我是如何获取全域用户明文密码的?

介绍

除了组策略,Windows允许您自定义密码策略,滥用此机制来实现某些恶意行为。今天对于科学界的每个人

当我按CTRL + ALT + DEL更改Windows服务器端的用户密码时会发生什么?

首先,Windows服...

介绍

除了组策略,Windows允许您自定义密码策略,滥用此机制来实现某些恶意行为。今天对于科学界的每个人

当我按CTRL + ALT + DEL更改Windows服务器端的用户密码时会发生什么?

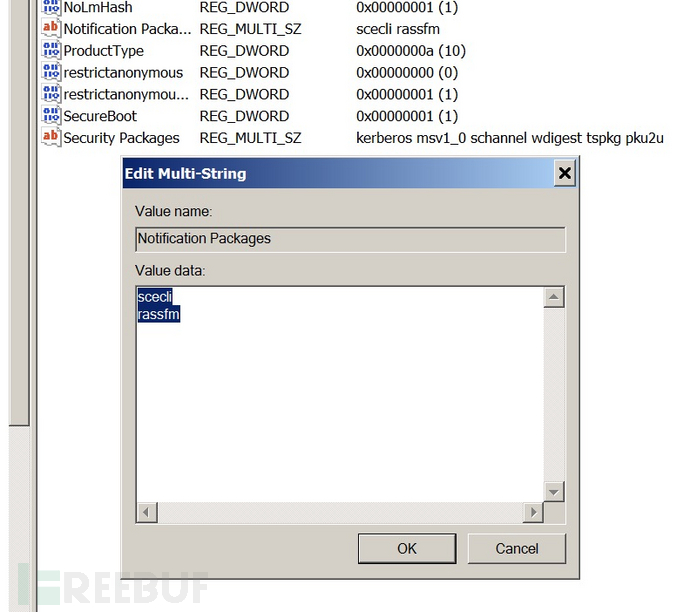

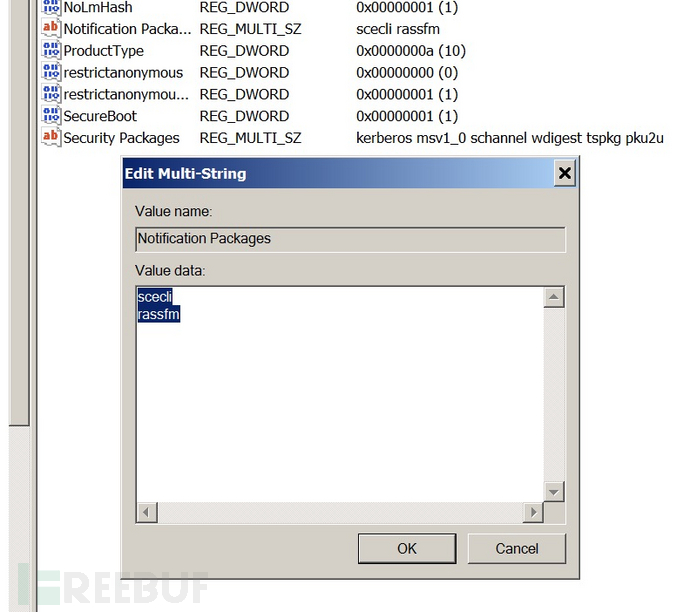

首先,Windows服务器(域控制器)检查注册表并找到密码筛选器,即LSA通知包。然后逐个调用DLL以检查密码是否合规。

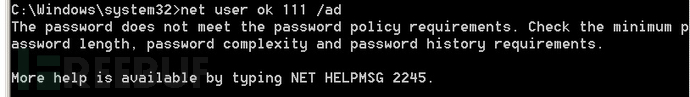

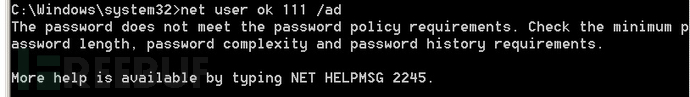

如果不符合策略,则密码不够强。

如果不符合策略,则密码不够强。

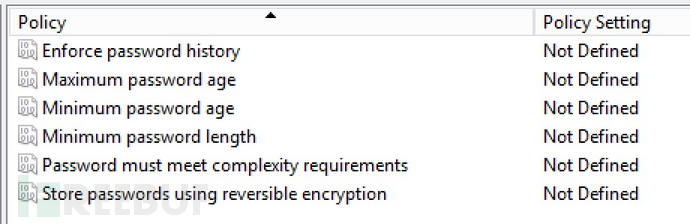

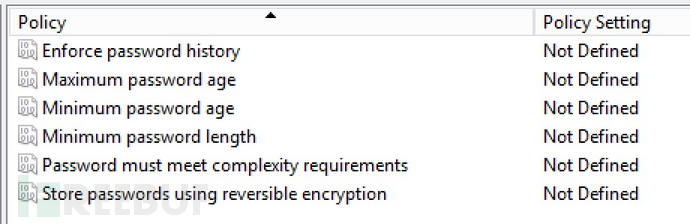

默认情况下,域上的服务器包含两个DLL,其中seccli负责实现密码安全策略,这是我们使用的GPO。

默认情况下,域上的服务器包含两个DLL,其中seccli负责实现密码安全策略,这是我们使用的GPO。

我们今天的主题是如何滥用此机制来实现密码策略插件来记录所有域用户的密码。

一家上市公司,为了符合SOX 404审核要求,密码必须每三个月修改一次,只是为了触发这种机制

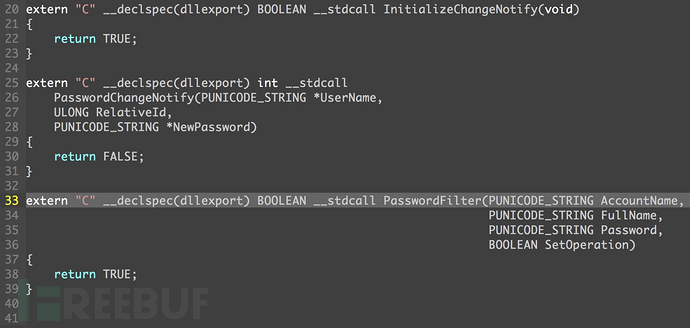

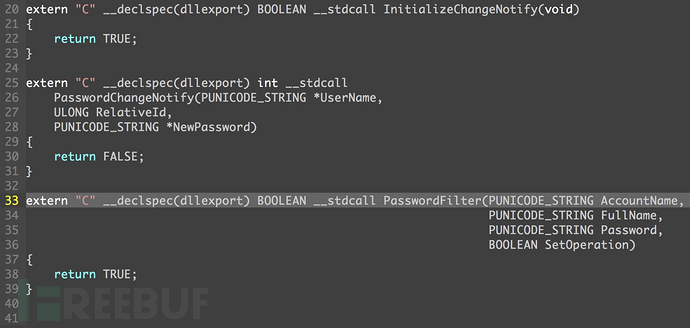

查看官方文档,密码插件需要导出三个函数,

我们今天的主题是如何滥用此机制来实现密码策略插件来记录所有域用户的密码。

一家上市公司,为了符合SOX 404审核要求,密码必须每三个月修改一次,只是为了触发这种机制

查看官方文档,密码插件需要导出三个函数,

PasswordFilter负责检查密码是否合规; PasswordChangeNotify在工作站上执行,负责通知工作站用户密码更改。

可以在这里下载最终的源代码和64位DLL(使用build.cmd编译)

安装插件

我们登录到域控件并将已编译的SecureFilter.dll复制到%system32%目录。

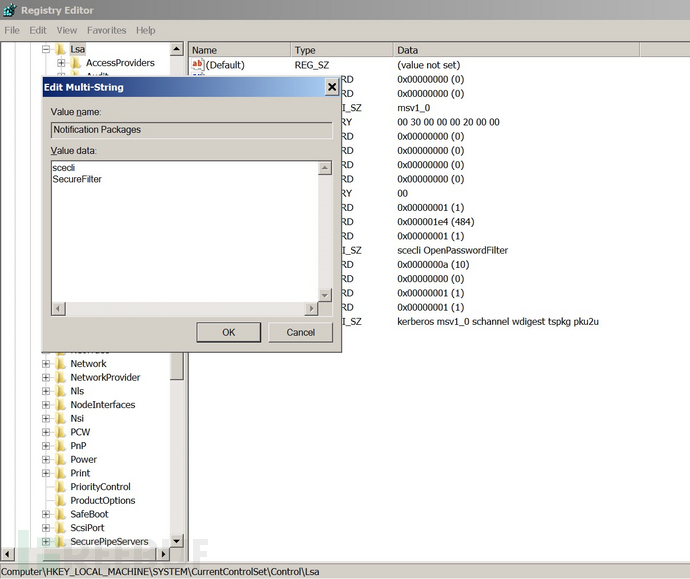

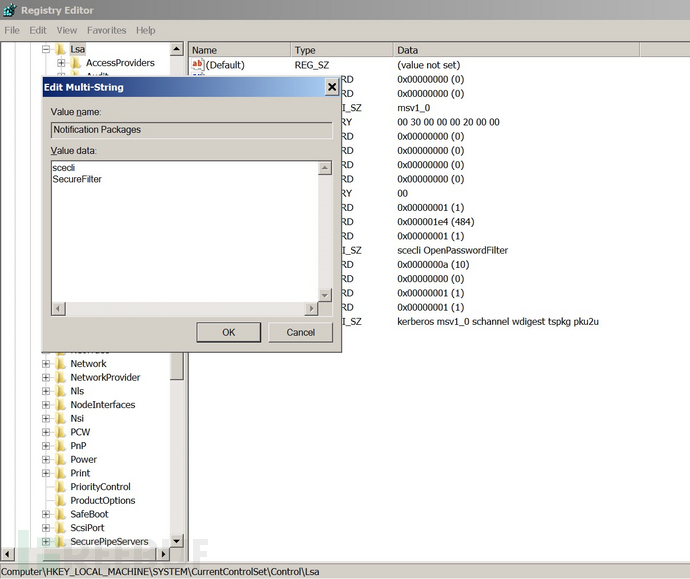

然后打开注册表并找到HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa \ Notification Package

添加SecureFilter

PasswordFilter负责检查密码是否合规; PasswordChangeNotify在工作站上执行,负责通知工作站用户密码更改。

可以在这里下载最终的源代码和64位DLL(使用build.cmd编译)

安装插件

我们登录到域控件并将已编译的SecureFilter.dll复制到%system32%目录。

然后打开注册表并找到HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa \ Notification Package

添加SecureFilter

重启DC服务器后生效

实际演示

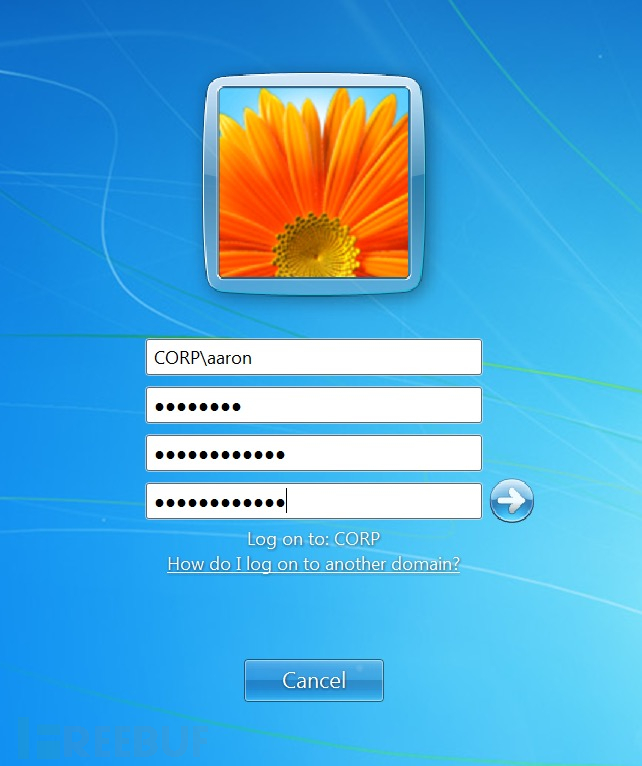

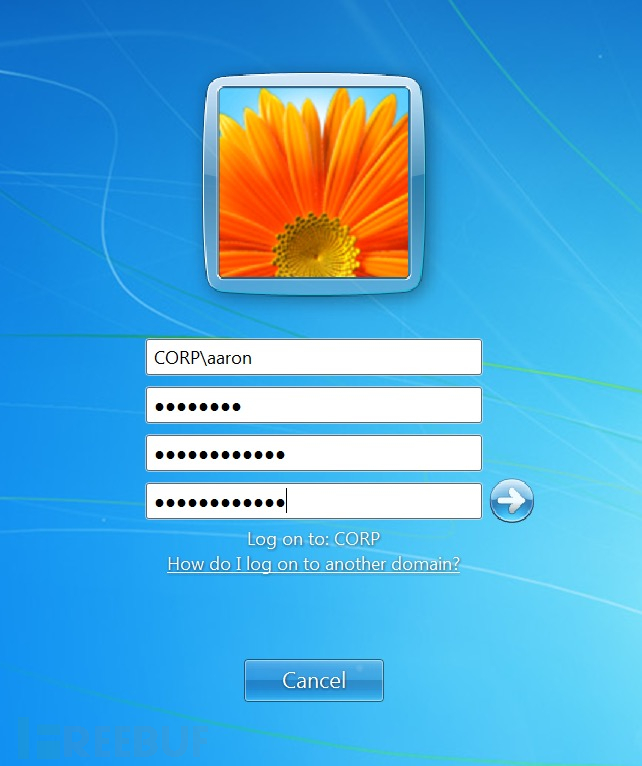

我们登陆工作站并更改了密码。

重启DC服务器后生效

实际演示

我们登陆工作站并更改了密码。

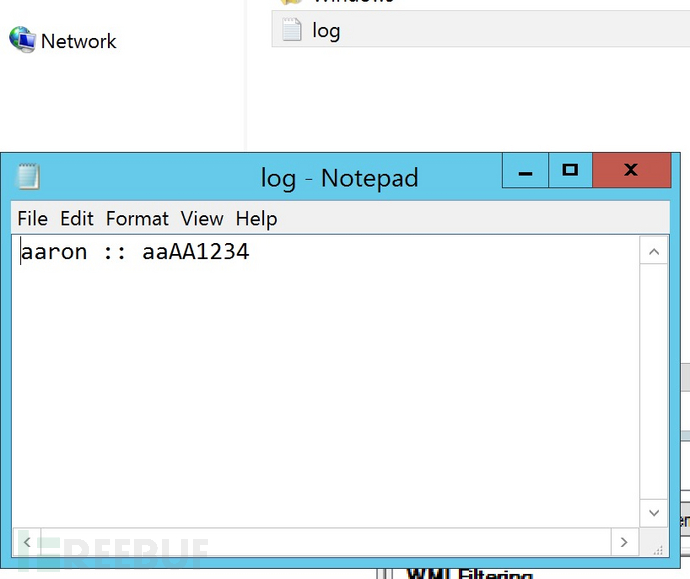

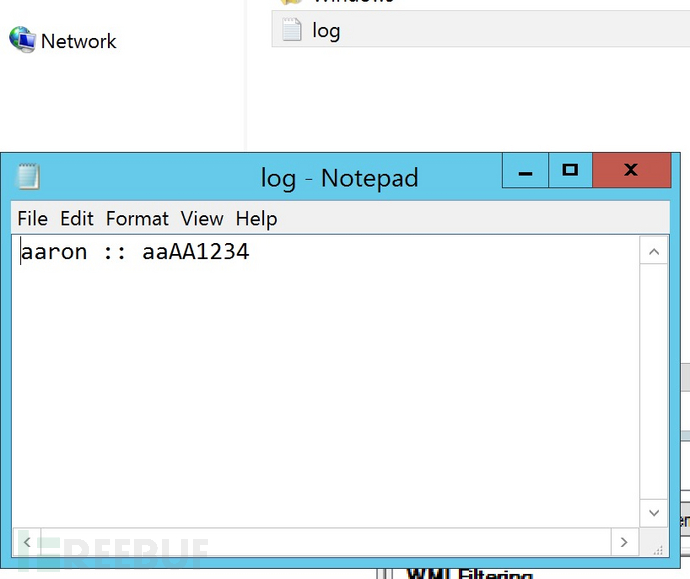

返回到域控件并发现已写入日志。

返回到域控件并发现已写入日志。

写在最后

经过测试,无论您如何更改密码,OWA或命令行,效果都是一样的;没有域的服务器上的效果是一样的

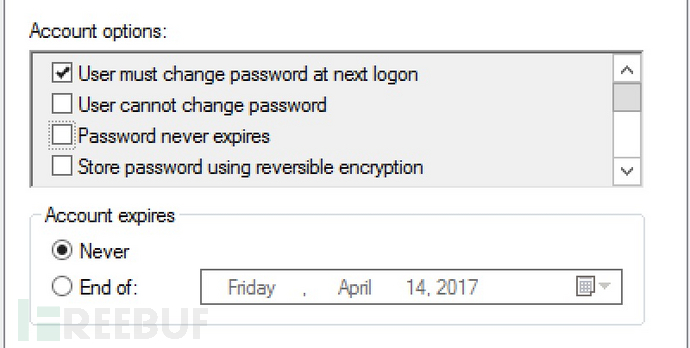

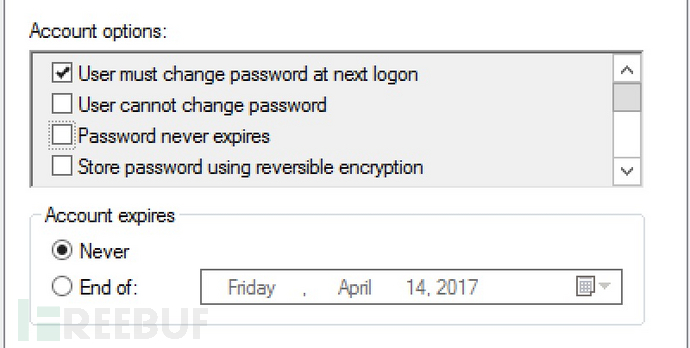

如果要立即获取用户的密码,可以在域控件上单击“用户必须在下次登录时更改密码”,如图所示:

写在最后

经过测试,无论您如何更改密码,OWA或命令行,效果都是一样的;没有域的服务器上的效果是一样的

如果要立即获取用户的密码,可以在域控件上单击“用户必须在下次登录时更改密码”,如图所示:

参考资料

https://www.slideshare.net/nFrontSecurity/how-do-password-filters-work

https://technet.microsoft.com/en-us/library/cc963221.aspx

https://msdn.microsoft.com/en-us/library/windows/desktop/ms721766(v=vs.85).aspx.aspx)

*本文原作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

从对等方接收数据时失败

参考资料

https://www.slideshare.net/nFrontSecurity/how-do-password-filters-work

https://technet.microsoft.com/en-us/library/cc963221.aspx

https://msdn.microsoft.com/en-us/library/windows/desktop/ms721766(v=vs.85).aspx.aspx)

*本文原作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

从对等方接收数据时失败

如果不符合策略,则密码不够强。

如果不符合策略,则密码不够强。

默认情况下,域上的服务器包含两个DLL,其中seccli负责实现密码安全策略,这是我们使用的GPO。

默认情况下,域上的服务器包含两个DLL,其中seccli负责实现密码安全策略,这是我们使用的GPO。

我们今天的主题是如何滥用此机制来实现密码策略插件来记录所有域用户的密码。

一家上市公司,为了符合SOX 404审核要求,密码必须每三个月修改一次,只是为了触发这种机制

查看官方文档,密码插件需要导出三个函数,

我们今天的主题是如何滥用此机制来实现密码策略插件来记录所有域用户的密码。

一家上市公司,为了符合SOX 404审核要求,密码必须每三个月修改一次,只是为了触发这种机制

查看官方文档,密码插件需要导出三个函数,

PasswordFilter负责检查密码是否合规; PasswordChangeNotify在工作站上执行,负责通知工作站用户密码更改。

可以在这里下载最终的源代码和64位DLL(使用build.cmd编译)

安装插件

我们登录到域控件并将已编译的SecureFilter.dll复制到%system32%目录。

然后打开注册表并找到HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa \ Notification Package

添加SecureFilter

PasswordFilter负责检查密码是否合规; PasswordChangeNotify在工作站上执行,负责通知工作站用户密码更改。

可以在这里下载最终的源代码和64位DLL(使用build.cmd编译)

安装插件

我们登录到域控件并将已编译的SecureFilter.dll复制到%system32%目录。

然后打开注册表并找到HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa \ Notification Package

添加SecureFilter

重启DC服务器后生效

实际演示

我们登陆工作站并更改了密码。

重启DC服务器后生效

实际演示

我们登陆工作站并更改了密码。

返回到域控件并发现已写入日志。

返回到域控件并发现已写入日志。

写在最后

经过测试,无论您如何更改密码,OWA或命令行,效果都是一样的;没有域的服务器上的效果是一样的

如果要立即获取用户的密码,可以在域控件上单击“用户必须在下次登录时更改密码”,如图所示:

写在最后

经过测试,无论您如何更改密码,OWA或命令行,效果都是一样的;没有域的服务器上的效果是一样的

如果要立即获取用户的密码,可以在域控件上单击“用户必须在下次登录时更改密码”,如图所示:

参考资料

https://www.slideshare.net/nFrontSecurity/how-do-password-filters-work

https://technet.microsoft.com/en-us/library/cc963221.aspx

https://msdn.microsoft.com/en-us/library/windows/desktop/ms721766(v=vs.85).aspx.aspx)

*本文原作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

从对等方接收数据时失败

参考资料

https://www.slideshare.net/nFrontSecurity/how-do-password-filters-work

https://technet.microsoft.com/en-us/library/cc963221.aspx

https://msdn.microsoft.com/en-us/library/windows/desktop/ms721766(v=vs.85).aspx.aspx)

*本文原作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

从对等方接收数据时失败

- 发表于 2017-03-22 00:00

- 阅读 ( 1208 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论