【技术分享】一种深度隐蔽的域后门方式

前言

域网中隐藏的后门一直是许多人追求的目标。今天,我们基于对象ACL(访问控制链接)共享一个深层隐藏的后门。

我一直在关注这方面的研究,并将在稍后与你分享该系列的学习成果。

0x01...

前言

域网中隐藏的后门一直是许多人追求的目标。今天,我们基于对象ACL(访问控制链接)共享一个深层隐藏的后门。

我一直在关注这方面的研究,并将在稍后与你分享该系列的学习成果。

0x01 背景知识介绍

在域网络中,域策略组和脚本存储在域服务器的SYSVOL目录中。所有域用户都可以自由访问,但只有一些高权限用户具有修改权限。当域中的帐户登录到域时,它将查询并执行(如果有更改)其自己的域策略并执行该脚本。在某种程度上,控制SYSVOL目录具有控制域网络的高概率。

如果在域中部署登录日志审核软件,则严格审核域中高权限帐户的登录和使用情况。因此,不隐藏使用高权限用户来控制域网络。此外,通常,域策略强制定期修改高权限用户的密码,但对于低权限用户来说不一定是必需的,并且域中通常有很多用户很少登录并且用过的。

如果低权限用户具有SYSVOL目录的修改权限,则在登录域时,权限不高且值正常,审计软件不会发现。目前的保护和监控软件并没有过多关注目录的ACL,因此这种方法是一种非常实用的隐藏后门方法。

测试环境:Windows 2016 R2英文版(域名服务器,acllab.com); Windows 7 SP1中文版(域名主机)。

0x02 实现方式

在SYSVOL目录下的Policies目录中测试实现方法。

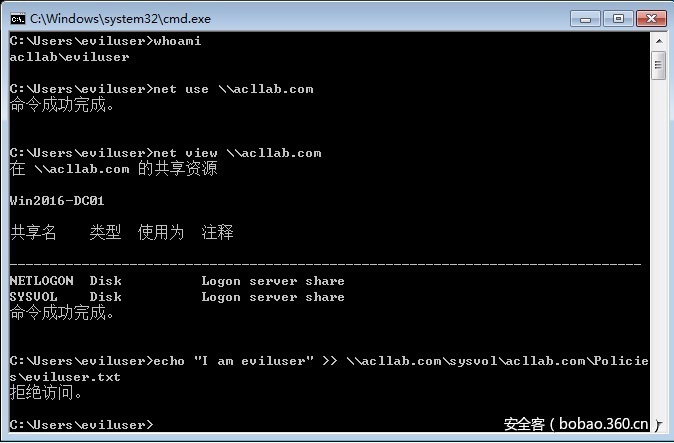

第一步,如下图,使用普通用户eviluser登录到域客户端Windows 7.通过使用net use链接域服务器,可以查看访问服务器共享的目录,但没有写入权限。

前言

域网中隐藏的后门一直是许多人追求的目标。今天,我们基于对象ACL(访问控制链接)共享一个深层隐藏的后门。

我一直在关注这方面的研究,并将在稍后与你分享该系列的学习成果。

0x01 背景知识介绍

在域网络中,域策略组和脚本存储在域服务器的SYSVOL目录中。所有域用户都可以自由访问,但只有一些高权限用户具有修改权限。当域中的帐户登录到域时,它将查询并执行(如果有更改)其自己的域策略并执行该脚本。在某种程度上,控制SYSVOL目录具有控制域网络的高概率。

如果在域中部署登录日志审核软件,则严格审核域中高权限帐户的登录和使用情况。因此,不隐藏使用高权限用户来控制域网络。此外,通常,域策略强制定期修改高权限用户的密码,但对于低权限用户来说不一定是必需的,并且域中通常有很多用户很少登录并且用过的。

如果低权限用户具有SYSVOL目录的修改权限,则在登录域时,权限不高且值正常,审计软件不会发现。目前的保护和监控软件并没有过多关注目录的ACL,因此这种方法是一种非常实用的隐藏后门方法。

测试环境:Windows 2016 R2英文版(域名服务器,acllab.com); Windows 7 SP1中文版(域名主机)。

0x02 实现方式

在SYSVOL目录下的Policies目录中测试实现方法。

第一步,如下图,使用普通用户eviluser登录到域客户端Windows 7.通过使用net use链接域服务器,可以查看访问服务器共享的目录,但没有写入权限。

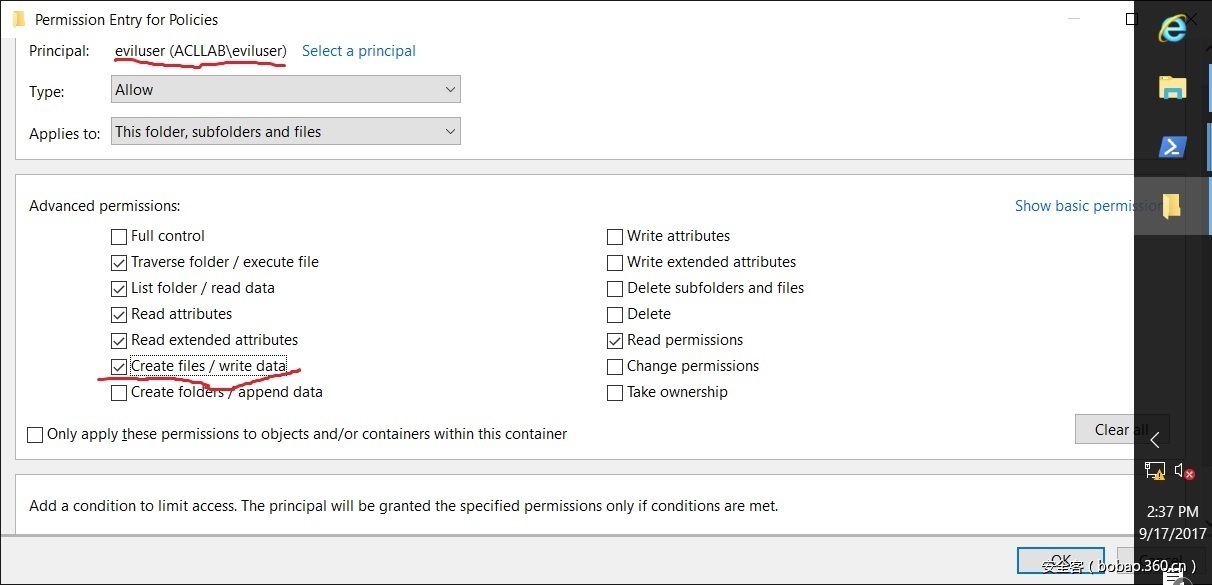

第二步,如下图所示,在域服务器上,我们通过资源管理工具向Policies目录添加写权限(也是完全控制),并将其继承到所有子目录和文件。

第二步,如下图所示,在域服务器上,我们通过资源管理工具向Policies目录添加写权限(也是完全控制),并将其继承到所有子目录和文件。

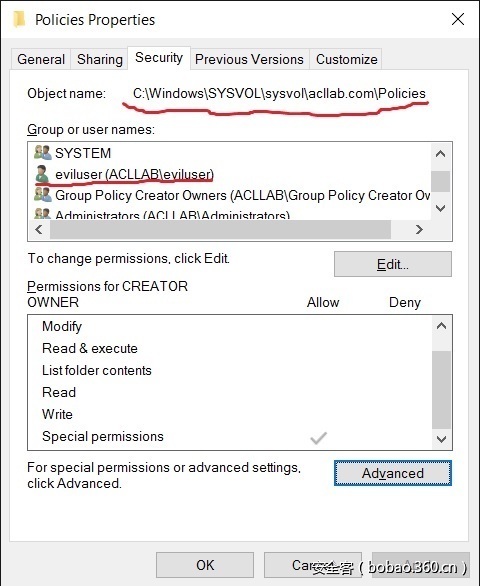

下一个图像显示Policies目录的security选项卡,eviluser用作特权用户。通常情况下,普通用户只有Authenticated用户的用户组权限。

下一个图像显示Policies目录的security选项卡,eviluser用作特权用户。通常情况下,普通用户只有Authenticated用户的用户组权限。

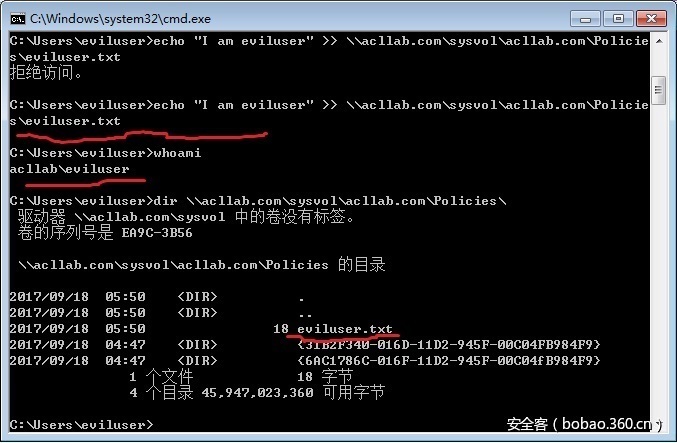

第三步,如下图,在服务器目录的ACL权限成功设置后,在原始IPC连接中,普通域用户eviluser成功将数据写入Policies目录,证明该目录的写权限是可用的。这允许您修改内部的策略和脚本,隐藏的后门。

第三步,如下图,在服务器目录的ACL权限成功设置后,在原始IPC连接中,普通域用户eviluser成功将数据写入Policies目录,证明该目录的写权限是可用的。这允许您修改内部的策略和脚本,隐藏的后门。

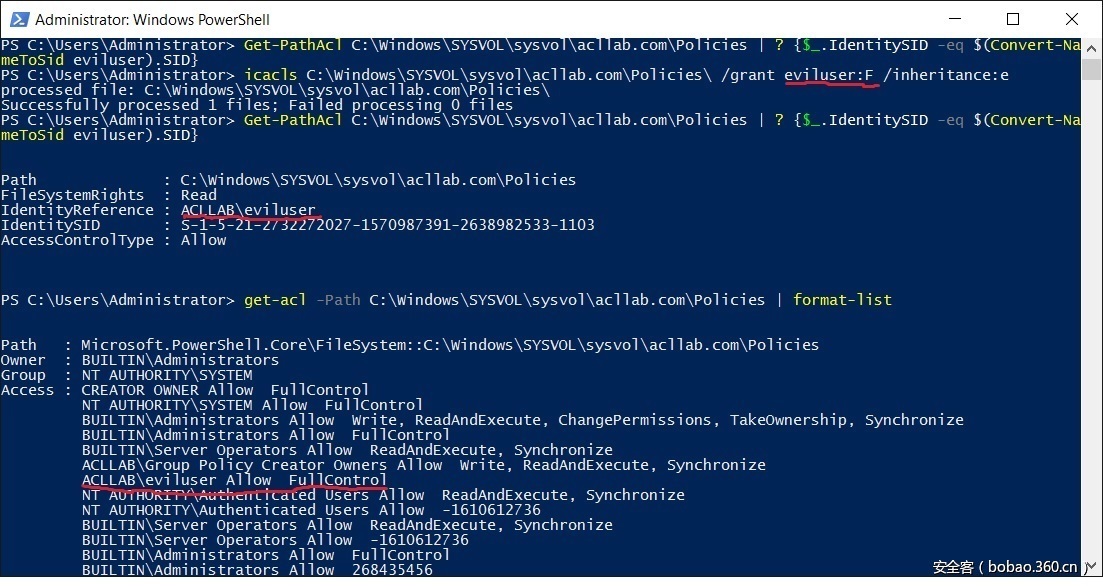

在实际应用中,界面操作不方便,Powershell脚本模式可以实现相同的功能,如下所示。

在实际应用中,界面操作不方便,Powershell脚本模式可以实现相同的功能,如下所示。

通过PowerShell设置目录的控制权限,接下来就像上面一样,不再尴尬。

0x03 小结

此后门方法仅演示ACL后门的特定形式。由于域中的对象太多,因此可以操作许多ACL对象。读者可以灵活选择目标ACL作为目标,根据自己的需要修改和埋设后门。

当然,关于ACL的检测,微软还引入了一种特殊工具ACL Scanner,如果工具定期检测到后门,它可以检测到这种类型的后门。

本文由原乘客安全发布,作者:360U1259595288

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

通过PowerShell设置目录的控制权限,接下来就像上面一样,不再尴尬。

0x03 小结

此后门方法仅演示ACL后门的特定形式。由于域中的对象太多,因此可以操作许多ACL对象。读者可以灵活选择目标ACL作为目标,根据自己的需要修改和埋设后门。

当然,关于ACL的检测,微软还引入了一种特殊工具ACL Scanner,如果工具定期检测到后门,它可以检测到这种类型的后门。

本文由原乘客安全发布,作者:360U1259595288

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-10-28 08:00

- 阅读 ( 1571 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论