Invoke-PSImage:将PS脚本隐藏进PNG像素中并用一行指令去执行它

今天推出的是一个名为Invoke-PSImage的Power Shell脚本,它将目标PS脚本嵌入到PNG图像文件的像素中,并允许我们使用一行指令执行脚本。

调用-PSImage

Invoke-PSImage将PowerShell脚本中的一个...

今天推出的是一个名为Invoke-PSImage的Power Shell脚本,它将目标PS脚本嵌入到PNG图像文件的像素中,并允许我们使用一行指令执行脚本。

调用-PSImage

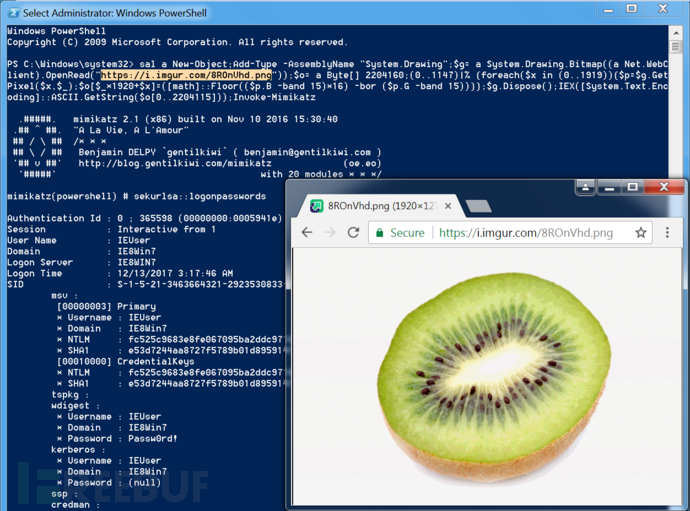

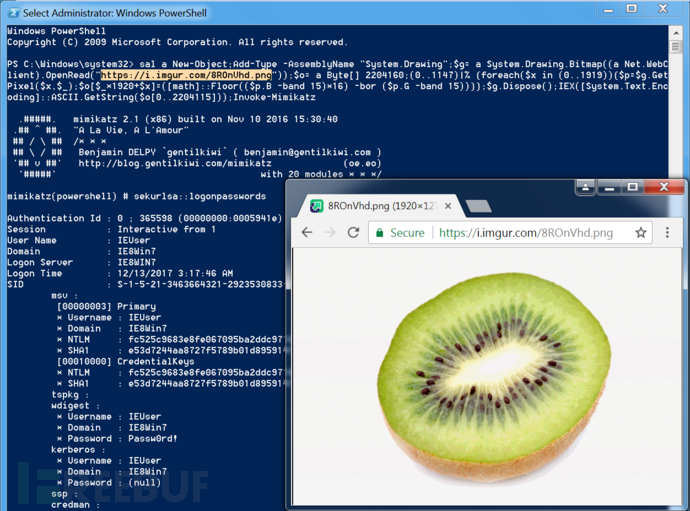

Invoke-PSImage将PowerShell脚本中的一个字节嵌入到PNG图像文件的像素中,并生成一行执行命令,以帮助我们从文件或Web(传递Web标记)执行它们。

它使用图像中每个像素的最后四位有效数字的两个颜色值来存储有效载荷数据。虽然图像质量会受到影响,但通常并不明显。图像需要以PNG格式存储。由于Payload数据存储在颜色值中,因此可以无损压缩此格式,而不会影响Payload的执行。它接受大多数当前图像类型作为输入,但输出必须是PNG格式,因为输出图像数据必须是无损的。

图像的每个像素都需要存储脚本的一个字节,因此您需要根据脚本中字节数据的大小选择图像(尽可能多的像素)。例如,Invoke-Mimikatz需要存储1920 x 1200图像。

参数

-Script [filepath]需要嵌入图像的脚本路径。

-Image [filepath]需要嵌入的图像文件的路径。

-Out [filepath]输出文件路径。

-Web输出读取图像文件的命令,需要在主机中托管图像,然后在命令中插入URL地址。

例

创建一个映像并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从磁盘执行Payload:

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png [Oneliner从a执行文件]

创建一个图片并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从Web端执行Payload(您还需要Web托管来更改图像并编辑URL地址):

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png -Web [Oneliner执行来自网络]

执行Web侧托管的图片:有效负载:

调用-PSImage

Invoke-PSImage将PowerShell脚本中的一个字节嵌入到PNG图像文件的像素中,并生成一行执行命令,以帮助我们从文件或Web(传递Web标记)执行它们。

它使用图像中每个像素的最后四位有效数字的两个颜色值来存储有效载荷数据。虽然图像质量会受到影响,但通常并不明显。图像需要以PNG格式存储。由于Payload数据存储在颜色值中,因此可以无损压缩此格式,而不会影响Payload的执行。它接受大多数当前图像类型作为输入,但输出必须是PNG格式,因为输出图像数据必须是无损的。

图像的每个像素都需要存储脚本的一个字节,因此您需要根据脚本中字节数据的大小选择图像(尽可能多的像素)。例如,Invoke-Mimikatz需要存储1920 x 1200图像。

参数

-Script [filepath]需要嵌入图像的脚本路径。

-Image [filepath]需要嵌入的图像文件的路径。

-Out [filepath]输出文件路径。

-Web输出读取图像文件的命令,需要在主机中托管图像,然后在命令中插入URL地址。

例

创建一个映像并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从磁盘执行Payload:

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png [Oneliner从a执行文件]

创建一个图片并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从Web端执行Payload(您还需要Web托管来更改图像并编辑URL地址):

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png -Web [Oneliner执行来自网络]

执行Web侧托管的图片:有效负载:

*参考源:Invoke-PSImage,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

*参考源:Invoke-PSImage,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

调用-PSImage

Invoke-PSImage将PowerShell脚本中的一个字节嵌入到PNG图像文件的像素中,并生成一行执行命令,以帮助我们从文件或Web(传递Web标记)执行它们。

它使用图像中每个像素的最后四位有效数字的两个颜色值来存储有效载荷数据。虽然图像质量会受到影响,但通常并不明显。图像需要以PNG格式存储。由于Payload数据存储在颜色值中,因此可以无损压缩此格式,而不会影响Payload的执行。它接受大多数当前图像类型作为输入,但输出必须是PNG格式,因为输出图像数据必须是无损的。

图像的每个像素都需要存储脚本的一个字节,因此您需要根据脚本中字节数据的大小选择图像(尽可能多的像素)。例如,Invoke-Mimikatz需要存储1920 x 1200图像。

参数

-Script [filepath]需要嵌入图像的脚本路径。

-Image [filepath]需要嵌入的图像文件的路径。

-Out [filepath]输出文件路径。

-Web输出读取图像文件的命令,需要在主机中托管图像,然后在命令中插入URL地址。

例

创建一个映像并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从磁盘执行Payload:

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png [Oneliner从a执行文件]

创建一个图片并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从Web端执行Payload(您还需要Web托管来更改图像并编辑URL地址):

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png -Web [Oneliner执行来自网络]

执行Web侧托管的图片:有效负载:

调用-PSImage

Invoke-PSImage将PowerShell脚本中的一个字节嵌入到PNG图像文件的像素中,并生成一行执行命令,以帮助我们从文件或Web(传递Web标记)执行它们。

它使用图像中每个像素的最后四位有效数字的两个颜色值来存储有效载荷数据。虽然图像质量会受到影响,但通常并不明显。图像需要以PNG格式存储。由于Payload数据存储在颜色值中,因此可以无损压缩此格式,而不会影响Payload的执行。它接受大多数当前图像类型作为输入,但输出必须是PNG格式,因为输出图像数据必须是无损的。

图像的每个像素都需要存储脚本的一个字节,因此您需要根据脚本中字节数据的大小选择图像(尽可能多的像素)。例如,Invoke-Mimikatz需要存储1920 x 1200图像。

参数

-Script [filepath]需要嵌入图像的脚本路径。

-Image [filepath]需要嵌入的图像文件的路径。

-Out [filepath]输出文件路径。

-Web输出读取图像文件的命令,需要在主机中托管图像,然后在命令中插入URL地址。

例

创建一个映像并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从磁盘执行Payload:

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png [Oneliner从a执行文件]

创建一个图片并在其中嵌入脚本“Invoke-Mimikatz.ps1”,然后输出执行命令并从Web端执行Payload(您还需要Web托管来更改图像并编辑URL地址):

PS> Import-Module。\ Invoke-PSImage.ps1 PS> Invoke-PSImage-Script。\ Invoke-Mimikatz.ps1 -Image。\ kiwi.jpg -Out。\ evil-kiwi.png -Web [Oneliner执行来自网络]

执行Web侧托管的图片:有效负载:

*参考源:Invoke-PSImage,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

*参考源:Invoke-PSImage,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-12-24 08:00

- 阅读 ( 1856 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论