1月3日技术类安全热点

三星Android设备通过MTP(Media Transfer Protocol )任意文件读写漏洞PoC(SVE-2017-10086)

https://github.com/smeso/MTPwn

在浏览器中运行的C语言环境:C ++可以编译成...

三星Android设备通过MTP(Media Transfer Protocol )任意文件读写漏洞PoC(SVE-2017-10086)

https://github.com/smeso/MTPwn

在浏览器中运行的C语言环境:C ++可以编译成WebAssembly格式并在浏览器中运行。

https://tbfleming.github.io/cib/

https://github.com/tbfleming/cib

查看微信applet的前端代码安全性

https://share.whuboy.com/weapp.html

34c3 Web部分写作

三星Android设备通过MTP(Media Transfer Protocol )任意文件读写漏洞PoC(SVE-2017-10086)

https://github.com/smeso/MTPwn

在浏览器中运行的C语言环境:C ++可以编译成WebAssembly格式并在浏览器中运行。

https://tbfleming.github.io/cib/

https://github.com/tbfleming/cib

查看微信applet的前端代码安全性

https://share.whuboy.com/weapp.html

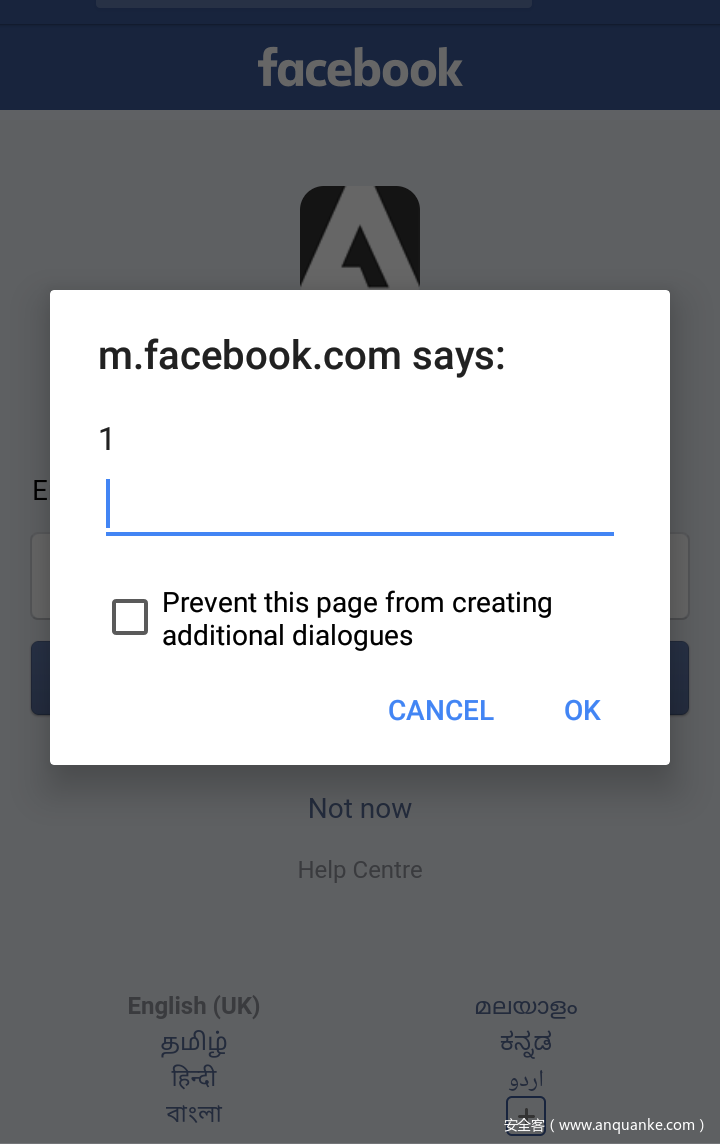

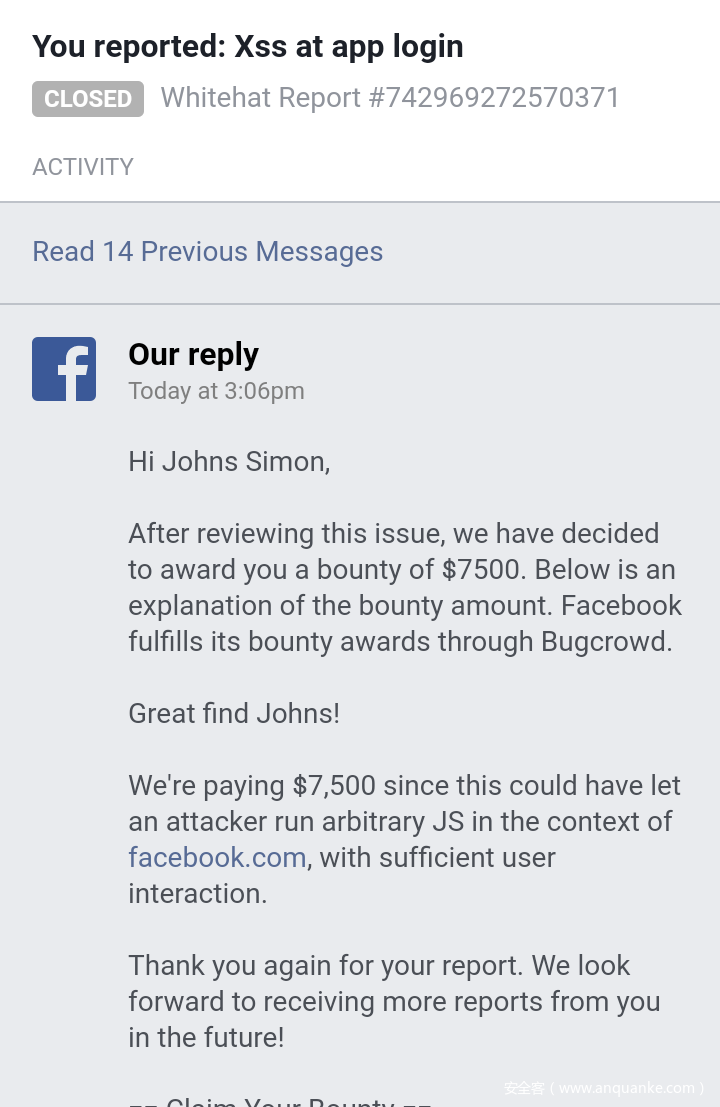

34c3 Web部分写作https://lorexxar.cn/2018/01/02/34c3-writeup/ 关于IntelME的激活JTAG的“内部英特尔管理引擎” https://github.com/ptresearch/IntelME-JTAG/blob/master/Inside_Intel_Management_Engine.pdf 用Golang编写的域名信息收集工具 https://github.com/tomsteele/blacksheepwall Facebook移动电台(m.facebook.com)上的DOM XSS写作,正式确认将奖励7500美元 https://thesecurityexperts.wordpress.com/2017/12/20/dom-xss-in-facebook-mobile-siteapp-login/

phpMyAdmin< 4.7.7 CSRF漏洞

https://thehackernews.com/2018/01/phpmyadmin-hack.html

http://securityaffairs.co/wordpress/67243/hacking/phpmyadmin-csrf-vulnerability.html

phpMyAdmin< 4.7.7 CSRF漏洞

https://thehackernews.com/2018/01/phpmyadmin-hack.html

http://securityaffairs.co/wordpress/67243/hacking/phpmyadmin-csrf-vulnerability.html phpMyAdmin官方公告 https://www.phpmyadmin.net/security/PMASA-2017-9/ Gron:一个使JSON可以移植的工具 ▶gron'https://api.github.com/repos/tomnomnom/gron/commits?per_page=1'| fgrep'commit.author'json [0] .commit.author={}; Json [0] .commit.author.date='2016-07-02T10: 51: 21Z'; Json [0] .commit.author.email='mail@tomnomnom.com'; Json [0] .commit.author.name='Tom Hudson'; https://github.com/tomnomnom/gron 炮击和反编译PyInstaller恶意软件 https://www.youtube.com/watch?v=x8OtmBoCyw4 免费使用frida https://koz.io/using-frida-on-android-without-root/ CVE-2017-5129:谷歌浏览器“ScriptProcessorHandler: FireProcessEvent()”释放后使用漏洞 https://bugs.chromium.org/p/chromium/issues/detail?id=765495 本文最初由Security, 发布 作者:安全关小系列2

如果转载,请注明出处: https://www.anquanke.com/post/id/93210黑客业务清单介绍及一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-04 00:00

- 阅读 ( 1328 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论