1月6日技术类安全热点

性能与安全性? CPU芯片利用战斗(2) - Meltdown获取Linux内核数据

https://weibo.com/ttarticle/p/show?id=2309404192925885035405

Intel CPU漏洞简介

https://weibo.com/ttarticle/...

性能与安全性? CPU芯片利用战斗(2) - Meltdown获取Linux内核数据

https://weibo.com/ttarticle/p/show?id=2309404192925885035405

Intel CPU漏洞简介

https://weibo.com/ttarticle/p/show?id=2309404192902644407039

Arm撰写了有关此CPU漏洞所涉及的Arm技术的详细信息,并针对Arm平台上的漏洞提供了缓解措施。

https://armkeil.blob.core.windows.net/developer/Files/pdf/Cache_Speculation_Side-channels.pdf

用于检测此CPU漏洞是否受到影响的工具(目前仅限Linux平台)

https://github.com/raphaelsc/Am-I-affected-by-Meltdown

微软发布了一份捍卫此幽灵/熔毁漏洞的指南(使用PowerShell脚本)

https://support.microsoft.com/en-hk/help/4073119/protect-against-speculative-execution-side-channel-vulnerabilities-in

为什么Raspberry Pi不受SPECTER/MELTDOWN漏洞的影响?

https://www.raspberrypi.org/blog/why-raspberry-pi-isnt-vulnerable-to-spectre-or-meltdown/

Cisco IOS SNMP远程执行代码漏洞CVE-2017-6737利用

https://github.com/artkond/cisco-snmp-rce

Google Play发现超过22个手电筒应用中发现的恶意代码,下载量达数百万

https://blog.checkpoint.com/2018/01/05/lightsout-shining-light-malicious-flashlight-adware-google-play/

ReverseCrypt:用于提取加密的Jar包的工具

https://github.com/GraxCode/ReverseCrypt

移动安全人员扭转了朝鲜的“数字签名处理系统”Android应用程序

https://github.com/fs0c131y/RedFlag

Striker:信息收集/漏洞扫描程序

https://github.com/UltimateHackers/Striker

VMware Workstation - ALSA配置文件本地授权

https://www.exploit-db.com/exploits/43449/

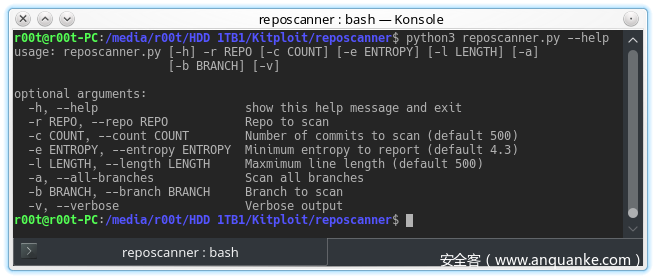

Reposcanner:用于扫描git项目字符串的工具

性能与安全性? CPU芯片利用战斗(2) - Meltdown获取Linux内核数据

https://weibo.com/ttarticle/p/show?id=2309404192925885035405

Intel CPU漏洞简介

https://weibo.com/ttarticle/p/show?id=2309404192902644407039

Arm撰写了有关此CPU漏洞所涉及的Arm技术的详细信息,并针对Arm平台上的漏洞提供了缓解措施。

https://armkeil.blob.core.windows.net/developer/Files/pdf/Cache_Speculation_Side-channels.pdf

用于检测此CPU漏洞是否受到影响的工具(目前仅限Linux平台)

https://github.com/raphaelsc/Am-I-affected-by-Meltdown

微软发布了一份捍卫此幽灵/熔毁漏洞的指南(使用PowerShell脚本)

https://support.microsoft.com/en-hk/help/4073119/protect-against-speculative-execution-side-channel-vulnerabilities-in

为什么Raspberry Pi不受SPECTER/MELTDOWN漏洞的影响?

https://www.raspberrypi.org/blog/why-raspberry-pi-isnt-vulnerable-to-spectre-or-meltdown/

Cisco IOS SNMP远程执行代码漏洞CVE-2017-6737利用

https://github.com/artkond/cisco-snmp-rce

Google Play发现超过22个手电筒应用中发现的恶意代码,下载量达数百万

https://blog.checkpoint.com/2018/01/05/lightsout-shining-light-malicious-flashlight-adware-google-play/

ReverseCrypt:用于提取加密的Jar包的工具

https://github.com/GraxCode/ReverseCrypt

移动安全人员扭转了朝鲜的“数字签名处理系统”Android应用程序

https://github.com/fs0c131y/RedFlag

Striker:信息收集/漏洞扫描程序

https://github.com/UltimateHackers/Striker

VMware Workstation - ALSA配置文件本地授权

https://www.exploit-db.com/exploits/43449/

Reposcanner:用于扫描git项目字符串的工具

https://www.kitploit.com/2018/01/reposcanner-python-script-to-scan-git.html

https://github.com/Dionach/reposcanner

本文最初由安全客户发布,作者为:

安全嘉宾小编2

https://www.kitploit.com/2018/01/reposcanner-python-script-to-scan-git.html

https://github.com/Dionach/reposcanner

本文最初由安全客户发布,作者为:

安全嘉宾小编2 如果转载,请注明出处: https://www.anquanke.com/post/id/93824黑客业务清单介绍及一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-08 00:00

- 阅读 ( 1250 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论