域攻击之精准定位特权用户

0x01查找特权用户的目的

在域网络攻击的情况下,如果攻击者获得域中的枢轴点,为了获得域管理员权限并实现对域网络的整体控制,攻击者的下一个目标是收集域中的信息并跟踪域中的特权用户...

0x01查找特权用户的目的

在域网络攻击的情况下,如果攻击者获得域中的枢轴点,为了获得域管理员权限并实现对域网络的整体控制,攻击者的下一个目标是收集域中的信息并跟踪域中的特权用户。域管理组用户的历史登录位置和当前登录位置为准确攻击做好准备,以获取域管理权限。

例如,如果攻击者从当前数据透视点获取本地管理员帐户的密码哈希值,则该帐户很可能是在预安装系统时保留的帐户。此时,攻击者可以使用PTH(Pass The Hash)方法登录域中相同类型的系统,并通过平台搜索查找特权用户的登录跟踪,从而获取密码哈希值特权用户。准确定位特权用户的角色是显而易见的。 2014年,Microsoft发布了两个补丁KB2871997和KB2928120,以防止域中本地用户的网络登录。本地用户的PTH模式已经死亡。

0x02过滤本地管理员组中的域用户

本地用户的PTH模式已经死亡,但域用户的PTH模式仍然有效。在许多情况下,为了方便用户,许多企业网络使用组策略将一些公共域用户添加为登录主机的本地管理员组。如果这些主机中存在特权用户或管理员组用户的登录跟踪,则获取这些用户的密码哈希值的可能性更大,并且需要采取重大步骤来获取最终域管理权限。

在此方案中,从当前支点到特权用户密码哈希值的路径包括三个步骤:

1.哪些域用户被设置为域中本地管理员主机组的成员。获得普通域用户的密码或哈希值的概率远高于高权限用户的概率,例如,使用社会工作者;

2.设置哪些域主机将域中的用户添加到本地管理员组;

3.在步骤2的结果中获取主机的用户登录历史和会话信息,以及是否包括特权用户或管理组成员;

4.使用步骤1中的用户登录过滤掉具有高权限登录记录或会话的主机,并获取高权限用户的密码哈希值。

第一步和第二步主要依赖于读取和分析域策略。域中的所有组策略都对所有域用户打开读取权限。因此,我们只需要枚举这些域策略,过滤规则,查找这些组策略应用的域对象,并将组策略与域对象的组信息和组成员信息相关联,以得出结论。

组策略存储在$ GPOPath \ MACHINE \ Microsoft \ Windows NT \ SecEdit \ GptTmpl.inf文件和$ GPOPath \ MACHINE \ Preferences \ Groups \ Groups.xml文件中。在实验环境中,我们添加了一个名为LocalAdmin的组策略,以将reduser用户添加到登录主机的本地管理员组。

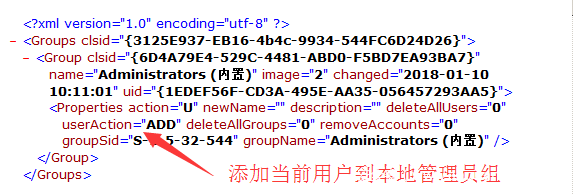

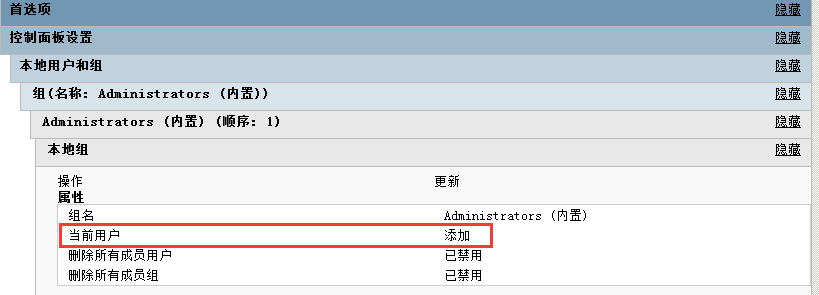

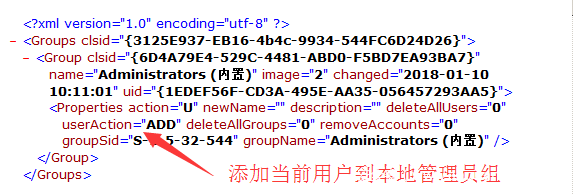

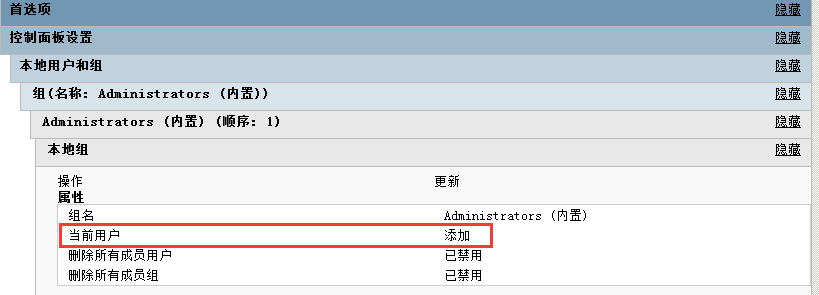

上图是Groups.xml内容的屏幕截图。下图是显示组策略设置选项中组策略更友好的屏幕截图。这两个图像代表相同的组策略。

上图是Groups.xml内容的屏幕截图。下图是显示组策略设置选项中组策略更友好的屏幕截图。这两个图像代表相同的组策略。

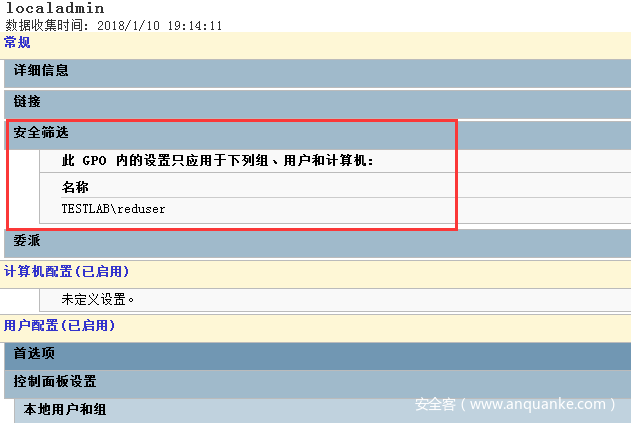

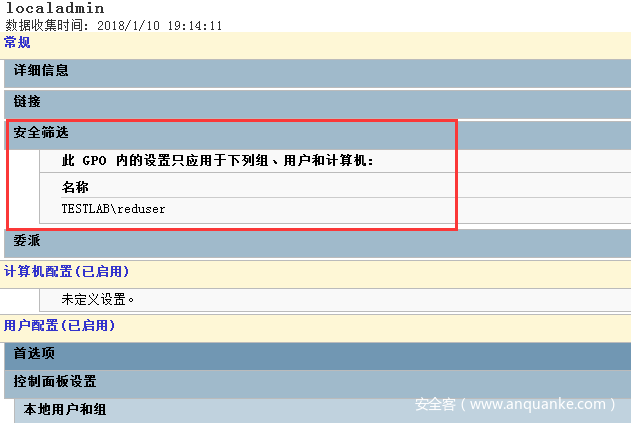

系统附带的GroupPolicy模块提供Get-GPOReport命令,该命令可以将GUID参数的组策略转换为友好界面的XML或HTML报告。屏幕截图如下。因此,我们可以轻松批量处理XML报告,以快速获得我们想要的结果。 GroupPolicy模块默认安装在域服务器中。如果要在客户端系统(如Windows 7)上调用此模块,则需要安装GPMC。

系统附带的GroupPolicy模块提供Get-GPOReport命令,该命令可以将GUID参数的组策略转换为友好界面的XML或HTML报告。屏幕截图如下。因此,我们可以轻松批量处理XML报告,以快速获得我们想要的结果。 GroupPolicy模块默认安装在域服务器中。如果要在客户端系统(如Windows 7)上调用此模块,则需要安装GPMC。

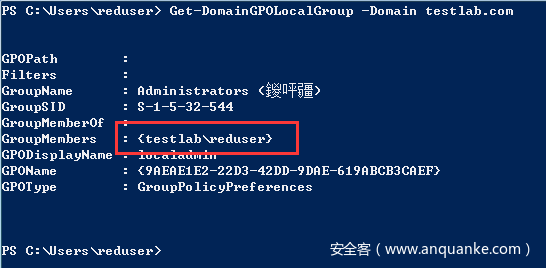

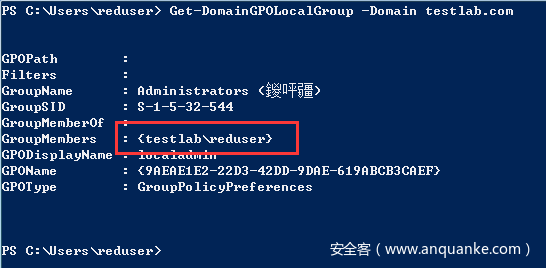

在实际的网络攻击中,仍然很难在网络支点中安装GPMC。 PowerView提供了类似功能更强大的Get-DomainGPOLocalGroup命令,该命令枚举所有组策略并可轻松生成结果。

Get-DomainGPOLocalGroup的原理是仅分析GptTmpl.inf文件中权限组的更改。这种方法有一定的缺陷。

在本文中测试的组策略示例中,有两种方法可以使当前登录的用户成为登录主机的本地管理员组。组策略编辑位置是主机配置\首选项\控制面板设置\本地用户和组,用户配置\首选项\控制面板设置\本地用户和组。使用第二个模式设置时,GptTmpl.inf文件不存在,因此运行Get-DomainGPOLocalGroup没有结果。当使用第一种方法时,GptTmpl.inf存在,因此存在操作的结果,如下所示。我会在此基础上进行改进。

在实际的网络攻击中,仍然很难在网络支点中安装GPMC。 PowerView提供了类似功能更强大的Get-DomainGPOLocalGroup命令,该命令枚举所有组策略并可轻松生成结果。

Get-DomainGPOLocalGroup的原理是仅分析GptTmpl.inf文件中权限组的更改。这种方法有一定的缺陷。

在本文中测试的组策略示例中,有两种方法可以使当前登录的用户成为登录主机的本地管理员组。组策略编辑位置是主机配置\首选项\控制面板设置\本地用户和组,用户配置\首选项\控制面板设置\本地用户和组。使用第二个模式设置时,GptTmpl.inf文件不存在,因此运行Get-DomainGPOLocalGroup没有结果。当使用第一种方法时,GptTmpl.inf存在,因此存在操作的结果,如下所示。我会在此基础上进行改进。

Get-DomainGPOComputerLocalGroup通过枚举分析所有组策略,以找出将哪些主机设置为将指定的域用户添加到本地管理员组,此处未说明。

0x03获取指定主机的登录记录,会话和组信息。

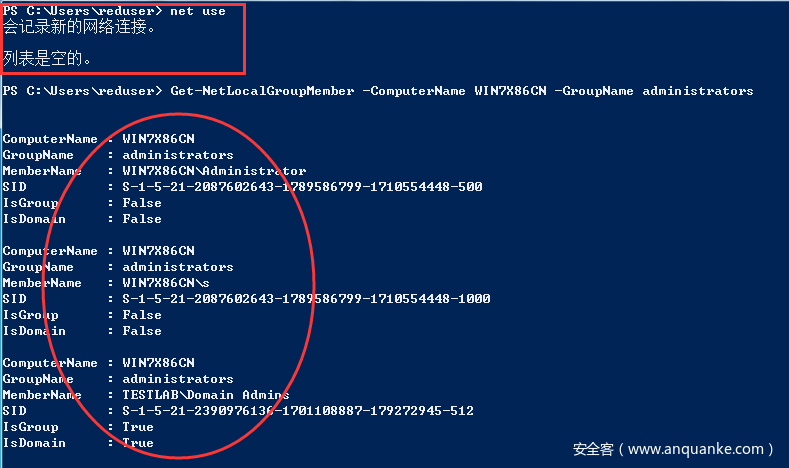

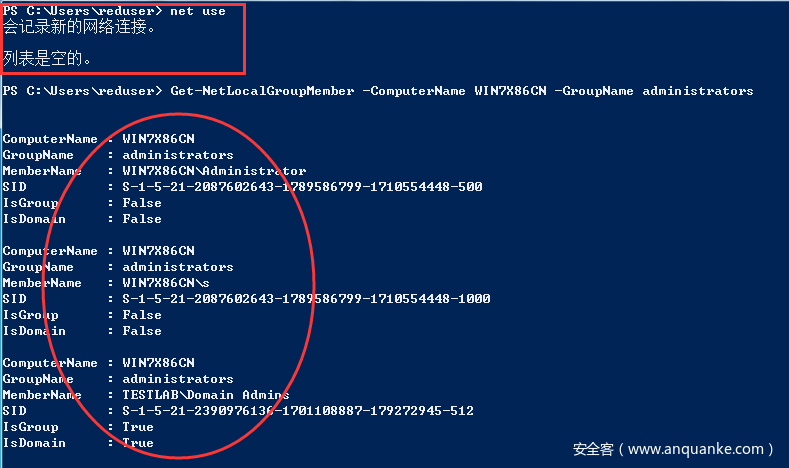

上一节中的第三步是远程获取域中指定主机或服务器的正常权限下的登录用户记录,当前会话,组和成员。目前,有许多方法和工具供您参考。这些工具基于C,Python,Ruby等语言,易于使用,小巧而简单。 PowerView提供了多个PowerShell命令,可以轻松访问域中主机中的登录用户记录和会话信息,组信息等。下图显示了远程检索组成员的Get-NetLocalGroup命令结果的屏幕截图。在图中,您可以看到当net use为空时,可以通过Get-NetLocalGroup命令直接获取远程主机win7x86cn(该机器为Win7Sp1x8602)的本地管理组成员。在典型的企业网络中,通常有许多主机,并且每个查询的效率相对较低。您可以使用该脚本调用Get-NetLocalGroup命令进行查询。 Invoke-EnumerateLocalAdmin命令实现了类似的功能。它可以从文件中读取主机列表,并与指定数量的线程并行扫描探针。它效率更高,不会在这里展示。

Get-DomainGPOComputerLocalGroup通过枚举分析所有组策略,以找出将哪些主机设置为将指定的域用户添加到本地管理员组,此处未说明。

0x03获取指定主机的登录记录,会话和组信息。

上一节中的第三步是远程获取域中指定主机或服务器的正常权限下的登录用户记录,当前会话,组和成员。目前,有许多方法和工具供您参考。这些工具基于C,Python,Ruby等语言,易于使用,小巧而简单。 PowerView提供了多个PowerShell命令,可以轻松访问域中主机中的登录用户记录和会话信息,组信息等。下图显示了远程检索组成员的Get-NetLocalGroup命令结果的屏幕截图。在图中,您可以看到当net use为空时,可以通过Get-NetLocalGroup命令直接获取远程主机win7x86cn(该机器为Win7Sp1x8602)的本地管理组成员。在典型的企业网络中,通常有许多主机,并且每个查询的效率相对较低。您可以使用该脚本调用Get-NetLocalGroup命令进行查询。 Invoke-EnumerateLocalAdmin命令实现了类似的功能。它可以从文件中读取主机列表,并与指定数量的线程并行扫描探针。它效率更高,不会在这里展示。

0x04摘要

本文介绍了远程主机登录记录,会话,分组和其他方法的方法,以及域域搜索加入主机本地管理员组的域用户的方法,这在许多攻击场景中非常实用。它还有助于分析域网络的保护策略。

0x05参考

[1] http://www.harmj0y.net/blog/redteaming/pass-the-hash-is-dead-long-live-localaccounttokenfilterpolicy/

[2] https://msdn.microsoft.com/en-us/library/windows/desktop/ff182374(v=vs.85).aspx

[3] https://github.com/PowerShellMafia/PowerSploit/blob/dev/Recon/PowerView.ps1

[4] https://github.com/Veil-Framework/Veil-Pillage/blob/master/modules/enumeration/host/user_hunter.py

[5] https://docs.microsoft.com/en-us/sysinternals/downloads/psloggedon

[6] https://github.com/pentestgeek/smbexec/blob/master/lib/modules/enumeration/checkda.rb

[7] http://www.harmj0y.net/blog/redteaming/local-group-enumeration/

本文最初由Security, 发布

作者:三体性昆虫

0x04摘要

本文介绍了远程主机登录记录,会话,分组和其他方法的方法,以及域域搜索加入主机本地管理员组的域用户的方法,这在许多攻击场景中非常实用。它还有助于分析域网络的保护策略。

0x05参考

[1] http://www.harmj0y.net/blog/redteaming/pass-the-hash-is-dead-long-live-localaccounttokenfilterpolicy/

[2] https://msdn.microsoft.com/en-us/library/windows/desktop/ff182374(v=vs.85).aspx

[3] https://github.com/PowerShellMafia/PowerSploit/blob/dev/Recon/PowerView.ps1

[4] https://github.com/Veil-Framework/Veil-Pillage/blob/master/modules/enumeration/host/user_hunter.py

[5] https://docs.microsoft.com/en-us/sysinternals/downloads/psloggedon

[6] https://github.com/pentestgeek/smbexec/blob/master/lib/modules/enumeration/checkda.rb

[7] http://www.harmj0y.net/blog/redteaming/local-group-enumeration/

本文最初由Security, 发布

作者:三体性昆虫

如果转载,请注明出处: https://www.anquanke.com/post/id/94461黑客业务清单介绍及一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

上图是Groups.xml内容的屏幕截图。下图是显示组策略设置选项中组策略更友好的屏幕截图。这两个图像代表相同的组策略。

上图是Groups.xml内容的屏幕截图。下图是显示组策略设置选项中组策略更友好的屏幕截图。这两个图像代表相同的组策略。

系统附带的GroupPolicy模块提供Get-GPOReport命令,该命令可以将GUID参数的组策略转换为友好界面的XML或HTML报告。屏幕截图如下。因此,我们可以轻松批量处理XML报告,以快速获得我们想要的结果。 GroupPolicy模块默认安装在域服务器中。如果要在客户端系统(如Windows 7)上调用此模块,则需要安装GPMC。

系统附带的GroupPolicy模块提供Get-GPOReport命令,该命令可以将GUID参数的组策略转换为友好界面的XML或HTML报告。屏幕截图如下。因此,我们可以轻松批量处理XML报告,以快速获得我们想要的结果。 GroupPolicy模块默认安装在域服务器中。如果要在客户端系统(如Windows 7)上调用此模块,则需要安装GPMC。

在实际的网络攻击中,仍然很难在网络支点中安装GPMC。 PowerView提供了类似功能更强大的Get-DomainGPOLocalGroup命令,该命令枚举所有组策略并可轻松生成结果。

Get-DomainGPOLocalGroup的原理是仅分析GptTmpl.inf文件中权限组的更改。这种方法有一定的缺陷。

在本文中测试的组策略示例中,有两种方法可以使当前登录的用户成为登录主机的本地管理员组。组策略编辑位置是主机配置\首选项\控制面板设置\本地用户和组,用户配置\首选项\控制面板设置\本地用户和组。使用第二个模式设置时,GptTmpl.inf文件不存在,因此运行Get-DomainGPOLocalGroup没有结果。当使用第一种方法时,GptTmpl.inf存在,因此存在操作的结果,如下所示。我会在此基础上进行改进。

在实际的网络攻击中,仍然很难在网络支点中安装GPMC。 PowerView提供了类似功能更强大的Get-DomainGPOLocalGroup命令,该命令枚举所有组策略并可轻松生成结果。

Get-DomainGPOLocalGroup的原理是仅分析GptTmpl.inf文件中权限组的更改。这种方法有一定的缺陷。

在本文中测试的组策略示例中,有两种方法可以使当前登录的用户成为登录主机的本地管理员组。组策略编辑位置是主机配置\首选项\控制面板设置\本地用户和组,用户配置\首选项\控制面板设置\本地用户和组。使用第二个模式设置时,GptTmpl.inf文件不存在,因此运行Get-DomainGPOLocalGroup没有结果。当使用第一种方法时,GptTmpl.inf存在,因此存在操作的结果,如下所示。我会在此基础上进行改进。

Get-DomainGPOComputerLocalGroup通过枚举分析所有组策略,以找出将哪些主机设置为将指定的域用户添加到本地管理员组,此处未说明。

0x03获取指定主机的登录记录,会话和组信息。

上一节中的第三步是远程获取域中指定主机或服务器的正常权限下的登录用户记录,当前会话,组和成员。目前,有许多方法和工具供您参考。这些工具基于C,Python,Ruby等语言,易于使用,小巧而简单。 PowerView提供了多个PowerShell命令,可以轻松访问域中主机中的登录用户记录和会话信息,组信息等。下图显示了远程检索组成员的Get-NetLocalGroup命令结果的屏幕截图。在图中,您可以看到当net use为空时,可以通过Get-NetLocalGroup命令直接获取远程主机win7x86cn(该机器为Win7Sp1x8602)的本地管理组成员。在典型的企业网络中,通常有许多主机,并且每个查询的效率相对较低。您可以使用该脚本调用Get-NetLocalGroup命令进行查询。 Invoke-EnumerateLocalAdmin命令实现了类似的功能。它可以从文件中读取主机列表,并与指定数量的线程并行扫描探针。它效率更高,不会在这里展示。

Get-DomainGPOComputerLocalGroup通过枚举分析所有组策略,以找出将哪些主机设置为将指定的域用户添加到本地管理员组,此处未说明。

0x03获取指定主机的登录记录,会话和组信息。

上一节中的第三步是远程获取域中指定主机或服务器的正常权限下的登录用户记录,当前会话,组和成员。目前,有许多方法和工具供您参考。这些工具基于C,Python,Ruby等语言,易于使用,小巧而简单。 PowerView提供了多个PowerShell命令,可以轻松访问域中主机中的登录用户记录和会话信息,组信息等。下图显示了远程检索组成员的Get-NetLocalGroup命令结果的屏幕截图。在图中,您可以看到当net use为空时,可以通过Get-NetLocalGroup命令直接获取远程主机win7x86cn(该机器为Win7Sp1x8602)的本地管理组成员。在典型的企业网络中,通常有许多主机,并且每个查询的效率相对较低。您可以使用该脚本调用Get-NetLocalGroup命令进行查询。 Invoke-EnumerateLocalAdmin命令实现了类似的功能。它可以从文件中读取主机列表,并与指定数量的线程并行扫描探针。它效率更高,不会在这里展示。

0x04摘要

本文介绍了远程主机登录记录,会话,分组和其他方法的方法,以及域域搜索加入主机本地管理员组的域用户的方法,这在许多攻击场景中非常实用。它还有助于分析域网络的保护策略。

0x05参考

[1] http://www.harmj0y.net/blog/redteaming/pass-the-hash-is-dead-long-live-localaccounttokenfilterpolicy/

[2] https://msdn.microsoft.com/en-us/library/windows/desktop/ff182374(v=vs.85).aspx

[3] https://github.com/PowerShellMafia/PowerSploit/blob/dev/Recon/PowerView.ps1

[4] https://github.com/Veil-Framework/Veil-Pillage/blob/master/modules/enumeration/host/user_hunter.py

[5] https://docs.microsoft.com/en-us/sysinternals/downloads/psloggedon

[6] https://github.com/pentestgeek/smbexec/blob/master/lib/modules/enumeration/checkda.rb

[7] http://www.harmj0y.net/blog/redteaming/local-group-enumeration/

本文最初由Security, 发布

作者:三体性昆虫

0x04摘要

本文介绍了远程主机登录记录,会话,分组和其他方法的方法,以及域域搜索加入主机本地管理员组的域用户的方法,这在许多攻击场景中非常实用。它还有助于分析域网络的保护策略。

0x05参考

[1] http://www.harmj0y.net/blog/redteaming/pass-the-hash-is-dead-long-live-localaccounttokenfilterpolicy/

[2] https://msdn.microsoft.com/en-us/library/windows/desktop/ff182374(v=vs.85).aspx

[3] https://github.com/PowerShellMafia/PowerSploit/blob/dev/Recon/PowerView.ps1

[4] https://github.com/Veil-Framework/Veil-Pillage/blob/master/modules/enumeration/host/user_hunter.py

[5] https://docs.microsoft.com/en-us/sysinternals/downloads/psloggedon

[6] https://github.com/pentestgeek/smbexec/blob/master/lib/modules/enumeration/checkda.rb

[7] http://www.harmj0y.net/blog/redteaming/local-group-enumeration/

本文最初由Security, 发布

作者:三体性昆虫如果转载,请注明出处: https://www.anquanke.com/post/id/94461黑客业务清单介绍及一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-18 00:00

- 阅读 ( 1289 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论