任意用户密码重置(五):重置凭证可暴破

在逻辑漏洞中,任何用户密码重置是最常见的,可能出现在新用户注册页面上,或者可能是用户登录后重置密码的页面,或用户忘记密码时的密码恢复页面,其中密码恢复功能是最重要的。我对每日渗透过...

在逻辑漏洞中,任何用户密码重置是最常见的,可能出现在新用户注册页面上,或者可能是用户登录后重置密码的页面,或用户忘记密码时的密码恢复页面,其中密码恢复功能是最重要的。我对每日渗透过程中遇到的案例进行了漏洞分析。这次,我担心重置凭证导致的任何用户密码的重置。

门户网站:

任何用户密码重置(1):重置凭据泄漏

任何用户密码重置(2):重置证书接收端可以篡改

任何用户密码重置(3):用户混淆

任何用户密码重置(四):未验证重置凭据

密码恢复需要识别用户的合法身份并证明您就是您。通常有两种方式。首先,网站会将验证码重置为用户的绑定邮箱或手机号码。用户将重置验证码以证明您是您的。其次,用户输入对应于密码保护问题的答案。其中,验证码和秘密安全答案是重置密码的重要文件。一些网站生成一个四位数的重置验证码,不太复杂。 [0000,9999]也是10,000的组合。在当今的计算能力和网络带宽下,简单的工具可以在三到五分钟内使用。枚举结束了。如果服务器没有设置验证码的有效期并且不限制高频访问,则很容易中断。

案例一

密码恢复页面 http://www.xxxx.com/find-pw.html 输入密码恢复过程与攻击者帐号13908081024,输入图像验证码,选择要检索的手机,获取短信验证码,找到在SMS内容上看不到作为4位数的SMS验证码和有效期信息,因此可以打破SMS验证码并且可以执行随后的复位处理。

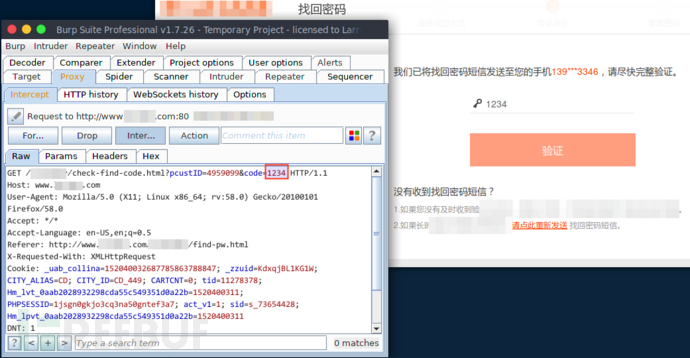

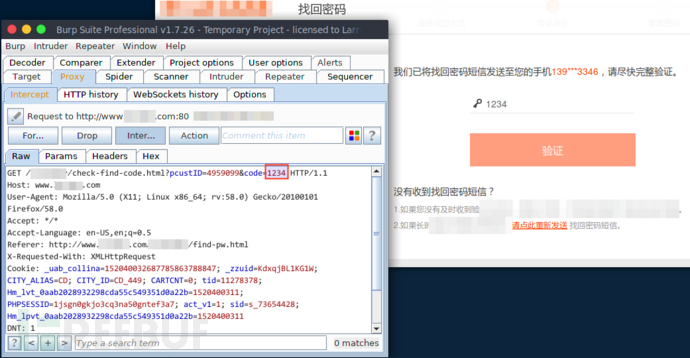

以帐号枚举漏洞遍历获取的普通手机号码13908093346为例,输入密码恢复流程,并提交短信验证码:

其中,1234是我随机输入的错误的SMS验证码。我需要打破代码参数的值来找到正确的SMS验证码。

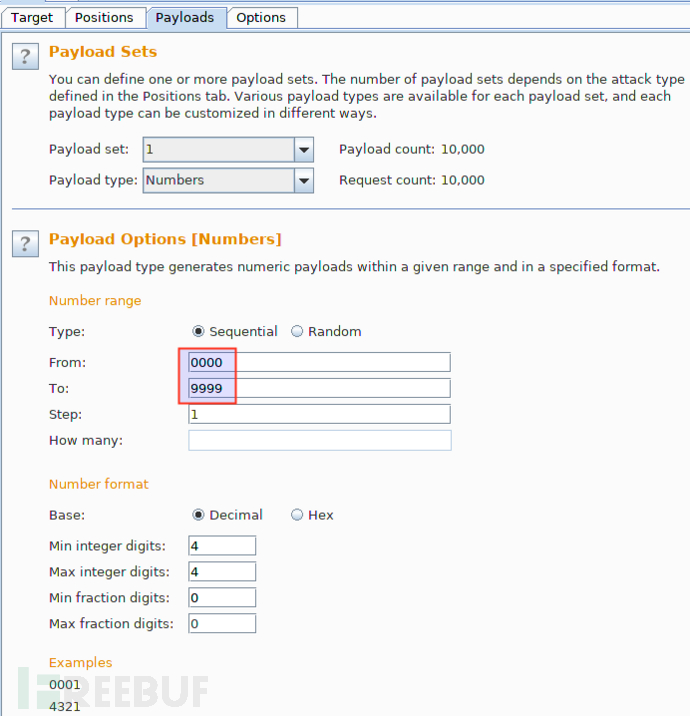

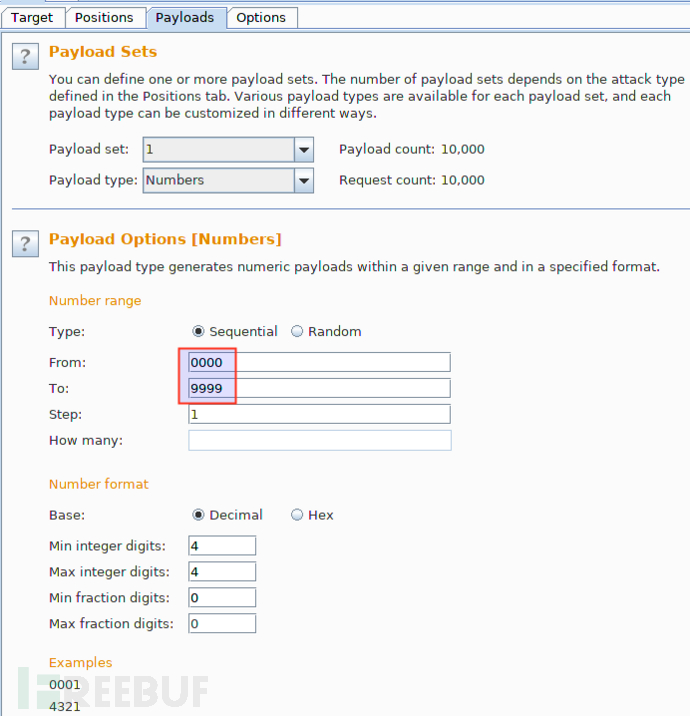

具体来说,我将请求中的代码参数的值定义为枚举变量,使用[0000,9999]作为字典,并设置32个线程来中断:

其中,1234是我随机输入的错误的SMS验证码。我需要打破代码参数的值来找到正确的SMS验证码。

具体来说,我将请求中的代码参数的值定义为枚举变量,使用[0000,9999]作为字典,并设置32个线程来中断:

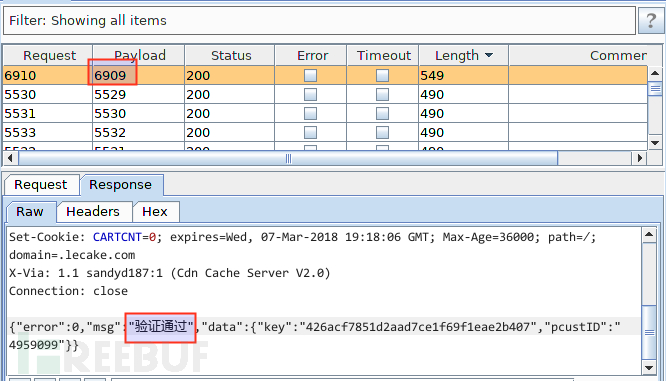

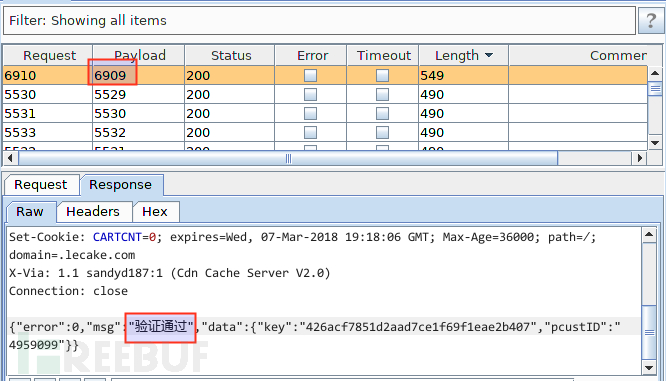

SMS验证码很快发布到6909:

SMS验证码很快发布到6909:

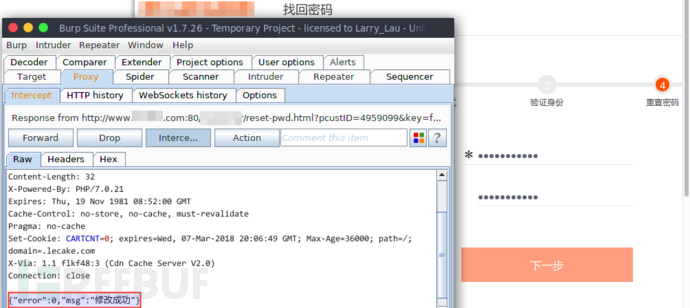

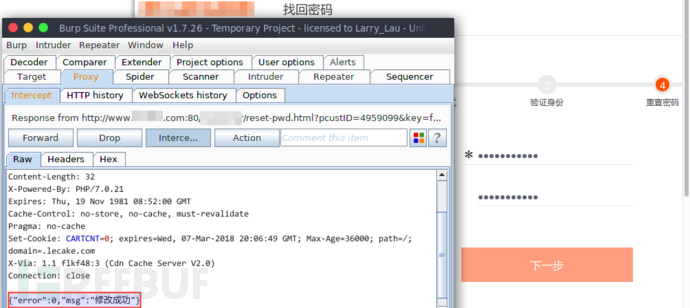

提交短信验证码后,成功进入新密码设置页面,将密码重置为PenTest1024并提交。服务器返回“已成功修改”:

提交短信验证码后,成功进入新密码设置页面,将密码重置为PenTest1024并提交。服务器返回“已成功修改”:

尝试使用13908093346/PenTest1024登录并验证是否成功:

尝试使用13908093346/PenTest1024登录并验证是否成功:

案例2

密码恢复页面 http://xx.xxxx.com/xxxx/findpassword 输入密码恢复过程与攻击者帐号13908081024,输入图像验证码,选择要检索的手机,获取短信验证码,并查找短信验证代码是4位数。短消息的数量和内容未被通知有效期,因此可以破坏SMS验证码并且可以执行随后的重置过程。

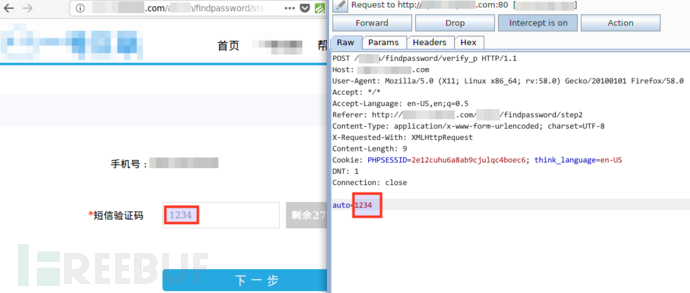

以用户名枚举获得的普通手机号码15012804897为例,输入密码恢复流程,并提交短信验证码:

案例2

密码恢复页面 http://xx.xxxx.com/xxxx/findpassword 输入密码恢复过程与攻击者帐号13908081024,输入图像验证码,选择要检索的手机,获取短信验证码,并查找短信验证代码是4位数。短消息的数量和内容未被通知有效期,因此可以破坏SMS验证码并且可以执行随后的重置过程。

以用户名枚举获得的普通手机号码15012804897为例,输入密码恢复流程,并提交短信验证码:

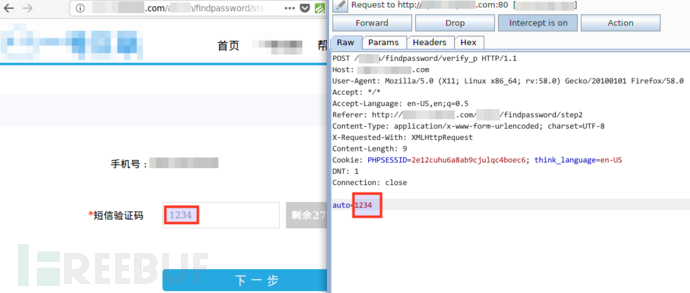

其中,1234是我随机输入的错误的SMS验证码。我需要打破auto参数才能找到正确的SMS验证码:

其中,1234是我随机输入的错误的SMS验证码。我需要打破auto参数才能找到正确的SMS验证码:

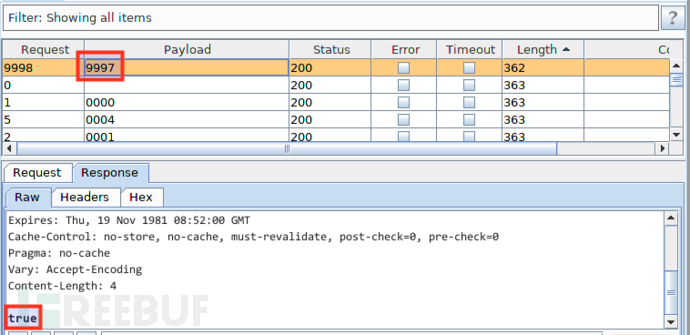

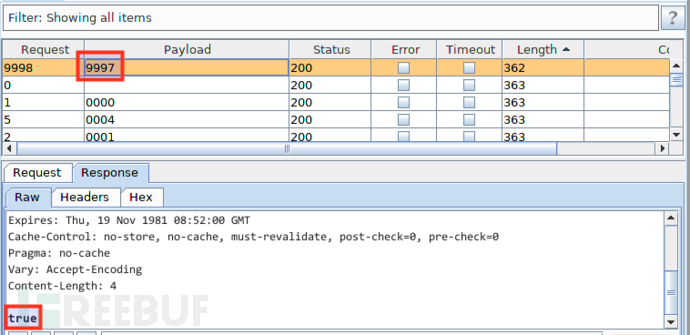

很快,短信验证码为9997.输入后,进入新密码提交页面,将密码重置为PenTest1024并提交:

很快,短信验证码为9997.输入后,进入新密码提交页面,将密码重置为PenTest1024并提交:

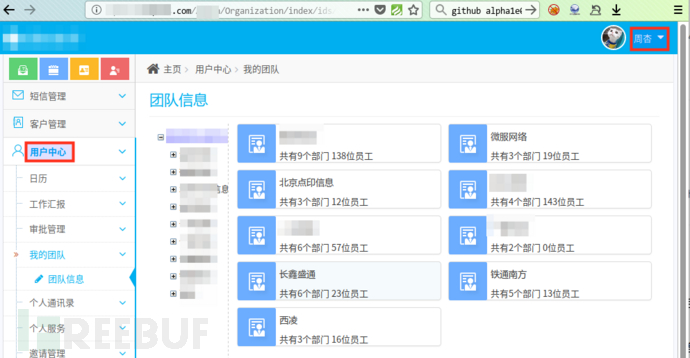

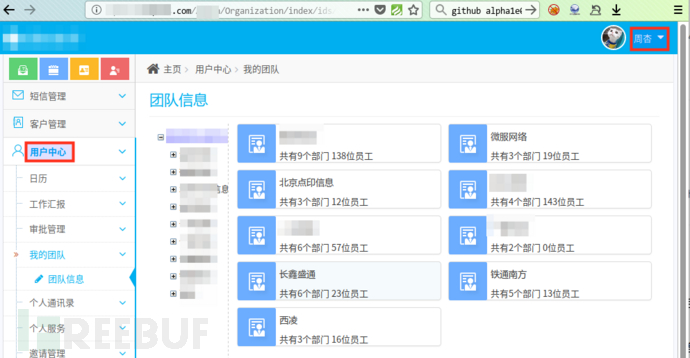

尝试使用15012804897/PenTest1024登录并验证成功:

尝试使用15012804897/PenTest1024登录并验证成功:

加固措施

密码重置凭证强度增加。建议使用六位数字,有效期为十分钟,验证后验证码应立即失效。此外,服务器应限制枚举等恶意请求。

*作者:yangyangwithgnu

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

加固措施

密码重置凭证强度增加。建议使用六位数字,有效期为十分钟,验证后验证码应立即失效。此外,服务器应限制枚举等恶意请求。

*作者:yangyangwithgnu

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

其中,1234是我随机输入的错误的SMS验证码。我需要打破代码参数的值来找到正确的SMS验证码。

具体来说,我将请求中的代码参数的值定义为枚举变量,使用[0000,9999]作为字典,并设置32个线程来中断:

其中,1234是我随机输入的错误的SMS验证码。我需要打破代码参数的值来找到正确的SMS验证码。

具体来说,我将请求中的代码参数的值定义为枚举变量,使用[0000,9999]作为字典,并设置32个线程来中断:

SMS验证码很快发布到6909:

SMS验证码很快发布到6909:

提交短信验证码后,成功进入新密码设置页面,将密码重置为PenTest1024并提交。服务器返回“已成功修改”:

提交短信验证码后,成功进入新密码设置页面,将密码重置为PenTest1024并提交。服务器返回“已成功修改”:

尝试使用13908093346/PenTest1024登录并验证是否成功:

尝试使用13908093346/PenTest1024登录并验证是否成功:

案例2

密码恢复页面 http://xx.xxxx.com/xxxx/findpassword 输入密码恢复过程与攻击者帐号13908081024,输入图像验证码,选择要检索的手机,获取短信验证码,并查找短信验证代码是4位数。短消息的数量和内容未被通知有效期,因此可以破坏SMS验证码并且可以执行随后的重置过程。

以用户名枚举获得的普通手机号码15012804897为例,输入密码恢复流程,并提交短信验证码:

案例2

密码恢复页面 http://xx.xxxx.com/xxxx/findpassword 输入密码恢复过程与攻击者帐号13908081024,输入图像验证码,选择要检索的手机,获取短信验证码,并查找短信验证代码是4位数。短消息的数量和内容未被通知有效期,因此可以破坏SMS验证码并且可以执行随后的重置过程。

以用户名枚举获得的普通手机号码15012804897为例,输入密码恢复流程,并提交短信验证码:

其中,1234是我随机输入的错误的SMS验证码。我需要打破auto参数才能找到正确的SMS验证码:

其中,1234是我随机输入的错误的SMS验证码。我需要打破auto参数才能找到正确的SMS验证码:

很快,短信验证码为9997.输入后,进入新密码提交页面,将密码重置为PenTest1024并提交:

很快,短信验证码为9997.输入后,进入新密码提交页面,将密码重置为PenTest1024并提交:

尝试使用15012804897/PenTest1024登录并验证成功:

尝试使用15012804897/PenTest1024登录并验证成功:

加固措施

密码重置凭证强度增加。建议使用六位数字,有效期为十分钟,验证后验证码应立即失效。此外,服务器应限制枚举等恶意请求。

*作者:yangyangwithgnu

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

加固措施

密码重置凭证强度增加。建议使用六位数字,有效期为十分钟,验证后验证码应立即失效。此外,服务器应限制枚举等恶意请求。

*作者:yangyangwithgnu

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-03-14 00:00

- 阅读 ( 1502 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论