CVE-2018-10561/62: GPON光纤路由器漏洞分析预警

报告编号:B6-2018-050301

报告来源:360CERT

作者:360CERT

更新日期:2018-05-03

0x00漏洞概述

最近,360-CERT检测到VPNMentor公布的两个GPON家庭光纤路由器漏洞,涉及身份认证绕过漏...

报告编号:B6-2018-050301

报告来源:360CERT

作者:360CERT

更新日期:2018-05-03

0x00漏洞概述

最近,360-CERT检测到VPNMentor公布的两个GPON家庭光纤路由器漏洞,涉及身份认证绕过漏洞(CVE-2018-10561)和命令注入漏洞(CVE-2018-10562),并形成了两个漏洞。攻击链可以在设备上执行任何系统命令。根据360-CERT QUAKE系统映射,全球影响范围高达百万分之一。目前,相关的漏洞利用代码已公开,由漏洞组成的僵尸网络应该保持警惕。

GPON技术现在是一种非常流行的无光纤网络设备技术。大多数国内主流运营商的家庭网关都使用GPON和EPON技术。由于国内GPON光纤路由器是由ISP提供的,暴露的公共网络库存并不明显,但它仍可能受到漏洞的影响。

0x01漏洞影响表面

影响设备:

GPON模式家庭设备网关

报告编号:B6-2018-050301

报告来源:360CERT

作者:360CERT

更新日期:2018-05-03

0x00漏洞概述

最近,360-CERT检测到VPNMentor公布的两个GPON家庭光纤路由器漏洞,涉及身份认证绕过漏洞(CVE-2018-10561)和命令注入漏洞(CVE-2018-10562),并形成了两个漏洞。攻击链可以在设备上执行任何系统命令。根据360-CERT QUAKE系统映射,全球影响范围高达百万分之一。目前,相关的漏洞利用代码已公开,由漏洞组成的僵尸网络应该保持警惕。

GPON技术现在是一种非常流行的无光纤网络设备技术。大多数国内主流运营商的家庭网关都使用GPON和EPON技术。由于国内GPON光纤路由器是由ISP提供的,暴露的公共网络库存并不明显,但它仍可能受到漏洞的影响。

0x01漏洞影响表面

影响设备:

GPON模式家庭设备网关

0x02技术细节

身份验证绕过CVE-2018-10561

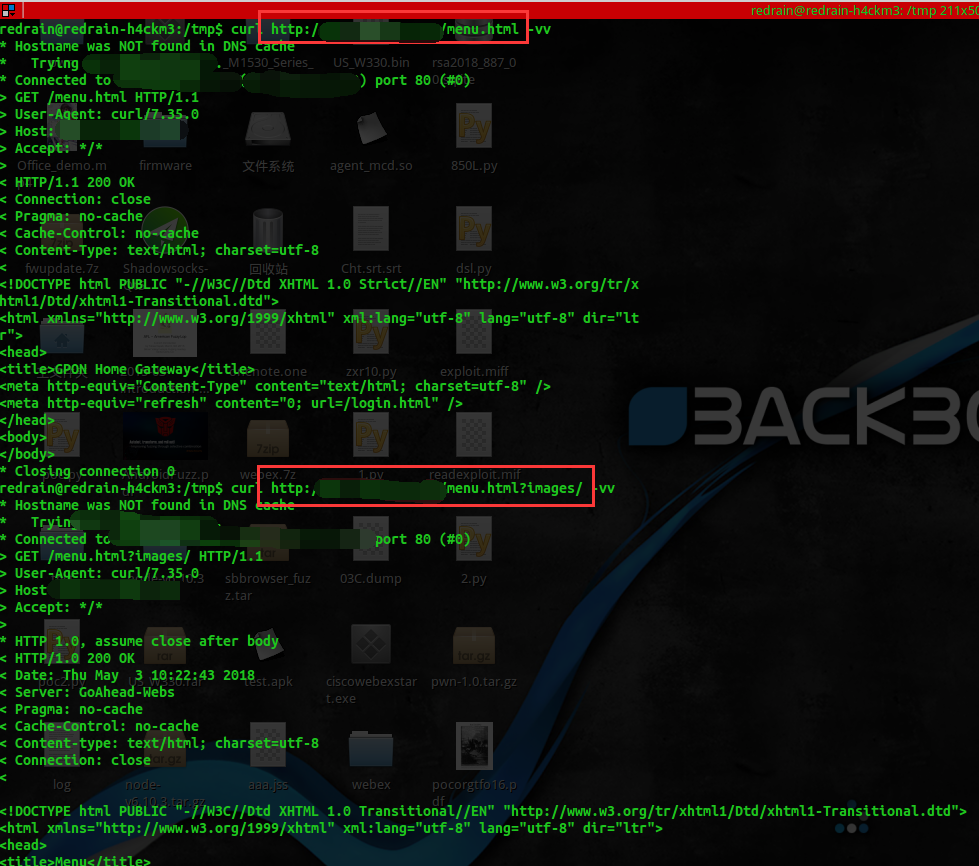

设备上运行的HTTP服务器在进行身份验证时会检查特定路径,攻击者可以使用此功能绕过任何终端上的身份验证。

通过在URL之后添加特定参数?images /,您最终可以访问:

http://ip: port/menu.html?images /http://ip: port/GponForm/diag_FORM?images /

0x02技术细节

身份验证绕过CVE-2018-10561

设备上运行的HTTP服务器在进行身份验证时会检查特定路径,攻击者可以使用此功能绕过任何终端上的身份验证。

通过在URL之后添加特定参数?images /,您最终可以访问:

http://ip: port/menu.html?images /http://ip: port/GponForm/diag_FORM?images /

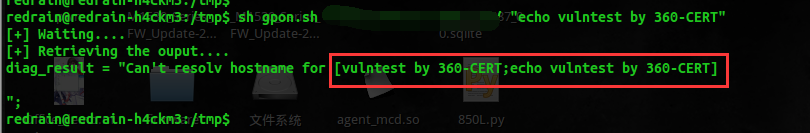

命令注入CVE-2018-10562

设备提供诊断功能,通过ping和traceroute诊断设备,但不检测用户输入,通过拼接参数直接执行命令,导致命令注入,通过反引号“和分号;可用于常规命令注射执行。

此诊断功能将命令执行结果保存在/tmp目录中,并在用户访问/diag.html时返回结果,因此CVE-2018-10561身份验证绕过漏洞可以轻松获得执行结果。

命令注入CVE-2018-10562

设备提供诊断功能,通过ping和traceroute诊断设备,但不检测用户输入,通过拼接参数直接执行命令,导致命令注入,通过反引号“和分号;可用于常规命令注射执行。

此诊断功能将命令执行结果保存在/tmp目录中,并在用户访问/diag.html时返回结果,因此CVE-2018-10561身份验证绕过漏洞可以轻松获得执行结果。

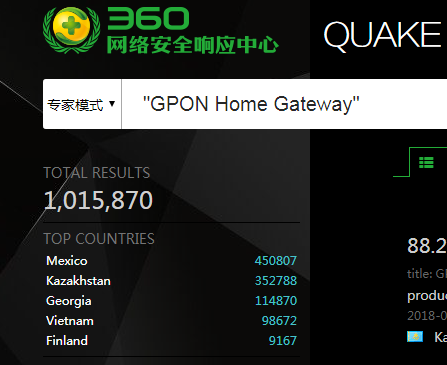

势力范围

通过QUAKE资产系统搜索,全球互联网上暴露出多达1,015,870个GPON家庭网关设备,包括墨西哥,哈萨克斯坦和格鲁吉亚,并且该国公开的公共网络数量并不明显。目前,无法准确计算其影响的影响。

势力范围

通过QUAKE资产系统搜索,全球互联网上暴露出多达1,015,870个GPON家庭网关设备,包括墨西哥,哈萨克斯坦和格鲁吉亚,并且该国公开的公共网络数量并不明显。目前,无法准确计算其影响的影响。

0x03修复建议和缓解措施

由于各方的路由终端提供商不同,没有统一的补丁发布,我们建议:

检查家庭网关是否采用GPON并关闭设备的外部访问功能。

积极与运营商沟通,获取运营商提供的对策。

0x04时间轴

2018-05-01 vpnmentor披露了此漏洞

2018-05-03 360CERT调查漏洞并发出警报

0x05参考链接

https://www.vpnmentor.com/blog/critical-vulnerability-gpon-router/

本文来自最初发布的乘客安全:360CERT

0x03修复建议和缓解措施

由于各方的路由终端提供商不同,没有统一的补丁发布,我们建议:

检查家庭网关是否采用GPON并关闭设备的外部访问功能。

积极与运营商沟通,获取运营商提供的对策。

0x04时间轴

2018-05-01 vpnmentor披露了此漏洞

2018-05-03 360CERT调查漏洞并发出警报

0x05参考链接

https://www.vpnmentor.com/blog/critical-vulnerability-gpon-router/

本文来自最初发布的乘客安全:360CERT 转载,请参阅转载声明,注明来源: https://www.anquanke.com/post/id/107252 黑客业务列表介绍和一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-05-05 00:00

- 阅读 ( 1994 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论