挖洞经验 | 价值3133.7美金的谷歌(Google)存储型XSS漏洞

在漏洞挖掘领域,更不用说赏金和其他功利性的东西,如果你能找到谷歌的漏洞或进入名人堂积分榜,那已经非常好了。我今天要分享的漏洞是迄今为止最简单,最容易报告的漏洞。

发现目标

在今年2月...

在漏洞挖掘领域,更不用说赏金和其他功利性的东西,如果你能找到谷歌的漏洞或进入名人堂积分榜,那已经非常好了。我今天要分享的漏洞是迄今为止最简单,最容易报告的漏洞。

发现目标

在今年2月初,我发誓要在Facebook上获得名人堂,我选择了这个目标,所以我不得不直奔前进。

在漏洞挖掘领域,更不用说赏金和其他功利性的东西,如果你能找到谷歌的漏洞或进入名人堂积分榜,那已经非常好了。我今天要分享的漏洞是迄今为止最简单,最容易报告的漏洞。

发现目标

在今年2月初,我发誓要在Facebook上获得名人堂,我选择了这个目标,所以我不得不直奔前进。

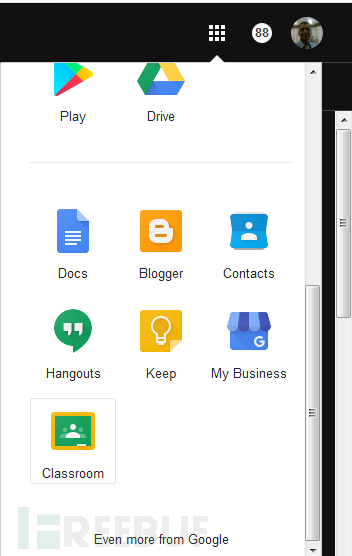

作为一名专业律师,除了正常的法律工作外,我每天只有大约6个小时的空闲时间。今年3月8日,当我查看Gmail电子邮件时,我只点击了Gmail右上角的“Google更多应用”标签。谷歌的各种产品进入我的视线,如下:

作为一名专业律师,除了正常的法律工作外,我每天只有大约6个小时的空闲时间。今年3月8日,当我查看Gmail电子邮件时,我只点击了Gmail右上角的“Google更多应用”标签。谷歌的各种产品进入我的视线,如下:

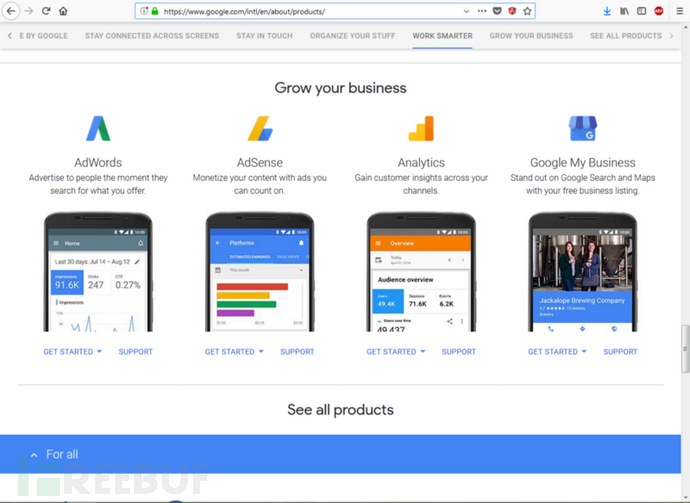

浏览完整个Google产品后,我定位了Google AdWords,这是一种广告服务产品,可提供每次点击费用(PPC),每次点击费用(CPM)以及文字广告,横幅广告和多媒体广告的指定。网站广告服务,用于在用户执行Google搜索提供的产品或服务时向用户投放广告。

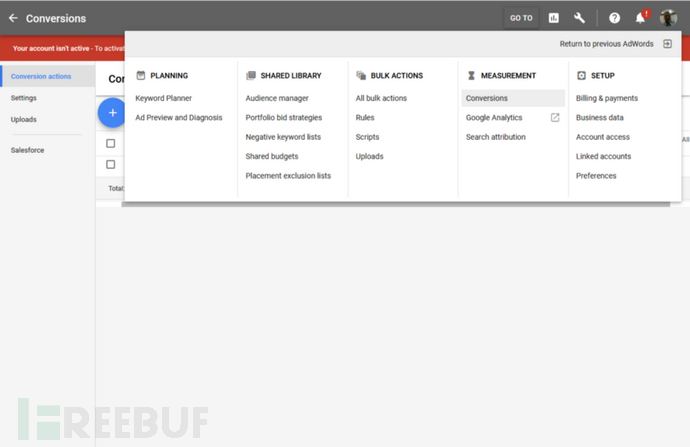

登录Google AdWords后,我尝试了一下,我从一个页面到另一个页面进行了一系列测试。我测试了很多WEB类型的Payload,希望有一个奇迹。最后,在我访问此页面之后

https://adwords.google.com/aw/conversions

浏览完整个Google产品后,我定位了Google AdWords,这是一种广告服务产品,可提供每次点击费用(PPC),每次点击费用(CPM)以及文字广告,横幅广告和多媒体广告的指定。网站广告服务,用于在用户执行Google搜索提供的产品或服务时向用户投放广告。

登录Google AdWords后,我尝试了一下,我从一个页面到另一个页面进行了一系列测试。我测试了很多WEB类型的Payload,希望有一个奇迹。最后,在我访问此页面之后

https://adwords.google.com/aw/conversions

发现了一个漏洞

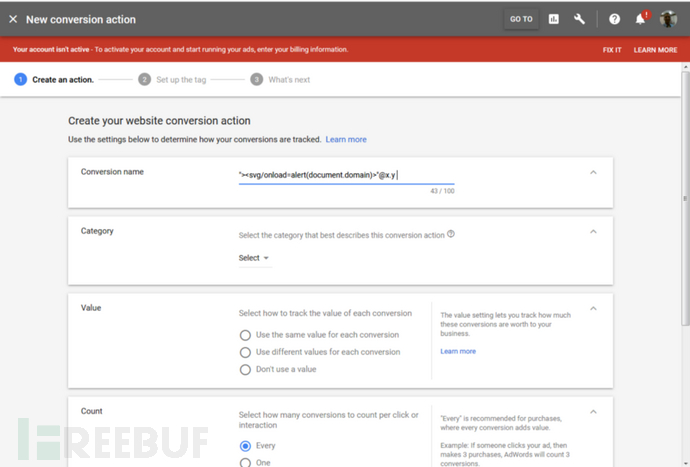

转化是Google AdWords的广告转化跟踪功能,可以在广告客户与广告互动时展示广告客户的行为:他们是购买了产品,注册了简报,称为商家还是下载了商家应用。如果客户完成广告客户设置为有价值的操作,则此类客户操作称为转换。因此,我将创建一个转换跟踪功能,其中填写了以下Payload:

"><svg/onload=alert(document.domain)>"@x.y

发现了一个漏洞

转化是Google AdWords的广告转化跟踪功能,可以在广告客户与广告互动时展示广告客户的行为:他们是购买了产品,注册了简报,称为商家还是下载了商家应用。如果客户完成广告客户设置为有价值的操作,则此类客户操作称为转换。因此,我将创建一个转换跟踪功能,其中填写了以下Payload:

"><svg/onload=alert(document.domain)>"@x.y

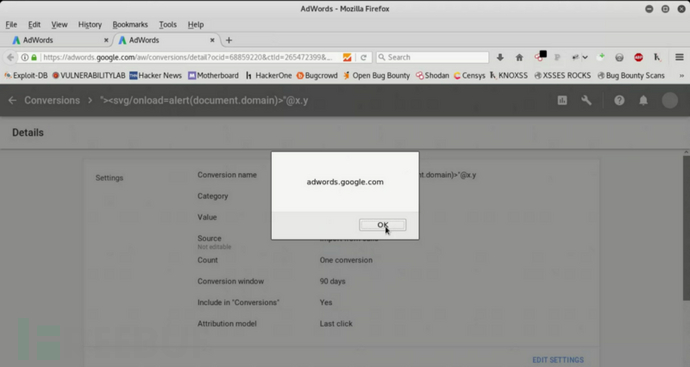

写完此Payload后,其XSS警报框会跳出多次。我认为这应该是类似鸡的自我XSS,所以我在浏览器中进行了XSS消息阻止设置并继续进行后续转换。填写跟踪功能。

填写完成后,我点击了Save Conversation。之后,估计我阻止了XSS并且警报框没有跳出来。所以,我将整个链接复制到另一个新的浏览器标签中打开它,然后我感到震惊!此XSS Payload可以有效地存储在其中,并且可以在最新的浏览器版本中响应:

写完此Payload后,其XSS警报框会跳出多次。我认为这应该是类似鸡的自我XSS,所以我在浏览器中进行了XSS消息阻止设置并继续进行后续转换。填写跟踪功能。

填写完成后,我点击了Save Conversation。之后,估计我阻止了XSS并且警报框没有跳出来。所以,我将整个链接复制到另一个新的浏览器标签中打开它,然后我感到震惊!此XSS Payload可以有效地存储在其中,并且可以在最新的浏览器版本中响应:

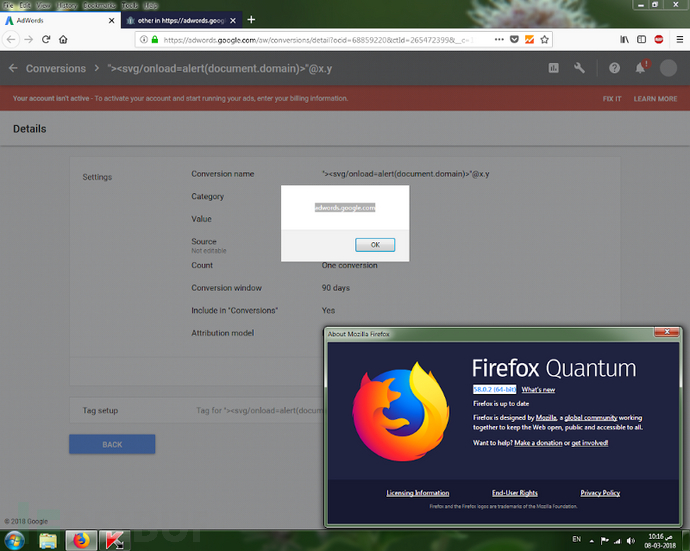

也可以在Firefox Firefox中实现:

也可以在Firefox Firefox中实现: 漏洞奖励

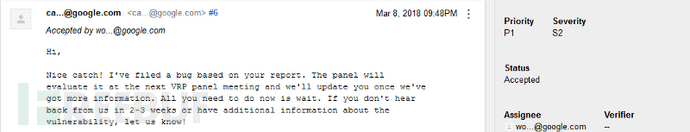

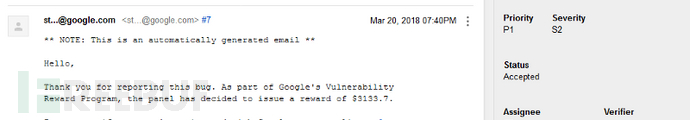

好的,停在这里。喝杯咖啡,来雪茄,报告漏洞。我向谷歌做了一个小视频演示,然后我等待了好消息。希望不是重复报道。最后,我没想到,我收到了谷歌的反馈:

漏洞奖励

好的,停在这里。喝杯咖啡,来雪茄,报告漏洞。我向谷歌做了一个小视频演示,然后我等待了好消息。希望不是重复报道。最后,我没想到,我收到了谷歌的反馈:

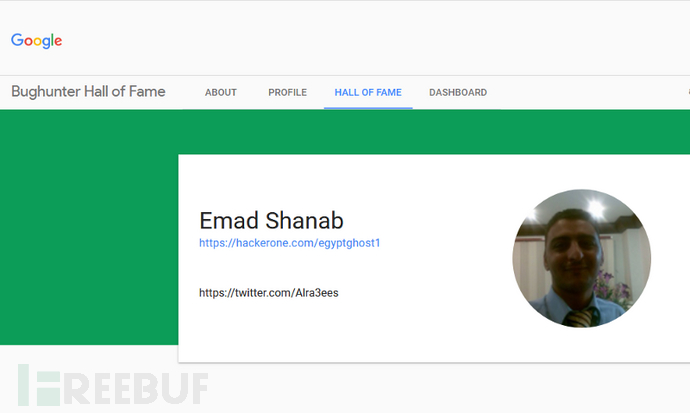

获得Google官方3133.7美元的官方奖励,并有幸被列入Google名人堂:

获得Google官方3133.7美元的官方奖励,并有幸被列入Google名人堂:

漏洞报告流程

2018.3.8 发现一个漏洞并将其报告给Google

2018.3.8 收到Google的有效漏洞反馈和好评

2018.3.20 谷歌关闭漏洞报告并执行错误修复,奖励我3133.7美元

*参考源:中等,云编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接���正式业务,个人无权接受。收集此内容。

漏洞报告流程

2018.3.8 发现一个漏洞并将其报告给Google

2018.3.8 收到Google的有效漏洞反馈和好评

2018.3.20 谷歌关闭漏洞报告并执行错误修复,奖励我3133.7美元

*参考源:中等,云编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接���正式业务,个人无权接受。收集此内容。

- 发表于 2018-10-21 08:00

- 阅读 ( 1337 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论