热门WordPress插件中的0day漏洞将允许攻击者接管目标网站

前言

研究人员表示,网络犯罪分子目前利用流行的WordPress插件中的安全漏洞,在目标网站中嵌入后门,并获得对该网站的完全控制权。

此漏洞存在于WordPress插件 - WP GDPR Compliance中,WP GD...

前言

研究人员表示,网络犯罪分子目前利用流行的WordPress插件中的安全漏洞,在目标网站中嵌入后门,并获得对该网站的完全控制权。

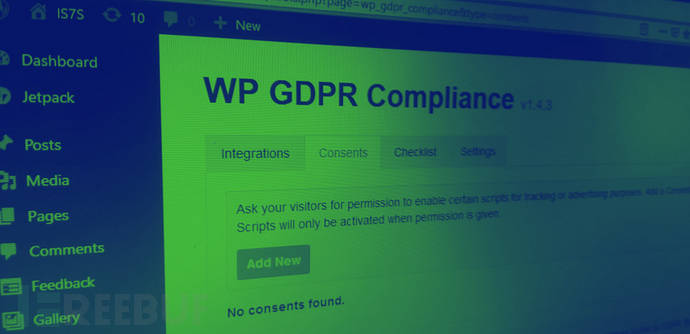

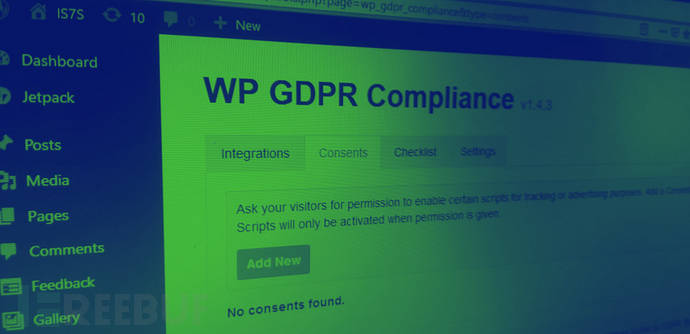

此漏洞存在于WordPress插件 - WP GDPR Compliance中,WP GDPR Compliance插件的主要作用是帮助网站管理员使其网站符合GDPR规定(《通用数据保护条例》)。目前,这个插件是WordPress插件库中最受欢迎的GDPR主题插件之一,并且具有100,000+的有效安装。

大约三周前,攻击者似乎正在寻找插件中的安全漏洞,并开始利用此漏洞在目标站点中嵌入后门脚本。关于被黑网站的初始数据报告已提交给另一个插件论坛,但很长一段时间这个插件最初是攻击者在攻击有效载荷的第二阶段使用的.

在分析了整个事件后,WordPress安全团队发现攻击的来源是WP GDPR Compliance,并且所有插件网站都安装并使用了该插件。

WordPress团队确实在插件的代码中发现了几个安全问题,并认为这些安全问题是报告网站攻击的主要原因。目前,WordPress团队已从官方WordPress插件库中删除了相关插件。

然而,该插件在两天前重新启动,因为该插件的开发人员发布了1.4.3版并修复了之前存在的安全问题。

虽然袭击仍在继续..

Wordfence防火墙插件开发商Defiant的安全专家表示,尽管新版本中已修复此漏洞,但攻击者仍然可以攻击运行版本1.4.2及更早版本的WP GDPR Compliance的站点。该公司的分析师表示,他们仍在监控和检测利用相关WP GDPR合规性漏洞的网络攻击。

借助此漏洞,攻击者可以调用插件中的内部函数,然后修改插件以整理整个WordPress站点系统的配置。

Wordfence团队还表示他们已经使用此漏洞检测到两种不同类型的网络攻击。第一个攻击情形如下:

1.攻击者利用漏洞入侵网站的用户注册系统;

2.攻击者使用此漏洞将新帐户的默认规则更改为“administrator”;

3.攻击者注册一个新帐户。注册成功后,该帐户将自动成为管理员帐户。新帐户的默认帐户名称为“t2trollherten”;

4.然后将默认用户角色修改为“subscriber”;

5.攻击者禁用公共用户注册功能;

6.攻击者登录新创建的“管理员”帐户;

7,然后开始在网站系统中安装后门,后门文件是wp-cache.php;

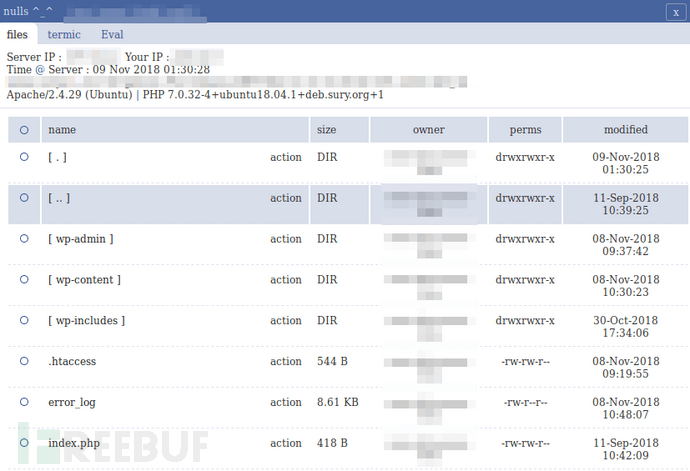

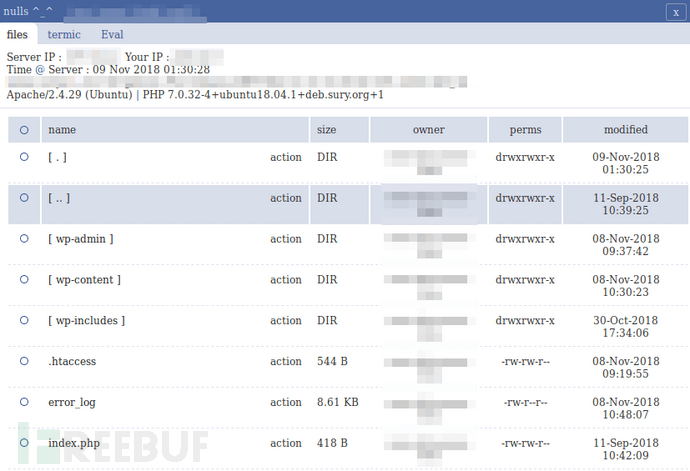

此后门脚本包含文件管理器,终端仿真器和PHP eval()函数运行工具。 Wordfence说这种类型的脚本将允许攻击者部署任何Payload:

此漏洞存在于WordPress插件 - WP GDPR Compliance中,WP GDPR Compliance插件的主要作用是帮助网站管理员使其网站符合GDPR规定(《通用数据保护条例》)。目前,这个插件是WordPress插件库中最受欢迎的GDPR主题插件之一,并且具有100,000+的有效安装。

大约三周前,攻击者似乎正在寻找插件中的安全漏洞,并开始利用此漏洞在目标站点中嵌入后门脚本。关于被黑网站的初始数据报告已提交给另一个插件论坛,但很长一段时间这个插件最初是攻击者在攻击有效载荷的第二阶段使用的.

在分析了整个事件后,WordPress安全团队发现攻击的来源是WP GDPR Compliance,并且所有插件网站都安装并使用了该插件。

WordPress团队确实在插件的代码中发现了几个安全问题,并认为这些安全问题是报告网站攻击的主要原因。目前,WordPress团队已从官方WordPress插件库中删除了相关插件。

然而,该插件在两天前重新启动,因为该插件的开发人员发布了1.4.3版并修复了之前存在的安全问题。

虽然袭击仍在继续..

Wordfence防火墙插件开发商Defiant的安全专家表示,尽管新版本中已修复此漏洞,但攻击者仍然可以攻击运行版本1.4.2及更早版本的WP GDPR Compliance的站点。该公司的分析师表示,他们仍在监控和检测利用相关WP GDPR合规性漏洞的网络攻击。

借助此漏洞,攻击者可以调用插件中的内部函数,然后修改插件以整理整个WordPress站点系统的配置。

Wordfence团队还表示他们已经使用此漏洞检测到两种不同类型的网络攻击。第一个攻击情形如下:

1.攻击者利用漏洞入侵网站的用户注册系统;

2.攻击者使用此漏洞将新帐户的默认规则更改为“administrator”;

3.攻击者注册一个新帐户。注册成功后,该帐户将自动成为管理员帐户。新帐户的默认帐户名称为“t2trollherten”;

4.然后将默认用户角色修改为“subscriber”;

5.攻击者禁用公共用户注册功能;

6.攻击者登录新创建的“管理员”帐户;

7,然后开始在网站系统中安装后门,后门文件是wp-cache.php;

此后门脚本包含文件管理器,终端仿真器和PHP eval()函数运行工具。 Wordfence说这种类型的脚本将允许攻击者部署任何Payload:

但是,安全研究人员还检测到第二种类型的攻击,不需要创建新的管理员帐户,因为目标站点的管理员可能会发现帐户创建。

毫无疑问,第二种攻击方法更加隐蔽。它使用WP GDPR Compliance漏洞向WP-Cron添加新任务,而WP-Cron是WordPress的内置计划任务工具。

攻击者创建的cron任务将下载并安装2MB Autocode插件。接下来,攻击者将使用此插件将另一个后门脚本上传到目标站点wp-cache.php,但它会联系我们。前面介绍的wp-cache.php是不同的。

虽然第二次攻击场景更加隐蔽,但事实上,我们发现这个0天漏洞的原因是因为攻击者使用第二种方法来执行攻击。这很讽刺吗?因为在某些网站上,攻击者完成攻击和攻击行为后,他们无法删除他们上传的Autocode插件。一旦网站管理员发现这个莫名其妙的插件,他们就会保持警觉。一般来说,在发生这种情况之后,网站管理员将首先访问WordPress论坛寻求帮助,这也会导致WP GDPR Compliance插件的后续安全调查。

攻击者正在囤积被黑网站

根据Wordfence团队的说法,攻击者到目前为止还没有对受感染的网站进行任何攻击。攻击者现在只是大量囤积这些受感染的站点,而且Wordfence没有看到攻击者试图通过植入的后门部署任何恶意软件。

总结一下

如果您的站点安装并使用了WP GDPR Compliance插件,您仍有时间更新或删除插件,然后在删除插件后检查并清理任何后门。

* 参考源:zdnet,FB小编Alpha_h4ck编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

但是,安全研究人员还检测到第二种类型的攻击,不需要创建新的管理员帐户,因为目标站点的管理员可能会发现帐户创建。

毫无疑问,第二种攻击方法更加隐蔽。它使用WP GDPR Compliance漏洞向WP-Cron添加新任务,而WP-Cron是WordPress的内置计划任务工具。

攻击者创建的cron任务将下载并安装2MB Autocode插件。接下来,攻击者将使用此插件将另一个后门脚本上传到目标站点wp-cache.php,但它会联系我们。前面介绍的wp-cache.php是不同的。

虽然第二次攻击场景更加隐蔽,但事实上,我们发现这个0天漏洞的原因是因为攻击者使用第二种方法来执行攻击。这很讽刺吗?因为在某些网站上,攻击者完成攻击和攻击行为后,他们无法删除他们上传的Autocode插件。一旦网站管理员发现这个莫名其妙的插件,他们就会保持警觉。一般来说,在发生这种情况之后,网站管理员将首先访问WordPress论坛寻求帮助,这也会导致WP GDPR Compliance插件的后续安全调查。

攻击者正在囤积被黑网站

根据Wordfence团队的说法,攻击者到目前为止还没有对受感染的网站进行任何攻击。攻击者现在只是大量囤积这些受感染的站点,而且Wordfence没有看到攻击者试图通过植入的后门部署任何恶意软件。

总结一下

如果您的站点安装并使用了WP GDPR Compliance插件,您仍有时间更新或删除插件,然后在删除插件后检查并清理任何后门。

* 参考源:zdnet,FB小编Alpha_h4ck编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

此漏洞存在于WordPress插件 - WP GDPR Compliance中,WP GDPR Compliance插件的主要作用是帮助网站管理员使其网站符合GDPR规定(《通用数据保护条例》)。目前,这个插件是WordPress插件库中最受欢迎的GDPR主题插件之一,并且具有100,000+的有效安装。

大约三周前,攻击者似乎正在寻找插件中的安全漏洞,并开始利用此漏洞在目标站点中嵌入后门脚本。关于被黑网站的初始数据报告已提交给另一个插件论坛,但很长一段时间这个插件最初是攻击者在攻击有效载荷的第二阶段使用的.

在分析了整个事件后,WordPress安全团队发现攻击的来源是WP GDPR Compliance,并且所有插件网站都安装并使用了该插件。

WordPress团队确实在插件的代码中发现了几个安全问题,并认为这些安全问题是报告网站攻击的主要原因。目前,WordPress团队已从官方WordPress插件库中删除了相关插件。

然而,该插件在两天前重新启动,因为该插件的开发人员发布了1.4.3版并修复了之前存在的安全问题。

虽然袭击仍在继续..

Wordfence防火墙插件开发商Defiant的安全专家表示,尽管新版本中已修复此漏洞,但攻击者仍然可以攻击运行版本1.4.2及更早版本的WP GDPR Compliance的站点。该公司的分析师表示,他们仍在监控和检测利用相关WP GDPR合规性漏洞的网络攻击。

借助此漏洞,攻击者可以调用插件中的内部函数,然后修改插件以整理整个WordPress站点系统的配置。

Wordfence团队还表示他们已经使用此漏洞检测到两种不同类型的网络攻击。第一个攻击情形如下:

1.攻击者利用漏洞入侵网站的用户注册系统;

2.攻击者使用此漏洞将新帐户的默认规则更改为“administrator”;

3.攻击者注册一个新帐户。注册成功后,该帐户将自动成为管理员帐户。新帐户的默认帐户名称为“t2trollherten”;

4.然后将默认用户角色修改为“subscriber”;

5.攻击者禁用公共用户注册功能;

6.攻击者登录新创建的“管理员”帐户;

7,然后开始在网站系统中安装后门,后门文件是wp-cache.php;

此后门脚本包含文件管理器,终端仿真器和PHP eval()函数运行工具。 Wordfence说这种类型的脚本将允许攻击者部署任何Payload:

此漏洞存在于WordPress插件 - WP GDPR Compliance中,WP GDPR Compliance插件的主要作用是帮助网站管理员使其网站符合GDPR规定(《通用数据保护条例》)。目前,这个插件是WordPress插件库中最受欢迎的GDPR主题插件之一,并且具有100,000+的有效安装。

大约三周前,攻击者似乎正在寻找插件中的安全漏洞,并开始利用此漏洞在目标站点中嵌入后门脚本。关于被黑网站的初始数据报告已提交给另一个插件论坛,但很长一段时间这个插件最初是攻击者在攻击有效载荷的第二阶段使用的.

在分析了整个事件后,WordPress安全团队发现攻击的来源是WP GDPR Compliance,并且所有插件网站都安装并使用了该插件。

WordPress团队确实在插件的代码中发现了几个安全问题,并认为这些安全问题是报告网站攻击的主要原因。目前,WordPress团队已从官方WordPress插件库中删除了相关插件。

然而,该插件在两天前重新启动,因为该插件的开发人员发布了1.4.3版并修复了之前存在的安全问题。

虽然袭击仍在继续..

Wordfence防火墙插件开发商Defiant的安全专家表示,尽管新版本中已修复此漏洞,但攻击者仍然可以攻击运行版本1.4.2及更早版本的WP GDPR Compliance的站点。该公司的分析师表示,他们仍在监控和检测利用相关WP GDPR合规性漏洞的网络攻击。

借助此漏洞,攻击者可以调用插件中的内部函数,然后修改插件以整理整个WordPress站点系统的配置。

Wordfence团队还表示他们已经使用此漏洞检测到两种不同类型的网络攻击。第一个攻击情形如下:

1.攻击者利用漏洞入侵网站的用户注册系统;

2.攻击者使用此漏洞将新帐户的默认规则更改为“administrator”;

3.攻击者注册一个新帐户。注册成功后,该帐户将自动成为管理员帐户。新帐户的默认帐户名称为“t2trollherten”;

4.然后将默认用户角色修改为“subscriber”;

5.攻击者禁用公共用户注册功能;

6.攻击者登录新创建的“管理员”帐户;

7,然后开始在网站系统中安装后门,后门文件是wp-cache.php;

此后门脚本包含文件管理器,终端仿真器和PHP eval()函数运行工具。 Wordfence说这种类型的脚本将允许攻击者部署任何Payload:

但是,安全研究人员还检测到第二种类型的攻击,不需要创建新的管理员帐户,因为目标站点的管理员可能会发现帐户创建。

毫无疑问,第二种攻击方法更加隐蔽。它使用WP GDPR Compliance漏洞向WP-Cron添加新任务,而WP-Cron是WordPress的内置计划任务工具。

攻击者创建的cron任务将下载并安装2MB Autocode插件。接下来,攻击者将使用此插件将另一个后门脚本上传到目标站点wp-cache.php,但它会联系我们。前面介绍的wp-cache.php是不同的。

虽然第二次攻击场景更加隐蔽,但事实上,我们发现这个0天漏洞的原因是因为攻击者使用第二种方法来执行攻击。这很讽刺吗?因为在某些网站上,攻击者完成攻击和攻击行为后,他们无法删除他们上传的Autocode插件。一旦网站管理员发现这个莫名其妙的插件,他们就会保持警觉。一般来说,在发生这种情况之后,网站管理员将首先访问WordPress论坛寻求帮助,这也会导致WP GDPR Compliance插件的后续安全调查。

攻击者正在囤积被黑网站

根据Wordfence团队的说法,攻击者到目前为止还没有对受感染的网站进行任何攻击。攻击者现在只是大量囤积这些受感染的站点,而且Wordfence没有看到攻击者试图通过植入的后门部署任何恶意软件。

总结一下

如果您的站点安装并使用了WP GDPR Compliance插件,您仍有时间更新或删除插件,然后在删除插件后检查并清理任何后门。

* 参考源:zdnet,FB小编Alpha_h4ck编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

但是,安全研究人员还检测到第二种类型的攻击,不需要创建新的管理员帐户,因为目标站点的管理员可能会发现帐户创建。

毫无疑问,第二种攻击方法更加隐蔽。它使用WP GDPR Compliance漏洞向WP-Cron添加新任务,而WP-Cron是WordPress的内置计划任务工具。

攻击者创建的cron任务将下载并安装2MB Autocode插件。接下来,攻击者将使用此插件将另一个后门脚本上传到目标站点wp-cache.php,但它会联系我们。前面介绍的wp-cache.php是不同的。

虽然第二次攻击场景更加隐蔽,但事实上,我们发现这个0天漏洞的原因是因为攻击者使用第二种方法来执行攻击。这很讽刺吗?因为在某些网站上,攻击者完成攻击和攻击行为后,他们无法删除他们上传的Autocode插件。一旦网站管理员发现这个莫名其妙的插件,他们就会保持警觉。一般来说,在发生这种情况之后,网站管理员将首先访问WordPress论坛寻求帮助,这也会导致WP GDPR Compliance插件的后续安全调查。

攻击者正在囤积被黑网站

根据Wordfence团队的说法,攻击者到目前为止还没有对受感染的网站进行任何攻击。攻击者现在只是大量囤积这些受感染的站点,而且Wordfence没有看到攻击者试图通过植入的后门部署任何恶意软件。

总结一下

如果您的站点安装并使用了WP GDPR Compliance插件,您仍有时间更新或删除插件,然后在删除插件后检查并清理任何后门。

* 参考源:zdnet,FB小编Alpha_h4ck编译,从FreeBuf转移

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-12-17 08:00

- 阅读 ( 1630 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论