挖洞经验 | 看我如何找到雅虎的远程代码执行漏洞并获得5500刀奖金

我一直认为与人分享是一个非常好的特质,我从脆弱性奖励领域的许多安全研究专家那里学到了很多东西,我终生可以使用,所以我决定关注这篇文章。我分享了我最近的一些小发现,并希望这些东西能帮...

我一直认为与人分享是一个非常好的特质,我从脆弱性奖励领域的许多安全研究专家那里学到了很多东西,我终生可以使用,所以我决定关注这篇文章。我分享了我最近的一些小发现,并希望这些东西能帮助Freebuf的朋友们开启自己的漏洞奖励之旅。

就在几个月前,安全研究专家在Apache Struts2,CVE-2017-5638中发现了一个严重的安全漏洞,一些学生可能听说过。当Internet上的大量Web应用程序受此漏洞影响时,这是一个远程执行代码漏洞。大约三周后,研究人员发布了Struts2的漏洞利用代码。

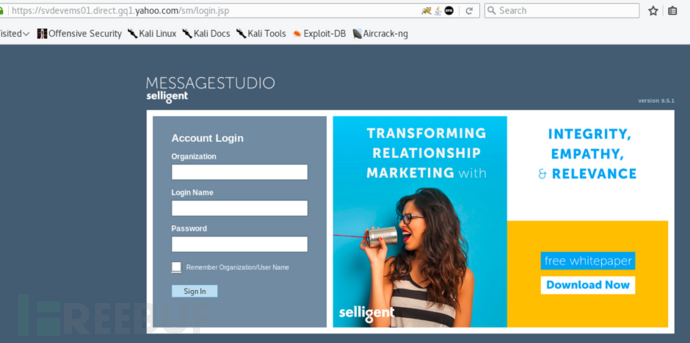

在隧道掘进前的调查过程中,我遇到了以下链接:

https://svdevems01.direct.gq1.yahoo.com/sm/login.jsp

这是Yahoo使用的登录页面。

就在几个月前,安全研究专家在Apache Struts2,CVE-2017-5638中发现了一个严重的安全漏洞,一些学生可能听说过。当Internet上的大量Web应用程序受此漏洞影响时,这是一个远程执行代码漏洞。大约三周后,研究人员发布了Struts2的漏洞利用代码。

在隧道掘进前的调查过程中,我遇到了以下链接:

https://svdevems01.direct.gq1.yahoo.com/sm/login.jsp

这是Yahoo使用的登录页面。

我试图在这个页面中找到漏洞,但遗憾的是直到我找到以下节点后才找到它:

https://svdevems01.direct.gq1.yahoo.com/sm/login/loginpagecontentgrabber.do

注意:如果发现节点地址包含.action,do或.go,则表示Web应用程序正在运行Struts2。

正如我之前所说,Struts2漏洞的漏洞利用代码已经发布,漏洞利用过程非常简单。虽然我知道这里存在漏洞,但是现成的漏洞利用代码在这里不起作用,所以我认为可能是Web应用程序防火墙正在运行,或阻止我的攻击。

既然我可以肯定这里有漏洞,我无法阻止。但是,如果您想提交有效的漏洞,我必须提供可行的PoC来证明漏洞是否值得。经过一段时间的研究,我发现了一条推文,描述了如何通过Payload绕过WAF并成功利用此漏洞。

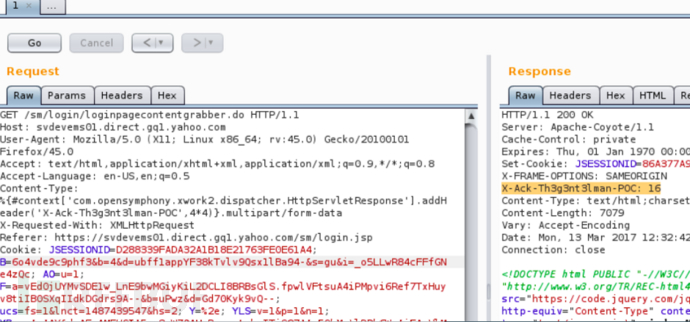

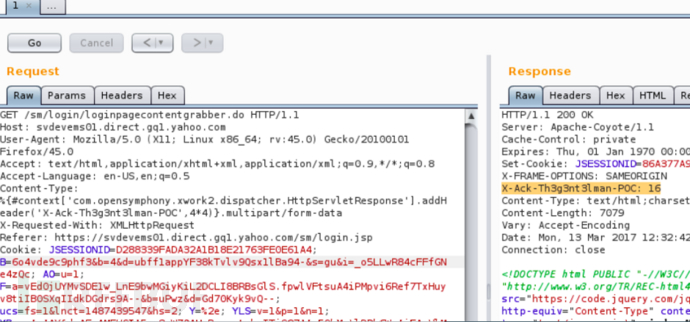

我使用的检测方法需要使用Content-Type HTTP标头来发送特制的数据包。标头数据如下所示:

Content-Type:%{#context ['com.opensymphony.xwork2.dispatcher.HttpServletResponse']。addHeader('X-Ack-Th3g3nt3lman-POC',4 * 4)}。multipart/form-data

这种特殊构造的请求不仅允许Web服务器乘以两个数字,而且还可以请求Web服务器执行任何其他形式的操作。在上面的示例中,请求计算的值为4 * 4,服务器返回的结果为16,这意味着服务器易受攻击。

如下图所示,响应数据将包含新标头,X-Ack-Th3g3nt3lman-POC: 16

我试图在这个页面中找到漏洞,但遗憾的是直到我找到以下节点后才找到它:

https://svdevems01.direct.gq1.yahoo.com/sm/login/loginpagecontentgrabber.do

注意:如果发现节点地址包含.action,do或.go,则表示Web应用程序正在运行Struts2。

正如我之前所说,Struts2漏洞的漏洞利用代码已经发布,漏洞利用过程非常简单。虽然我知道这里存在漏洞,但是现成的漏洞利用代码在这里不起作用,所以我认为可能是Web应用程序防火墙正在运行,或阻止我的攻击。

既然我可以肯定这里有漏洞,我无法阻止。但是,如果您想提交有效的漏洞,我必须提供可行的PoC来证明漏洞是否值得。经过一段时间的研究,我发现了一条推文,描述了如何通过Payload绕过WAF并成功利用此漏洞。

我使用的检测方法需要使用Content-Type HTTP标头来发送特制的数据包。标头数据如下所示:

Content-Type:%{#context ['com.opensymphony.xwork2.dispatcher.HttpServletResponse']。addHeader('X-Ack-Th3g3nt3lman-POC',4 * 4)}。multipart/form-data

这种特殊构造的请求不仅允许Web服务器乘以两个数字,而且还可以请求Web服务器执行任何其他形式的操作。在上面的示例中,请求计算的值为4 * 4,服务器返回的结果为16,这意味着服务器易受攻击。

如下图所示,响应数据将包含新标头,X-Ack-Th3g3nt3lman-POC: 16

这些足以让我通过HackerOne向雅虎提交漏洞报告。雅虎的技术人员在收到报告后30分钟内对漏洞进行了评级,然后及时解决了易受攻击的应用程序以解决问题。几天后,我收到了来自雅虎的5,500刀的奖金。

事实上,挖洞并不困难。只要你愿意花时间并愿意考虑它,我相信数千美元的漏洞奖金仍然可以轻松收集。最后,我希望这些小小的发现可以为挖洞过程中的每个人带来一些启发。

*参考来源:中,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

这些足以让我通过HackerOne向雅虎提交漏洞报告。雅虎的技术人员在收到报告后30分钟内对漏洞进行了评级,然后及时解决了易受攻击的应用程序以解决问题。几天后,我收到了来自雅虎的5,500刀的奖金。

事实上,挖洞并不困难。只要你愿意花时间并愿意考虑它,我相信数千美元的漏洞奖金仍然可以轻松收集。最后,我希望这些小小的发现可以为挖洞过程中的每个人带来一些启发。

*参考来源:中,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

就在几个月前,安全研究专家在Apache Struts2,CVE-2017-5638中发现了一个严重的安全漏洞,一些学生可能听说过。当Internet上的大量Web应用程序受此漏洞影响时,这是一个远程执行代码漏洞。大约三周后,研究人员发布了Struts2的漏洞利用代码。

在隧道掘进前的调查过程中,我遇到了以下链接:

https://svdevems01.direct.gq1.yahoo.com/sm/login.jsp

这是Yahoo使用的登录页面。

就在几个月前,安全研究专家在Apache Struts2,CVE-2017-5638中发现了一个严重的安全漏洞,一些学生可能听说过。当Internet上的大量Web应用程序受此漏洞影响时,这是一个远程执行代码漏洞。大约三周后,研究人员发布了Struts2的漏洞利用代码。

在隧道掘进前的调查过程中,我遇到了以下链接:

https://svdevems01.direct.gq1.yahoo.com/sm/login.jsp

这是Yahoo使用的登录页面。

我试图在这个页面中找到漏洞,但遗憾的是直到我找到以下节点后才找到它:

https://svdevems01.direct.gq1.yahoo.com/sm/login/loginpagecontentgrabber.do

注意:如果发现节点地址包含.action,do或.go,则表示Web应用程序正在运行Struts2。

正如我之前所说,Struts2漏洞的漏洞利用代码已经发布,漏洞利用过程非常简单。虽然我知道这里存在漏洞,但是现成的漏洞利用代码在这里不起作用,所以我认为可能是Web应用程序防火墙正在运行,或阻止我的攻击。

既然我可以肯定这里有漏洞,我无法阻止。但是,如果您想提交有效的漏洞,我必须提供可行的PoC来证明漏洞是否值得。经过一段时间的研究,我发现了一条推文,描述了如何通过Payload绕过WAF并成功利用此漏洞。

我使用的检测方法需要使用Content-Type HTTP标头来发送特制的数据包。标头数据如下所示:

Content-Type:%{#context ['com.opensymphony.xwork2.dispatcher.HttpServletResponse']。addHeader('X-Ack-Th3g3nt3lman-POC',4 * 4)}。multipart/form-data

这种特殊构造的请求不仅允许Web服务器乘以两个数字,而且还可以请求Web服务器执行任何其他形式的操作。在上面的示例中,请求计算的值为4 * 4,服务器返回的结果为16,这意味着服务器易受攻击。

如下图所示,响应数据将包含新标头,X-Ack-Th3g3nt3lman-POC: 16

我试图在这个页面中找到漏洞,但遗憾的是直到我找到以下节点后才找到它:

https://svdevems01.direct.gq1.yahoo.com/sm/login/loginpagecontentgrabber.do

注意:如果发现节点地址包含.action,do或.go,则表示Web应用程序正在运行Struts2。

正如我之前所说,Struts2漏洞的漏洞利用代码已经发布,漏洞利用过程非常简单。虽然我知道这里存在漏洞,但是现成的漏洞利用代码在这里不起作用,所以我认为可能是Web应用程序防火墙正在运行,或阻止我的攻击。

既然我可以肯定这里有漏洞,我无法阻止。但是,如果您想提交有效的漏洞,我必须提供可行的PoC来证明漏洞是否值得。经过一段时间的研究,我发现了一条推文,描述了如何通过Payload绕过WAF并成功利用此漏洞。

我使用的检测方法需要使用Content-Type HTTP标头来发送特制的数据包。标头数据如下所示:

Content-Type:%{#context ['com.opensymphony.xwork2.dispatcher.HttpServletResponse']。addHeader('X-Ack-Th3g3nt3lman-POC',4 * 4)}。multipart/form-data

这种特殊构造的请求不仅允许Web服务器乘以两个数字,而且还可以请求Web服务器执行任何其他形式的操作。在上面的示例中,请求计算的值为4 * 4,服务器返回的结果为16,这意味着服务器易受攻击。

如下图所示,响应数据将包含新标头,X-Ack-Th3g3nt3lman-POC: 16

这些足以让我通过HackerOne向雅虎提交漏洞报告。雅虎的技术人员在收到报告后30分钟内对漏洞进行了评级,然后及时解决了易受攻击的应用程序以解决问题。几天后,我收到了来自雅虎的5,500刀的奖金。

事实上,挖洞并不困难。只要你愿意花时间并愿意考虑它,我相信数千美元的漏洞奖金仍然可以轻松收集。最后,我希望这些小小的发现可以为挖洞过程中的每个人带来一些启发。

*参考来源:中,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

这些足以让我通过HackerOne向雅虎提交漏洞报告。雅虎的技术人员在收到报告后30分钟内对漏洞进行了评级,然后及时解决了易受攻击的应用程序以解决问题。几天后,我收到了来自雅虎的5,500刀的奖金。

事实上,挖洞并不困难。只要你愿意花时间并愿意考虑它,我相信数千美元的漏洞奖金仍然可以轻松收集。最后,我希望这些小小的发现可以为挖洞过程中的每个人带来一些启发。

*参考来源:中,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-06-08 00:00

- 阅读 ( 1424 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论