某P2P系统对象自动绑定漏洞可任意充值

许多框架(例如Spring MCV)都支持对象自动绑定,这允许HTTP请求参数自动绑定到对象。但是,攻击者可以添加其他HTTP请求参数,如果开发人员在处理业务逻辑时缺少安全检查,则会导致相应的安全问...

许多框架(例如Spring MCV)都支持对象自动绑定,这允许HTTP请求参数自动绑定到对象。但是,攻击者可以添加其他HTTP请求参数,如果开发人员在处理业务逻辑时缺少安全检查,则会导致相应的安全问题。前段时间我看到一篇文章介绍了对象自动绑定漏洞和Spring MVC,可以进行比较。自动绑定漏洞和Spring MVC:http://agrrrdog.blogspot.ru/2017/03/autobinding-vulns-and-spring-mvc.html

注意:本文作者mmc,p2p平台已获得授权测试。

##一:首先看一个真实案例

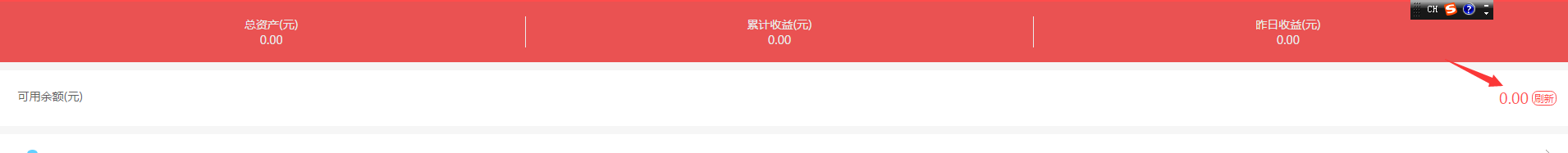

这是国内p2p平台帐户余额功能

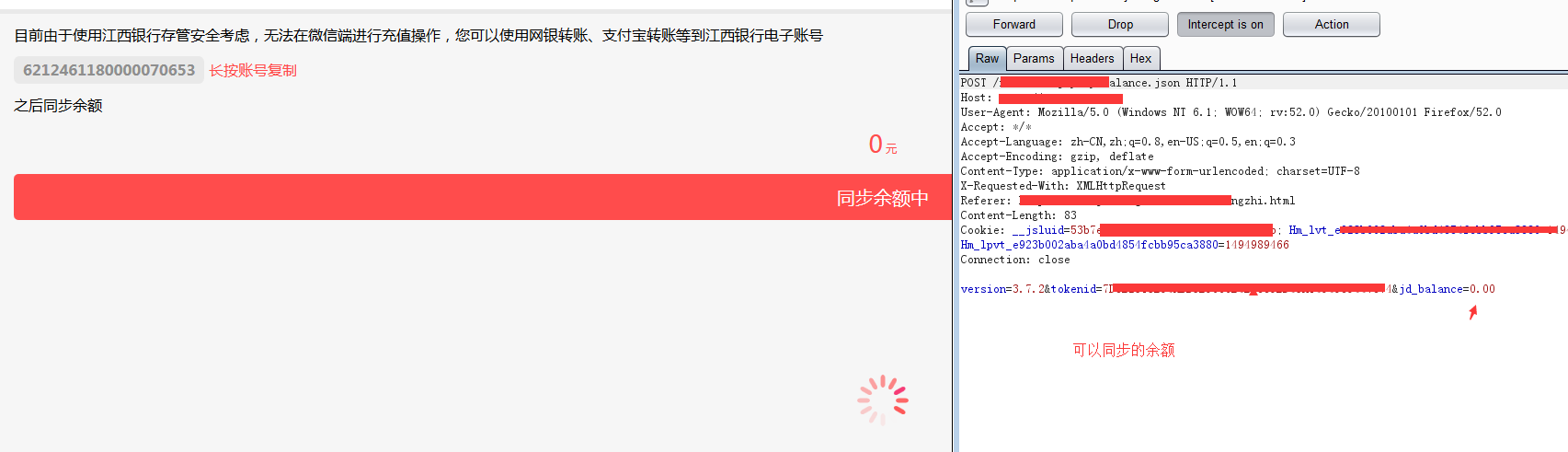

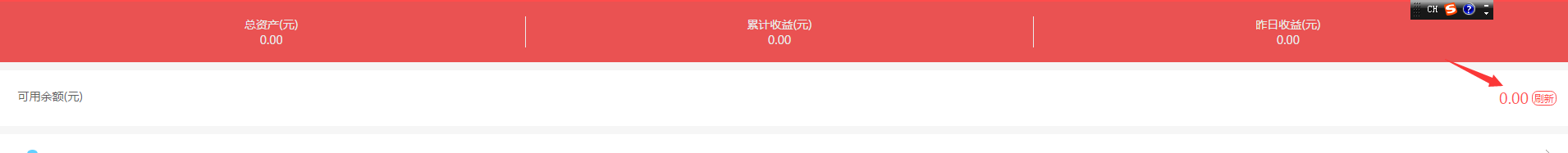

在账户余额的第一页,我们注册了账户,发现余额为0元。我们需要充值才能进行投资,然后提取现金。 可以在充值页面上同步天平。经过分析,发现该功能是将平台上的钱与银行账户中的钱同步。这个p2p平台使用江西银行来节省客户资金,因此最终同步的结果是江西银行账户的资金与平台的资金相同。经过长期分析,我发现这个地方没有漏洞,各种加密验证都很合理。使用的接口全部由银行提供。然后继续往下看。 我们找到了用户地址的设置功能。一般情况下,这个地方应该有存储安全XSS,sql注入,普通越权等传统安全漏洞。但是我们没有在这个平台上找到它。我把这个数据包发送到了突发的重复功能,以便我以后可以测试它。在对网络安全进行长期研究之后,这种形式输入形式中最常见的问题是仍然存在数据污染,但这个问题在中国似乎没有得到足够的重视或者看不到更少的案例。

在账户余额的第一页,我们注册了账户,发现余额为0元。我们需要充值才能进行投资,然后提取现金。 可以在充值页面上同步天平。经过分析,发现该功能是将平台上的钱与银行账户中的钱同步。这个p2p平台使用江西银行来节省客户资金,因此最终同步的结果是江西银行账户的资金与平台的资金相同。经过长期分析,我发现这个地方没有漏洞,各种加密验证都很合理。使用的接口全部由银行提供。然后继续往下看。 我们找到了用户地址的设置功能。一般情况下,这个地方应该有存储安全XSS,sql注入,普通越权等传统安全漏洞。但是我们没有在这个平台上找到它。我把这个数据包发送到了突发的重复功能,以便我以后可以测试它。在对网络安全进行长期研究之后,这种形式输入形式中最常见的问题是仍然存在数据污染,但这个问题在中国似乎没有得到足够的重视或者看不到更少的案例。

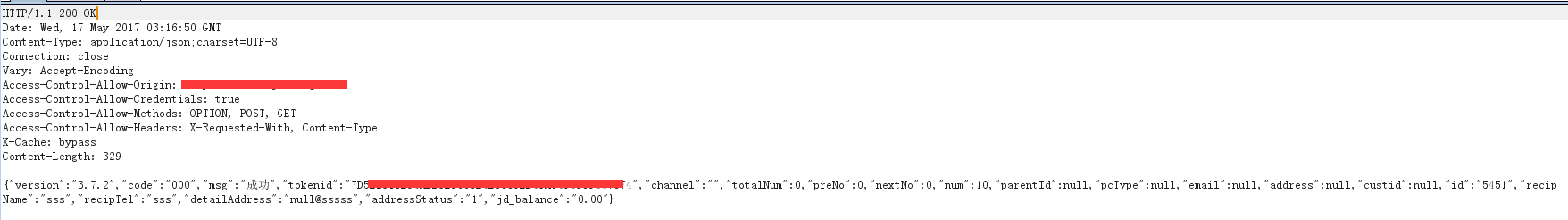

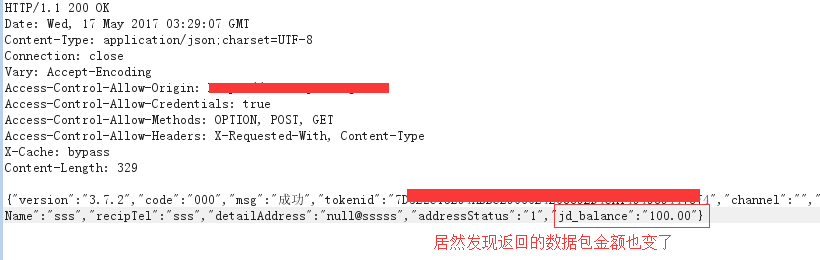

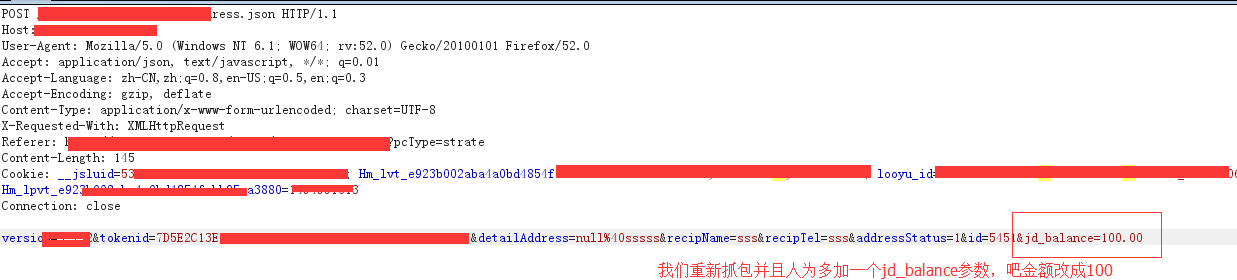

这是从突发响应返回的数据包。通过对这个数据包的分析,我们发现了一个有趣的事情,我不知道你是否注意到它。我们可以很容易地看到请求的数据包和返回的数据包参数不一致。换句话说,返回的数据包具有比所请求的数据包多几个字段,包括电子邮件字段和jdbalance字段。经验可以预测,在这种情况下大多数情况是数据污染,这个地方应该称为参数污染。具体的测试操作是在请求的数据包中添加额外的字段并观察。

这是从突发响应返回的数据包。通过对这个数据包的分析,我们发现了一个有趣的事情,我不知道你是否注意到它。我们可以很容易地看到请求的数据包和返回的数据包参数不一致。换句话说,返回的数据包具有比所请求的数据包多几个字段,包括电子邮件字段和jdbalance字段。经验可以预测,在这种情况下大多数情况是数据污染,这个地方应该称为参数污染。具体的测试操作是在请求的数据包中添加额外的字段并观察。

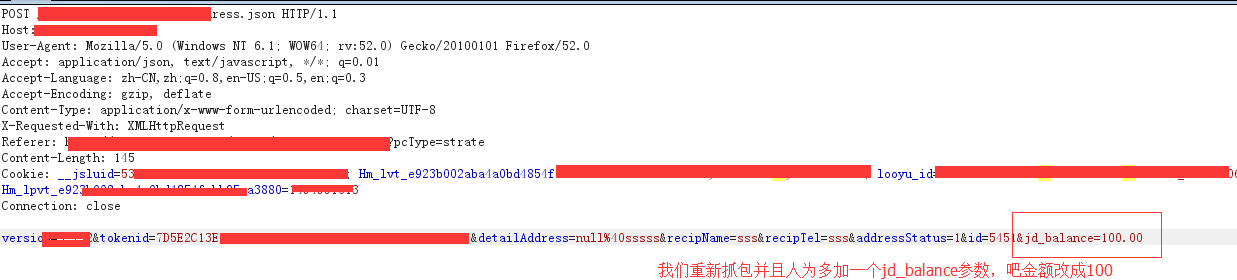

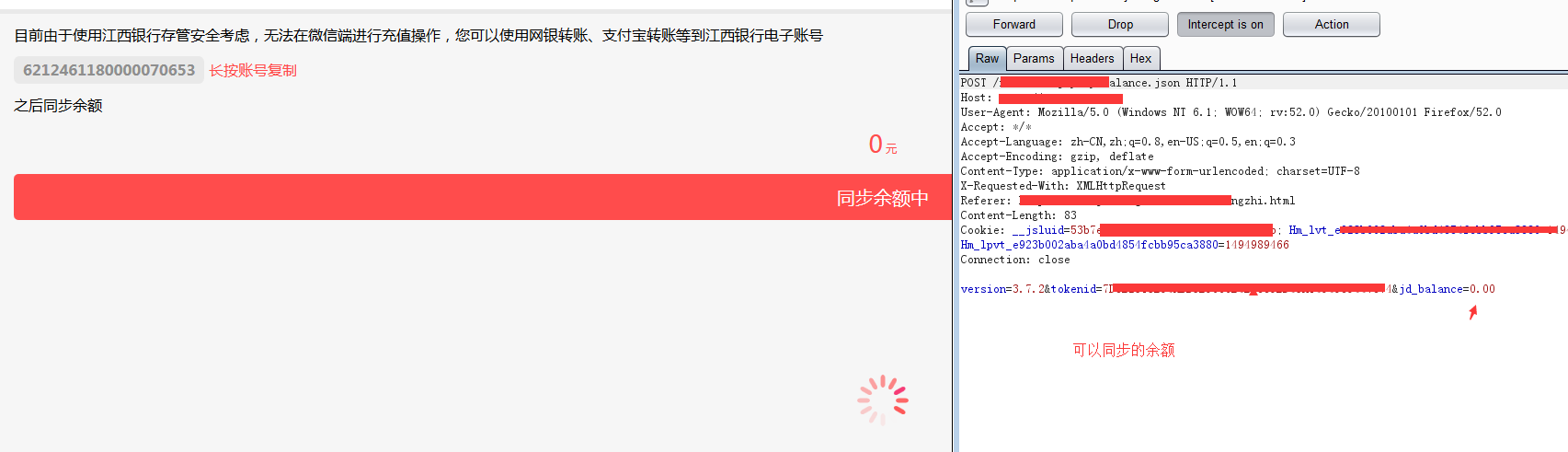

上面是请求的数据包,用burp返回数据包的方式看到返回的数据包

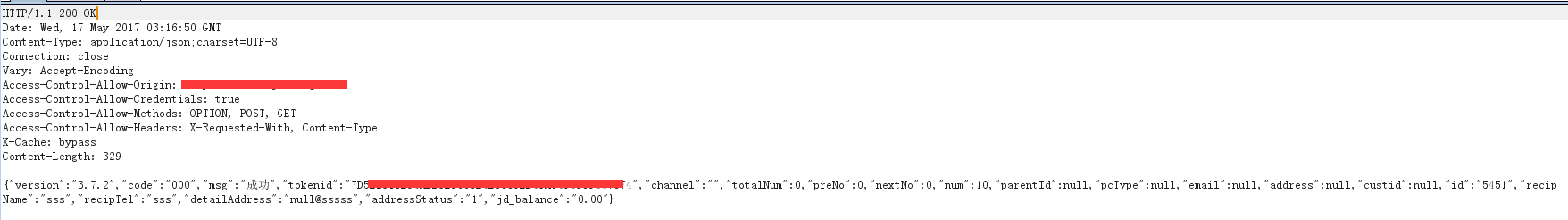

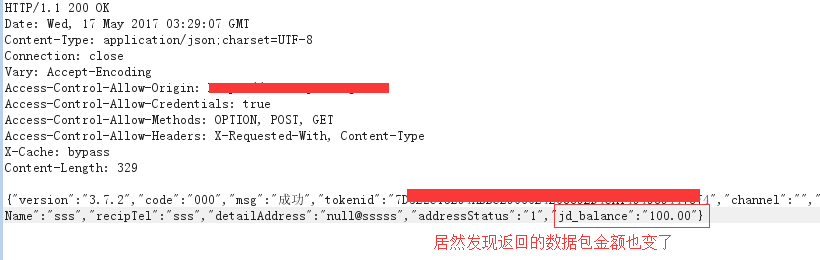

上面是请求的数据包,用burp返回数据包的方式看到返回的数据包 我们看到返回的数量变为100.00。这一次并不意味着我们真正达到了数据污染的目的。我们必须去我们的余额账户查看它。

我们看到返回的数量变为100.00。这一次并不意味着我们真正达到了数据污染的目的。我们必须去我们的余额账户查看它。 点击刷新后,我们发现余额和总资产已经变为100.后来我们重复上一步操作,将平台账户中的资金同步到银行,然后通过平台成功撤回100。

##二:关于此漏洞的危害以及使用它的更多方法

1)此漏洞发生在您输入的所有常见位置

2)任何用户修改,任意数量修改等的敏感位置

3)缓存修改等

原作者:0c0c0f

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

点击刷新后,我们发现余额和总资产已经变为100.后来我们重复上一步操作,将平台账户中的资金同步到银行,然后通过平台成功撤回100。

##二:关于此漏洞的危害以及使用它的更多方法

1)此漏洞发生在您输入的所有常见位置

2)任何用户修改,任意数量修改等的敏感位置

3)缓存修改等

原作者:0c0c0f

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

在账户余额的第一页,我们注册了账户,发现余额为0元。我们需要充值才能进行投资,然后提取现金。 可以在充值页面上同步天平。经过分析,发现该功能是将平台上的钱与银行账户中的钱同步。这个p2p平台使用江西银行来节省客户资金,因此最终同步的结果是江西银行账户的资金与平台的资金相同。经过长期分析,我发现这个地方没有漏洞,各种加密验证都很合理。使用的接口全部由银行提供。然后继续往下看。 我们找到了用户地址的设置功能。一般情况下,这个地方应该有存储安全XSS,sql注入,普通越权等传统安全漏洞。但是我们没有在这个平台上找到它。我把这个数据包发送到了突发的重复功能,以便我以后可以测试它。在对网络安全进行长期研究之后,这种形式输入形式中最常见的问题是仍然存在数据污染,但这个问题在中国似乎没有得到足够的重视或者看不到更少的案例。

在账户余额的第一页,我们注册了账户,发现余额为0元。我们需要充值才能进行投资,然后提取现金。 可以在充值页面上同步天平。经过分析,发现该功能是将平台上的钱与银行账户中的钱同步。这个p2p平台使用江西银行来节省客户资金,因此最终同步的结果是江西银行账户的资金与平台的资金相同。经过长期分析,我发现这个地方没有漏洞,各种加密验证都很合理。使用的接口全部由银行提供。然后继续往下看。 我们找到了用户地址的设置功能。一般情况下,这个地方应该有存储安全XSS,sql注入,普通越权等传统安全漏洞。但是我们没有在这个平台上找到它。我把这个数据包发送到了突发的重复功能,以便我以后可以测试它。在对网络安全进行长期研究之后,这种形式输入形式中最常见的问题是仍然存在数据污染,但这个问题在中国似乎没有得到足够的重视或者看不到更少的案例。

这是从突发响应返回的数据包。通过对这个数据包的分析,我们发现了一个有趣的事情,我不知道你是否注意到它。我们可以很容易地看到请求的数据包和返回的数据包参数不一致。换句话说,返回的数据包具有比所请求的数据包多几个字段,包括电子邮件字段和jdbalance字段。经验可以预测,在这种情况下大多数情况是数据污染,这个地方应该称为参数污染。具体的测试操作是在请求的数据包中添加额外的字段并观察。

这是从突发响应返回的数据包。通过对这个数据包的分析,我们发现了一个有趣的事情,我不知道你是否注意到它。我们可以很容易地看到请求的数据包和返回的数据包参数不一致。换句话说,返回的数据包具有比所请求的数据包多几个字段,包括电子邮件字段和jdbalance字段。经验可以预测,在这种情况下大多数情况是数据污染,这个地方应该称为参数污染。具体的测试操作是在请求的数据包中添加额外的字段并观察。

上面是请求的数据包,用burp返回数据包的方式看到返回的数据包

上面是请求的数据包,用burp返回数据包的方式看到返回的数据包 我们看到返回的数量变为100.00。这一次并不意味着我们真正达到了数据污染的目的。我们必须去我们的余额账户查看它。

我们看到返回的数量变为100.00。这一次并不意味着我们真正达到了数据污染的目的。我们必须去我们的余额账户查看它。 点击刷新后,我们发现余额和总资产已经变为100.后来我们重复上一步操作,将平台账户中的资金同步到银行,然后通过平台成功撤回100。

##二:关于此漏洞的危害以及使用它的更多方法

1)此漏洞发生在您输入的所有常见位置

2)任何用户修改,任意数量修改等的敏感位置

3)缓存修改等

原作者:0c0c0f

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

点击刷新后,我们发现余额和总资产已经变为100.后来我们重复上一步操作,将平台账户中的资金同步到银行,然后通过平台成功撤回100。

##二:关于此漏洞的危害以及使用它的更多方法

1)此漏洞发生在您输入的所有常见位置

2)任何用户修改,任意数量修改等的敏感位置

3)缓存修改等

原作者:0c0c0f

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-06-30 00:00

- 阅读 ( 1370 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论