【技术分享】浅析无线Wifi-Honeypot思路

在网络安全方面,无论是否为IPS,IDS都与蜜罐有着密切的关系。蜜罐可以被视为防火墙的重要分支。

蜜罐最基本的作用是捕获攻击者的行为并跟踪取证和反入侵。首先,你有一个引诱攻击者的...

在网络安全方面,无论是否为IPS,IDS都与蜜罐有着密切的关系。蜜罐可以被视为防火墙的重要分支。

蜜罐最基本的作用是捕获攻击者的行为并跟踪取证和反入侵。首先,你有一个引诱攻击者的漏洞。

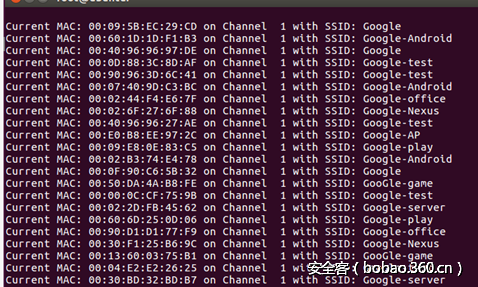

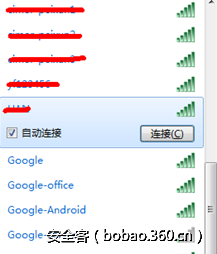

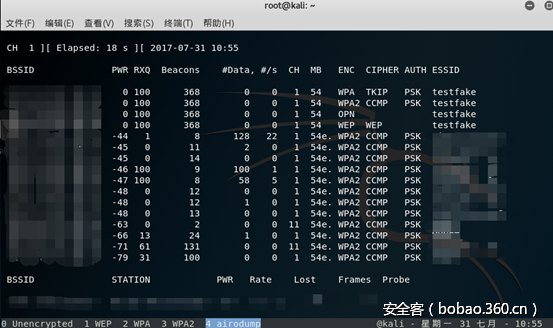

我见过一个来自外国人的原始蜜罐。事实上,它不是一个蜜罐,它只能说是一种混淆攻击者的方式。他用相同的真实SSID构建了许多无用的接入点来干扰。这是我复制的效果。

在网络安全方面,无论是否为IPS,IDS都与蜜罐有着密切的关系。蜜罐可以被视为防火墙的重要分支。

蜜罐最基本的作用是捕获攻击者的行为并跟踪取证和反入侵。首先,你有一个引诱攻击者的漏洞。

我见过一个来自外国人的原始蜜罐。事实上,它不是一个蜜罐,它只能说是一种混淆攻击者的方式。他用相同的真实SSID构建了许多无用的接入点来干扰。这是我复制的效果。

这可能使攻击者无法在短时间内找到目标。但它不是真正意义上的蜜罐。

关于蜜罐的功能与设计

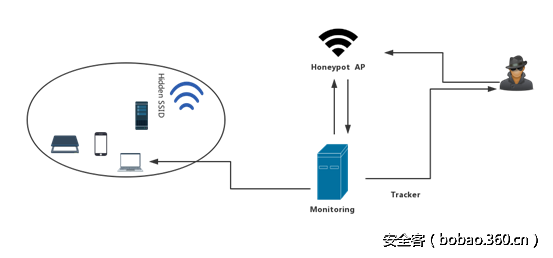

众所周知,Fake AP的攻击方法是最具威胁性的无线攻击之一。然后我们可以更改攻击并创建一个假AP以捕获攻击者。

这可能使攻击者无法在短时间内找到目标。但它不是真正意义上的蜜罐。

关于蜜罐的功能与设计

众所周知,Fake AP的攻击方法是最具威胁性的无线攻击之一。然后我们可以更改攻击并创建一个假AP以捕获攻击者。

关于蜜罐服务器和热点的配置,它必须具有以下功能:

关于服务器和监控信息:

1.数据拦截:数据分析,取证和捕获的攻击者信息的位置。

首先,我注意到有些攻击者想要在招募时记录他们的信息。

例:

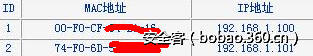

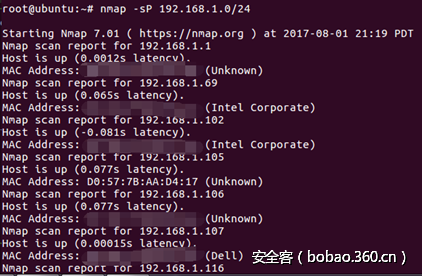

确定其MAC地址和Intranet地址:

关于蜜罐服务器和热点的配置,它必须具有以下功能:

关于服务器和监控信息:

1.数据拦截:数据分析,取证和捕获的攻击者信息的位置。

首先,我注意到有些攻击者想要在招募时记录他们的信息。

例:

确定其MAC地址和Intranet地址:

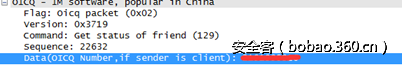

2.对于数据拦截和保存,可以保存所有带有蜜罐报警的数据包,并手动分析取证。

例:

入侵者QQ号码:

2.对于数据拦截和保存,可以保存所有带有蜜罐报警的数据包,并手动分析取证。

例:

入侵者QQ号码:

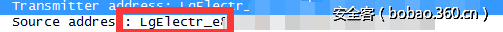

入侵者连接设备(网卡或终端)名称:

入侵者连接设备(网卡或终端)名称:

...和其他需要提取的数据

2.服务器应配置一些内部网扫描工具(如Nmap)和劫持工具,以方便反跟踪和取证。

例:

...和其他需要提取的数据

2.服务器应配置一些内部网扫描工具(如Nmap)和劫持工具,以方便反跟踪和取证。

例:

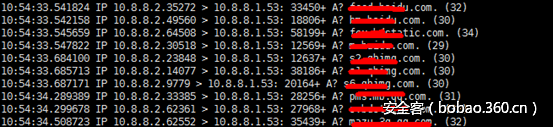

3.监控攻击者,例如DNS,URL,照片等。

3.监控攻击者,例如DNS,URL,照片等。

关于热点:

1.您可以选择隐藏真正的热点,隐藏真正的热点,SSID不应该使用公司或非常敏感的角色。蜜罐系统的热点必须是敏感的。

例:

该公司是Goole。 AP热点名称可以与任何与Google无关的SSID一起使用。即使找到了隐藏的SSID,攻击者也很难相信它。蜜罐SSID是谷歌办公室。

2.蜜罐系统的加密方法不应选择最弱的加密和不加密,加密应该是正常的,密码可以更弱。为了防止蜂蜜罐暴露。要启用加密热点,您需要Hostapd。

3.不要部署单个蜜罐AP。创建多个并部署要保护的整个环境。

关于热点:

1.您可以选择隐藏真正的热点,隐藏真正的热点,SSID不应该使用公司或非常敏感的角色。蜜罐系统的热点必须是敏感的。

例:

该公司是Goole。 AP热点名称可以与任何与Google无关的SSID一起使用。即使找到了隐藏的SSID,攻击者也很难相信它。蜜罐SSID是谷歌办公室。

2.蜜罐系统的加密方法不应选择最弱的加密和不加密,加密应该是正常的,密码可以更弱。为了防止蜂蜜罐暴露。要启用加密热点,您需要Hostapd。

3.不要部署单个蜜罐AP。创建多个并部署要保护的整个环境。

4.使用Intranet蜜罐会产生意想不到的效果,让攻击者更深陷

基于Probe Req的新思路

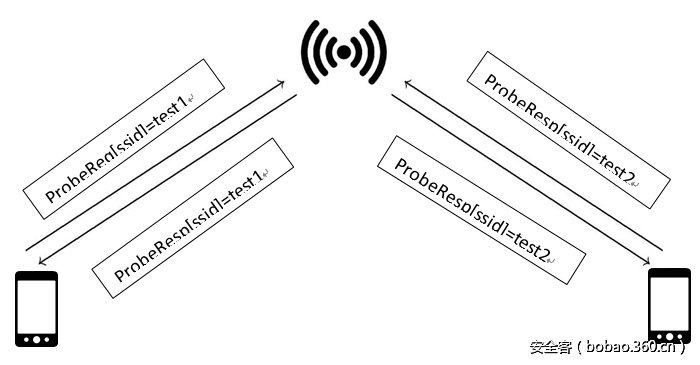

玩过菠萝菠萝的学生必须知道业力。 Karma中最强大的功能之一是能够伪造之前连接过的wifi。

其原理基于设备发出的Probe req请求。

嗅探脚本可以部署在服务器上,客户端的Probe Req将成为集合信息的一部分。

4.使用Intranet蜜罐会产生意想不到的效果,让攻击者更深陷

基于Probe Req的新思路

玩过菠萝菠萝的学生必须知道业力。 Karma中最强大的功能之一是能够伪造之前连接过的wifi。

其原理基于设备发出的Probe req请求。

嗅探脚本可以部署在服务器上,客户端的Probe Req将成为集合信息的一部分。

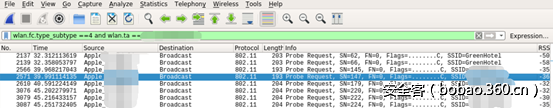

当我今天嗅到时,我发现了一件有趣的事情。我发现有一个终端要求SSID:“GreenHotel”热点。这是GreenTree Inn的热门地点。换句话说,您可以使用此方法检查您的女性(男性)朋友...

如果你的蜜罐要求不高,wifipineapple可以完成一些要求,大而且相对浪费,小而且更实惠。固件更新到最新版本并启用Karm + Dwall功能。

当我今天嗅到时,我发现了一件有趣的事情。我发现有一个终端要求SSID:“GreenHotel”热点。这是GreenTree Inn的热门地点。换句话说,您可以使用此方法检查您的女性(男性)朋友...

如果你的蜜罐要求不高,wifipineapple可以完成一些要求,大而且相对浪费,小而且更实惠。固件更新到最新版本并启用Karm + Dwall功能。

以上只是提供了一个简单的想法。稍后,它应该具体化以添加新功能。这款蜜罐可以让沃德里弗和非法网民蒙受损失。可能没有定位功能。实际上,定位功能非常简单,成本优于无。太高。这种菠萝可以方便地使用。如果要自定义功能,可以使用Raspberry Pi。

开了一个小型无线安全博客: www.wiattack.com。文章中的文章很少,它们被添加,没有特殊情况是原创的。我希望有更多的交流。

本文由原来的乘客安全贴出,作者:icecolor

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

以上只是提供了一个简单的想法。稍后,它应该具体化以添加新功能。这款蜜罐可以让沃德里弗和非法网民蒙受损失。可能没有定位功能。实际上,定位功能非常简单,成本优于无。太高。这种菠萝可以方便地使用。如果要自定义功能,可以使用Raspberry Pi。

开了一个小型无线安全博客: www.wiattack.com。文章中的文章很少,它们被添加,没有特殊情况是原创的。我希望有更多的交流。

本文由原来的乘客安全贴出,作者:icecolor

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-08-11 00:00

- 阅读 ( 1330 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论