如何绕过windows 2008 R2身份验证?

在本文中,我将向您介绍一种绕过Windows Server 2008 R2服务器身份验证并重置系统管理员密码的技术。此技术适用于几乎所有Windows系统,但必须具有以下两个先决条件之一。也就是说,当Windows...

在本文中,我将向您介绍一种绕过Windows Server 2008 R2服务器身份验证并重置系统管理员密码的技术。此技术适用于几乎所有Windows系统,但必须具有以下两个先决条件之一。也就是说,当Windows Server 2008 R2运行虚拟化时,我们可以物理访问运行Windows服务器的计算机,或访问虚拟机管理程序的管理界面。事实上,这不是一种新颖的“黑客”技术,系统管理员经常在忘记密码时将其作为最后的手段。但在某些情况下,这种方法会给你带来意想不到的惊喜。例如,当我们在渗透测试期间控制管理程序软件的管理面板时,此访问将允许您控制虚拟机,就像它是物理访问一样,包括使用引导磁盘和修改系统文件。或者,您可以在对主机进行某些物理访问时应用此技术。 几个月前,我对VMware虚拟机管理程序上运行的Windows域环境进行了渗透测试。该环境主要由一个域控制器和三个运行Windows Server 2008 R2的服务器组成。另外,我还遇到了一些基于Linux的网络和备份设备。因为在这个网络环境中,渗透机没有遇到太大的困难。因此,在渗透测试的早期阶段,我以管理员身份访问了VMware vSphere Management Panel。此访问级别允许我使用启动CD重置管理员密码,最终我成功获得管理员权限并以管理员身份登录到Windows Server。在下文中,我将详细解释我是如何做到这一点以及如何通过应用此技术来保护Windows安装。 重置Windows Server 2008 R2管理员密码 在本教程中,我使用了启动CD安装并使用Hiren Boot CD(HBCD)的Windows Server 2008 R2 Enterprise计算机。您还可以使用其他方法来引导CD,包括Windows安装盘。从启动CD启动系统后,我们导航到包含Windows Server 2008 R2安装驱动器的以下目录: /在Windows/System32下 在此目录中,我们可以找到名为“Utilman.exe”的可执行文件。 Utilman.exe是Windows Accessibility Manager程序的系统进程,用于配置可访问性选项,如放大镜和屏幕键盘。关于Utilman.exe的特殊之处在于我们可以在登录系统之前执行它,方法是单击Windows登录菜单左下角的“辅助功能”按钮:

现在我们可以访问/Windows/System32目录,我们使用cmd.exe程序替换Utilman.exe程序。更换成功后,我们可以通过单击“辅助功能”按钮启动具有系统权限的cmd.exe而不是Utilman.exe。这样我们就可以轻松重置管理员密码并使用管理员帐户登录系统。

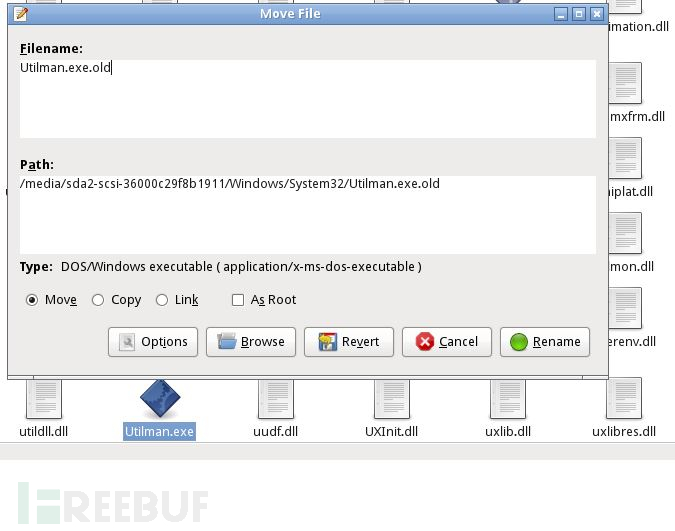

首先,我们将Utilman.exe程序重命名为Utilman.exe.old,如下所示:

现在我们可以访问/Windows/System32目录,我们使用cmd.exe程序替换Utilman.exe程序。更换成功后,我们可以通过单击“辅助功能”按钮启动具有系统权限的cmd.exe而不是Utilman.exe。这样我们就可以轻松重置管理员密码并使用管理员帐户登录系统。

首先,我们将Utilman.exe程序重命名为Utilman.exe.old,如下所示:

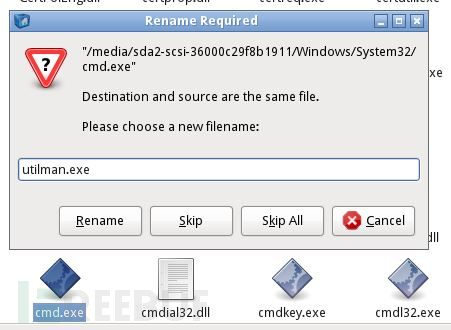

接下来,将cmd.exe重命名为Utilman.exe,如下所示:

接下来,将cmd.exe重命名为Utilman.exe,如下所示:

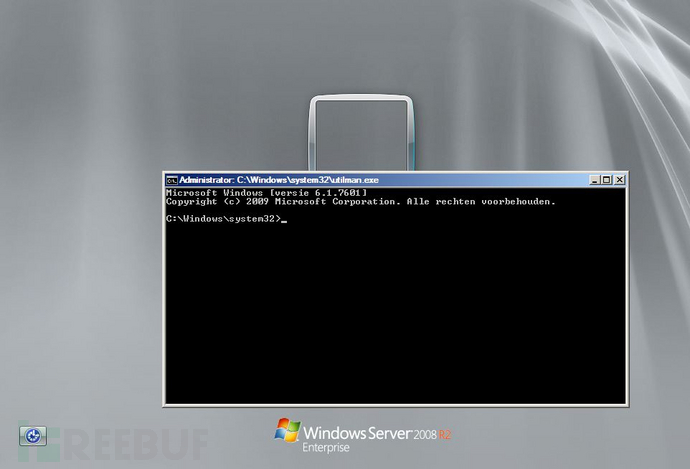

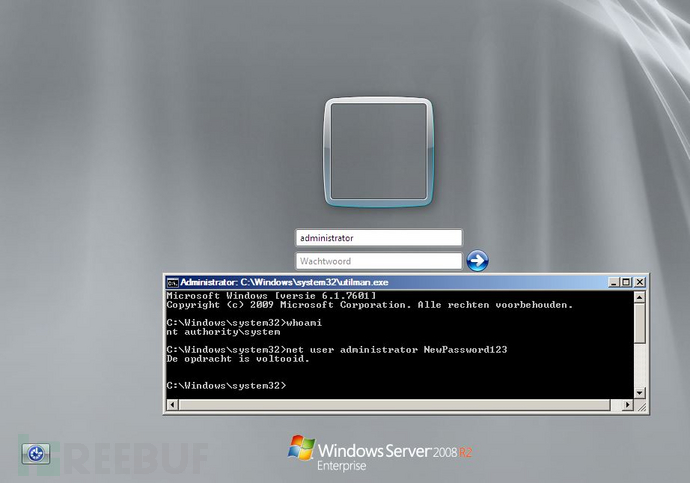

现在我们已经用cmd.exe替换了Utilman.exe,我们只需要将机器重新启动到Windows界面并单击登录屏幕上的辅助功能按钮。如下图所示,我们直接打开了一个命令行输入窗口:

现在我们已经用cmd.exe替换了Utilman.exe,我们只需要将机器重新启动到Windows界面并单击登录屏幕上的辅助功能按钮。如下图所示,我们直接打开了一个命令行输入窗口:

然后让我们更改管理员密码,如下所示:

然后让我们更改管理员密码,如下所示:

最后,我们使用新的管理员密码登录Windows:

最后,我们使用新的管理员密码登录Windows:

总结一下

在本文中,我们可以看到在管理虚拟机管理程序后获得管理员访问Windows Server 2008 R2 Enterprise主机的难易程度。使用启动CD启动计算机可能会导致硬盘驱动器数据被篡改时出现严重的安全问题。因此,为避免类似的情况,我建议您可以设置BIOS密码保护,以便渗透者无法从CD更改机器的启动选项。其次,更有效的方法是执行全盘加密以防止渗透者恶意篡改数据。

*参考源:hackingtutorials,FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

总结一下

在本文中,我们可以看到在管理虚拟机管理程序后获得管理员访问Windows Server 2008 R2 Enterprise主机的难易程度。使用启动CD启动计算机可能会导致硬盘驱动器数据被篡改时出现严重的安全问题。因此,为避免类似的情况,我建议您可以设置BIOS密码保护,以便渗透者无法从CD更改机器的启动选项。其次,更有效的方法是执行全盘加密以防止渗透者恶意篡改数据。

*参考源:hackingtutorials,FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-09-01 00:00

- 阅读 ( 2228 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论