如何在特定的渗透测试中使用正确的Burp扩展插件

写在前面

Burp Suite是一个功能强大的平台,很多渗透测试人员都喜欢使用它,安全社区的许多研究人员已经开发了许多功能扩展,并使它们免费提供。这些插件不仅简化了渗透测试的过程,而且还以各...

写在前面

Burp Suite是一个功能强大的平台,很多渗透测试人员都喜欢使用它,安全社区的许多研究人员已经开发了许多功能扩展,并使它们免费提供。这些插件不仅简化了渗透测试的过程,而且还以各种非常有趣的方式进一步增强了Burp Suite的功能。

实际上,存在许多这些扩展来解决特定问题。从另一个角度来看,我们如何选择和调整特定扩展以更好地满足我们的需求?这就是本文想要与您分享的内容。

通常,修改第三方Burp扩展通常很困难,但整个安全社区正在努力使所有Burp扩展开源并使用类似的扩展构建方法来设计这些扩展。在本文中,我们将简要介绍如何根据您的渗透测试和安全审核需求自定义Burp扩展并构建高效的Burp环境。

接下来,我个性化着名的Collaborator Everywhere扩展,并允许它注入其他查询参数以尝试检测SSRF漏洞,最后使用HUNT扩展进行漏洞验证。

发展环境

首先,我们必须创建自己的开发环境。为了使用Java编辑扩展,我们需要安装Java JDK和Gradle。如果扩展使用的是Python或Ruby,那么您不需要安装与Java相关的组件,但Git仍然会使用它。

获取代码

接下来,我们需要获取目标扩展的源代码。转到https://portswigger.net/bappstore搜索目标扩展,然后单击页面上的“查看源代码”按钮。单击后,您将进入扩展的GitHub页面(例如,Collaborator Everywhere - [GitHub Home]),然后您可以选择直接下载ZIP包或在终端中使用Git命令在本地克隆项目代码。例如:

Git clonehttps://github.com/portswigger/collaborator-everywhere

验证环境(仅限Java)

在开始修改之前,请确保已成功构建jar包并将其加载到Burp中。如果您不知道如何构建jar包,则可以检查BappManifest.bmf文件中的BuildCommand相关内容。对于CollaboratorEverywhere,我们可以使用命令gradle fatJar来完成构建。

使用&测试修改

如果您成功将新构建的jar文件加载到Burp中并且它可以正常工作,那么您就可以开始修改代码并重构它了。

Collaborator Everywhere从项目目录资源/注入中读取有效负载,因此我可以在没有任何参数之后添加我想要注入的一行内容。例如,以下代码行将添加一个名为“feed”的GET参数,并将其显示为HTTP URL:

参数,饲料,http://%s /

如果任何特定的Payload触发错误异常,您可以使用#将其注释掉,然后慢慢调试它。

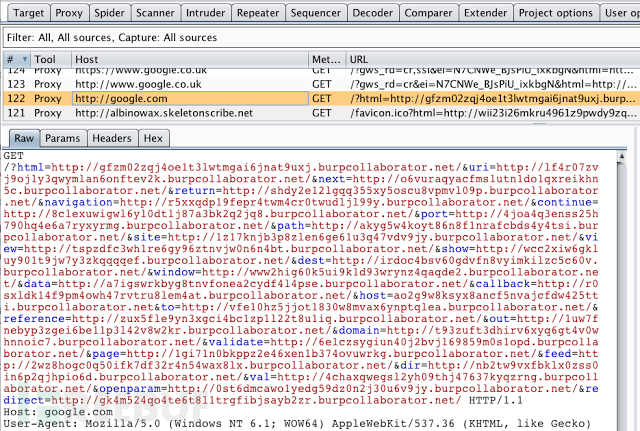

接下来,我们可以通过观察扩展流数据(请求和响应)来确定修改操作是否成功。下图显示了修改后的扩展运行,表明我们的自定义扩展程序正常运行:

写在前面

Burp Suite是一个功能强大的平台,很多渗透测试人员都喜欢使用它,安全社区的许多研究人员已经开发了许多功能扩展,并使它们免费提供。这些插件不仅简化了渗透测试的过程,而且还以各种非常有趣的方式进一步增强了Burp Suite的功能。

实际上,存在许多这些扩展来解决特定问题。从另一个角度来看,我们如何选择和调整特定扩展以更好地满足我们的需求?这就是本文想要与您分享的内容。

通常,修改第三方Burp扩展通常很困难,但整个安全社区正在努力使所有Burp扩展开源并使用类似的扩展构建方法来设计这些扩展。在本文中,我们将简要介绍如何根据您的渗透测试和安全审核需求自定义Burp扩展并构建高效的Burp环境。

接下来,我个性化着名的Collaborator Everywhere扩展,并允许它注入其他查询参数以尝试检测SSRF漏洞,最后使用HUNT扩展进行漏洞验证。

发展环境

首先,我们必须创建自己的开发环境。为了使用Java编辑扩展,我们需要安装Java JDK和Gradle。如果扩展使用的是Python或Ruby,那么您不需要安装与Java相关的组件,但Git仍然会使用它。

获取代码

接下来,我们需要获取目标扩展的源代码。转到https://portswigger.net/bappstore搜索目标扩展,然后单击页面上的“查看源代码”按钮。单击后,您将进入扩展的GitHub页面(例如,Collaborator Everywhere - [GitHub Home]),然后您可以选择直接下载ZIP包或在终端中使用Git命令在本地克隆项目代码。例如:

Git clonehttps://github.com/portswigger/collaborator-everywhere

验证环境(仅限Java)

在开始修改之前,请确保已成功构建jar包并将其加载到Burp中。如果您不知道如何构建jar包,则可以检查BappManifest.bmf文件中的BuildCommand相关内容。对于CollaboratorEverywhere,我们可以使用命令gradle fatJar来完成构建。

使用&测试修改

如果您成功将新构建的jar文件加载到Burp中并且它可以正常工作,那么您就可以开始修改代码并重构它了。

Collaborator Everywhere从项目目录资源/注入中读取有效负载,因此我可以在没有任何参数之后添加我想要注入的一行内容。例如,以下代码行将添加一个名为“feed”的GET参数,并将其显示为HTTP URL:

参数,饲料,http://%s /

如果任何特定的Payload触发错误异常,您可以使用#将其注释掉,然后慢慢调试它。

接下来,我们可以通过观察扩展流数据(请求和响应)来确定修改操作是否成功。下图显示了修改后的扩展运行,表明我们的自定义扩展程序正常运行:

你需要提醒大家的最后一件事是不必要的改变可能会产生负面影响!

后来的话

如果要与安全社区共享自定义增强扩展,可以向PortSwigger库提交拉取请求,也可以创建单独的GitHub代码库。

有些扩展可能很难修改,但考虑到开发环境并不难构建,所以我建议你尝试个性化一些Burp扩展,因为这是一个学习和积累经验的过程!

*参考来源:portswigger,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

你需要提醒大家的最后一件事是不必要的改变可能会产生负面影响!

后来的话

如果要与安全社区共享自定义增强扩展,可以向PortSwigger库提交拉取请求,也可以创建单独的GitHub代码库。

有些扩展可能很难修改,但考虑到开发环境并不难构建,所以我建议你尝试个性化一些Burp扩展,因为这是一个学习和积累经验的过程!

*参考来源:portswigger,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-09-03 00:00

- 阅读 ( 1426 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论