利用忘记密码功能绕过Windows auth & BitLocker

为了减少用户使用计算以忘记登录密码并造成额外损失,许多操作系统为用户提供根据提示信息重置密码的功能。但这实际上并不安全。大多数密码重置机制登录界面只是一个具有相同登录过程的锁定浏...

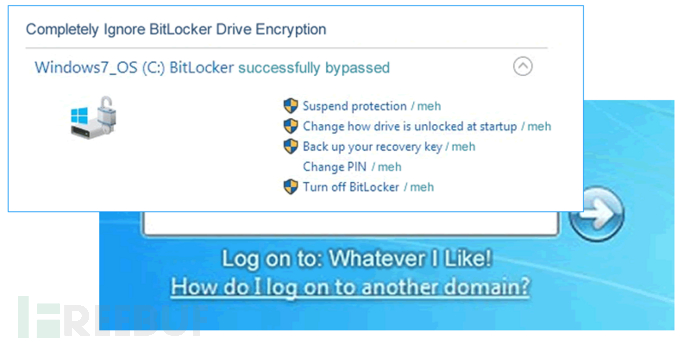

为了减少用户使用计算以忘记登录密码并造成额外损失,许多操作系统为用户提供根据提示信息重置密码的功能。但这实际上并不安全。大多数密码重置机制登录界面只是一个具有相同登录过程的锁定浏览器。因此,它们通常不对服务器进行身份验证,有时甚至不使用加密传输。此外,对于加密的笔记本电脑,如果仅使用BitLocker且未启用PIN,则可以完全绕过加密和本地认证机制。

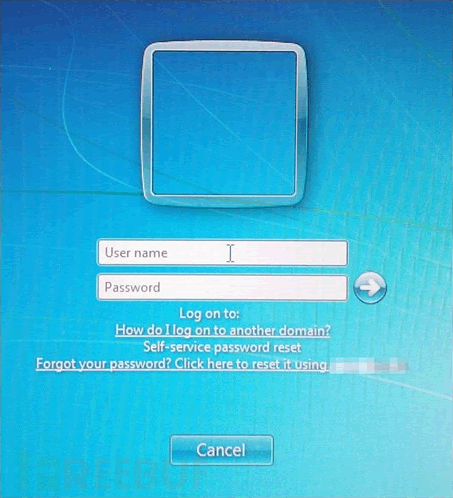

当用户单击密码重置链接时,笔记本电脑将尝试查找密码以重置Web服务器的IP地址并请求密码重置页面。

为了减少用户使用计算以忘记登录密码并造成额外损失,许多操作系统为用户提供根据提示信息重置密码的功能。但这实际上并不安全。大多数密码重置机制登录界面只是一个具有相同登录过程的锁定浏览器。因此,它们通常不对服务器进行身份验证,有时甚至不使用加密传输。此外,对于加密的笔记本电脑,如果仅使用BitLocker且未启用PIN,则可以完全绕过加密和本地认证机制。

当用户单击密码重置链接时,笔记本电脑将尝试查找密码以重置Web服务器的IP地址并请求密码重置页面。

旁路原理

黑客可能会使用ARP欺骗或MitM,但在笔记本电脑被盗的情况下,黑客可以通过hacktop轻松设置DHCP,DNS和Web服务器。

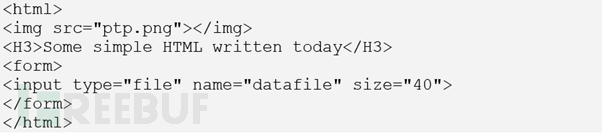

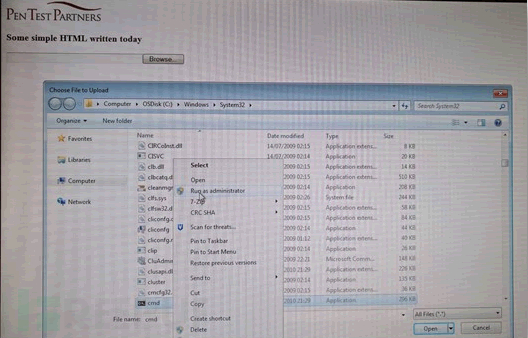

使用简单的HTML代码,我们可以将一个简单的网页返回到被盗的笔记本电脑。

旁路原理

黑客可能会使用ARP欺骗或MitM,但在笔记本电脑被盗的情况下,黑客可以通过hacktop轻松设置DHCP,DNS和Web服务器。

使用简单的HTML代码,我们可以将一个简单的网页返回到被盗的笔记本电脑。

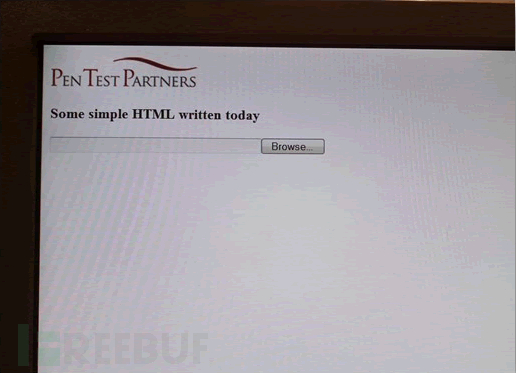

当用户单击“忘记密码.”链接时,将返回上述自定义HTML页面并在锁定的浏览器中呈现:

当用户单击“忘记密码.”链接时,将返回上述自定义HTML页面并在锁定的浏览器中呈现:

Windows登录过程作为NT Authority \ System系统运行,因此当您单击“浏览”按钮时,将打开以SYSTEM权限运行的公共文件对话框。此时,攻击者可以访问存储在设备上的所有文件,并绕过笔记本电脑的BitLocker加密。

Windows登录过程作为NT Authority \ System系统运行,因此当您单击“浏览”按钮时,将打开以SYSTEM权限运行的公共文件对话框。此时,攻击者可以访问存储在设备上的所有文件,并绕过笔记本电脑的BitLocker加密。

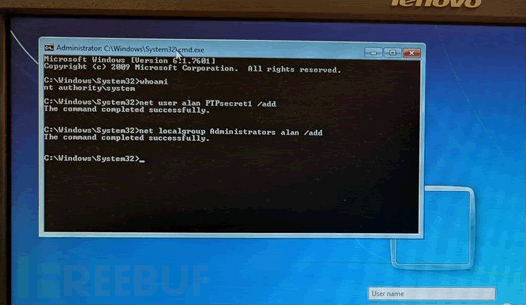

然后我们浏览到Windows \ System32并运行cmd.exe。当我们成功运行cmd.exe时,我们可以创建一个本地管理员帐户并使用该帐户登录,因此我们绕过了Windows身份验证机制。

然后我们浏览到Windows \ System32并运行cmd.exe。当我们成功运行cmd.exe时,我们可以创建一个本地管理员帐户并使用该帐户登录,因此我们绕过了Windows身份验证机制。

如果被盗的笔记本电脑是域的一部分,它可能会恢复缓存的凭据甚至连接到公司基础架构。

建议

使用启动时增强的BitLocker PIN

对忘记密码机制执行相应的安全测试

在测试忘记密码机制时,锁定的浏览器应检查重置密码页面上的SSL证书,如果证书不匹配则拒绝加载。

*参考源:pentestpartners FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

如果被盗的笔记本电脑是域的一部分,它可能会恢复缓存的凭据甚至连接到公司基础架构。

建议

使用启动时增强的BitLocker PIN

对忘记密码机制执行相应的安全测试

在测试忘记密码机制时,锁定的浏览器应检查重置密码页面上的SSL证书,如果证书不匹配则拒绝加载。

*参考源:pentestpartners FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-09-03 00:00

- 阅读 ( 2283 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论