【技术分享】Linux主机加固丨如何优雅的控制系统权限?

综述

在日常业务运营和维护中,它经常受到权威的困扰。如果太多,将违反最低权限原则,在系统中造成一定的安全隐患,无法正常开展业务。让我们来看看如何优雅地控制系统。确保系统安全的权限。...

综述

在日常业务运营和维护中,它经常受到权威的困扰。如果太多,将违反最低权限原则,在系统中造成一定的安全隐患,无法正常开展业务。让我们来看看如何优雅地控制系统。确保系统安全的权限。

0x01修改应用版本信息

虽然修改应用程序版本信息与权限无关,但它可以保护应用程序。在本节中,我们使用tengine作为示例来描述如何修改应用程序的版本信息。其他方法如apache类似。

1、修改配置文件隐藏版本信息

server_tokens off将添加到配置文件nginx.conf的http部分,但此方法只能隐藏版本号,仍然可以看到服务信息。

配置如下所示。

综述

在日常业务运营和维护中,它经常受到权威的困扰。如果太多,将违反最低权限原则,在系统中造成一定的安全隐患,无法正常开展业务。让我们来看看如何优雅地控制系统。确保系统安全的权限。

0x01修改应用版本信息

虽然修改应用程序版本信息与权限无关,但它可以保护应用程序。在本节中,我们使用tengine作为示例来描述如何修改应用程序的版本信息。其他方法如apache类似。

1、修改配置文件隐藏版本信息

server_tokens off将添加到配置文件nginx.conf的http部分,但此方法只能隐藏版本号,仍然可以看到服务信息。

配置如下所示。

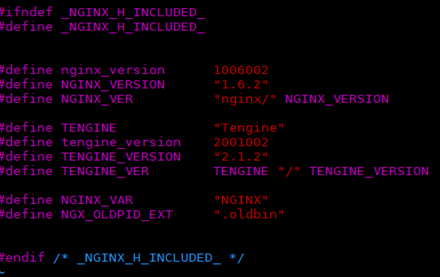

2、要想修改的彻底,可以通过修改源码进行隐藏,解压缩tar包,修改$BASE_DIR/src/core/nginx.h文件。

在修复之前:

2、要想修改的彻底,可以通过修改源码进行隐藏,解压缩tar包,修改$BASE_DIR/src/core/nginx.h文件。

在修复之前:

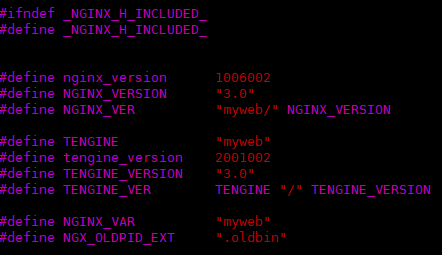

修改后:

修改后:

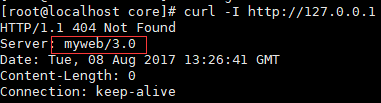

这里没有介绍编译过程。编译后的运行效果如下图所示。您可以看到http标头中的服务和版本信息已被修改。

这里没有介绍编译过程。编译后的运行效果如下图所示。您可以看到http标头中的服务和版本信息已被修改。

0x02构建受限的shell环境

有时我们想在登录后限制用户的行为,让用户在有限的shell环境中运行,这里我们介绍如何使用lshell快速实现,lshell为每个用户提供一个可配置的受限shell,配置文件非常简单,它很容易严格限制用户可以访问哪些目录,可以使用哪些命令以及记录非法操作。

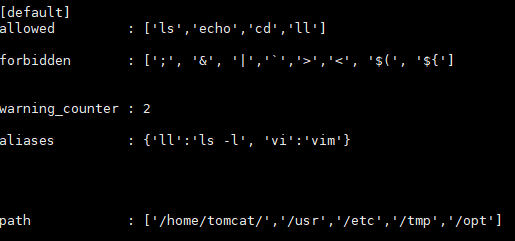

不介绍安装过程。 yum安装后的配置文件路径是/etc/lshell.conf。主要配置项是logpath:配置日志路径,允许:允许执行的命令,禁止:禁止的字符或命令,path:仅允许访问的路径,env_vars:环境变量。

配置完成后,修改要限制的用户shell。

1

Chsh -s /usr/bin/lshell $ USER_NAME

,或直接修改vipw。需要手动创建和授权日志目录。

0x02构建受限的shell环境

有时我们想在登录后限制用户的行为,让用户在有限的shell环境中运行,这里我们介绍如何使用lshell快速实现,lshell为每个用户提供一个可配置的受限shell,配置文件非常简单,它很容易严格限制用户可以访问哪些目录,可以使用哪些命令以及记录非法操作。

不介绍安装过程。 yum安装后的配置文件路径是/etc/lshell.conf。主要配置项是logpath:配置日志路径,允许:允许执行的命令,禁止:禁止的字符或命令,path:仅允许访问的路径,env_vars:环境变量。

配置完成后,修改要限制的用户shell。

1

Chsh -s /usr/bin/lshell $ USER_NAME

,或直接修改vipw。需要手动创建和授权日志目录。

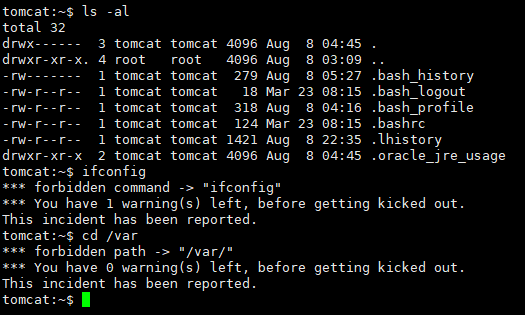

如上图所示,允许的唯一命令是:ls,echo,cd和ll。允许的唯一路径是/home/tomcat /,/usr,/etc,/tmp,/opt。通过在受限shell下运行,您可以看到禁用了允许的操作。

如上图所示,允许的唯一命令是:ls,echo,cd和ll。允许的唯一路径是/home/tomcat /,/usr,/etc,/tmp,/opt。通过在受限shell下运行,您可以看到禁用了允许的操作。

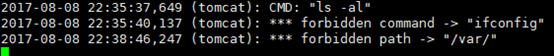

记录

记录

有许多应用场景,您可以根据实际的业务环境灵活应用它们。

注意:千万不要把bash、sh等命令允许,一旦允许这些命令,该用户就可以逃逸出lshell的受限环境了。

0x03 linux ACL

Linux默认3种基本权限(rwx)和3种特殊权限 (suid,sgid,sticky)在正常情况下可以正常调整,但如果使用多个组多个用户,某些文件或目录将配置权限,因此不会分配足够的,所以按顺序解决在这种情况下,acl(访问控制列表)模块出现在Linux内核中以进行分层管理。

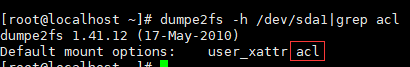

在使用acl之前,需要安装acl和libacl来检查系统是否支持acl。 Linux默认支持它。

1

Dumpe2fs -h /dev/sda1 | grep acl(根据自己的磁盘条件变化)

有许多应用场景,您可以根据实际的业务环境灵活应用它们。

注意:千万不要把bash、sh等命令允许,一旦允许这些命令,该用户就可以逃逸出lshell的受限环境了。

0x03 linux ACL

Linux默认3种基本权限(rwx)和3种特殊权限 (suid,sgid,sticky)在正常情况下可以正常调整,但如果使用多个组多个用户,某些文件或目录将配置权限,因此不会分配足够的,所以按顺序解决在这种情况下,acl(访问控制列表)模块出现在Linux内核中以进行分层管理。

在使用acl之前,需要安装acl和libacl来检查系统是否支持acl。 Linux默认支持它。

1

Dumpe2fs -h /dev/sda1 | grep acl(根据自己的磁盘条件变化)

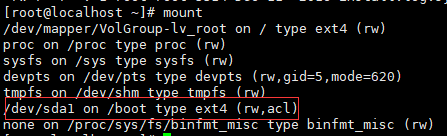

打开分区的acl权限:

临时打开:mount -o remount,acl磁盘分区,如果你永久打开它,你需要修改/etc/fstab

打开分区的acl权限:

临时打开:mount -o remount,acl磁盘分区,如果你永久打开它,你需要修改/etc/fstab

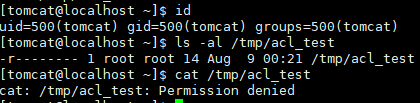

场景:只允许所有者和其他用户A(只读)访问文件,并且不允许其他用户访问。

假设A用户名是tomcat,并且该文件仅允许所有者root和其他用户tomcat(只读)访问。在设置acl之前,将拒绝tomcat用户读取操作。

场景:只允许所有者和其他用户A(只读)访问文件,并且不允许其他用户访问。

假设A用户名是tomcat,并且该文件仅允许所有者root和其他用户tomcat(只读)访问。在设置acl之前,将拒绝tomcat用户读取操作。

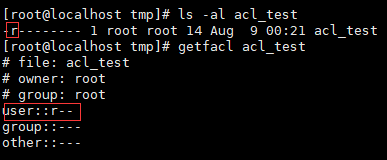

设置acl后,tomcat用户可以读取并拒绝user1用户。

设置acl后,tomcat用户可以读取并拒绝user1用户。

0x04 严格限制网络出入站规则

在攻击情形中,攻击者通常在获得某些权限后将shell弹回以进行交互操作。入站规则受到严格限制,可以有效阻止攻击行为。

通常,我们对入站访问策略施加严格限制,但通常会忽略出站策略,这使得攻击者可以反弹shell。这里我们介绍使用iptables进行有效限制。

0x04 严格限制网络出入站规则

在攻击情形中,攻击者通常在获得某些权限后将shell弹回以进行交互操作。入站规则受到严格限制,可以有效阻止攻击行为。

通常,我们对入站访问策略施加严格限制,但通常会忽略出站策略,这使得攻击者可以反弹shell。这里我们介绍使用iptables进行有效限制。

iptables功能非常强大,你可以仔细研究它,有很多有趣的东西。

上面只有几个简单的例子,扔砖头并绘制一些想法。每个人都可以自由地玩,灵活地应用和挖掘更多有趣的东西。

本文转载自xmirror.cn,作者:挂镜安全

原文链接:http://lab.xmirror.cn/atc/2017/09/15/404.html

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

iptables功能非常强大,你可以仔细研究它,有很多有趣的东西。

上面只有几个简单的例子,扔砖头并绘制一些想法。每个人都可以自由地玩,灵活地应用和挖掘更多有趣的东西。

本文转载自xmirror.cn,作者:挂镜安全

原文链接:http://lab.xmirror.cn/atc/2017/09/15/404.html

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-09-19 00:00

- 阅读 ( 1399 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论