网站后台”空降”了一个管理员

新的一年已经开始,并且已经发布了一点福利。无意中发现了影响最新版phpcms的漏洞。最近,我使用了一个用phpcms框架构建的系统,无缘无故地创建了一个超级管理员。意图没有添加决定,然后我认为...

新的一年已经开始,并且已经发布了一点福利。无意中发现了影响最新版phpcms的漏洞。最近,我使用了一个用phpcms框架构建的系统,无缘无故地创建了一个超级管理员。意图没有添加决定,然后我认为在这个框架中可能存在SCRF漏洞,但是当我看到添加管理员的数据包时,它看起来像一个带有反CSRF的字符串,那么管理员在哪里来自?什么?

然后我去分析后台可能的SCRF。可以在不知不觉中的CSRF点只能在前台提交。在后台,这里可能只有链接,然后我进一步分析它。

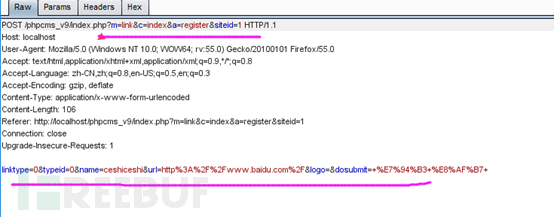

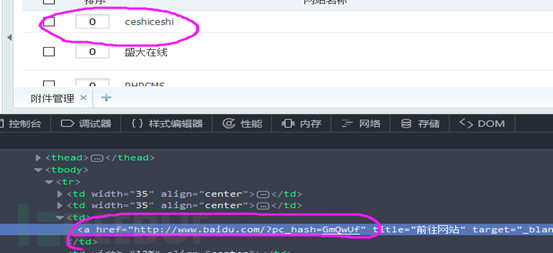

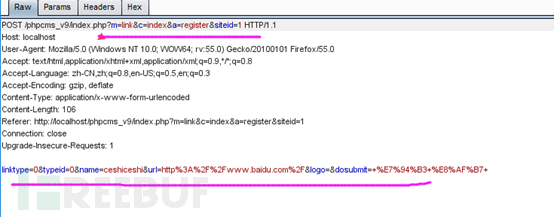

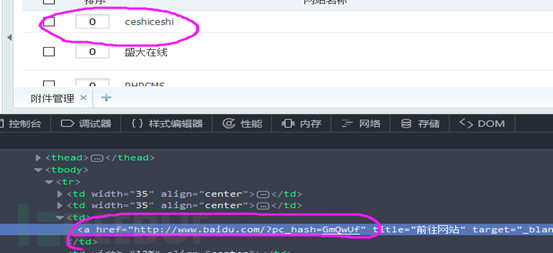

这是应用程序链接的入口点,此处输入的数据将显示在后台。在这里我们提交一个数据,然后抓包看看。

这是应用程序链接的入口点,此处输入的数据将显示在后台。在这里我们提交一个数据,然后抓包看看。

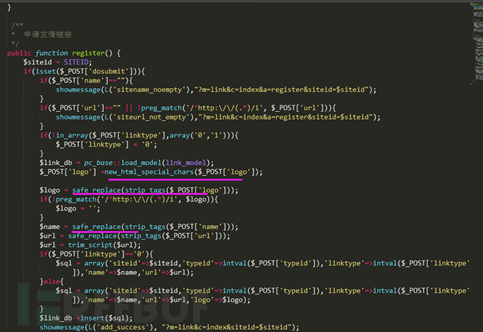

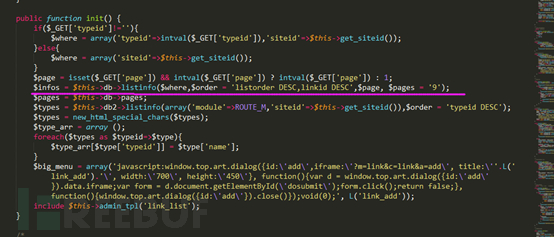

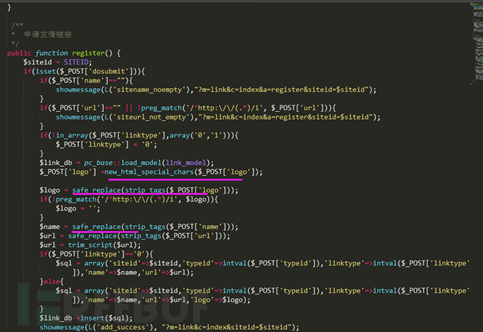

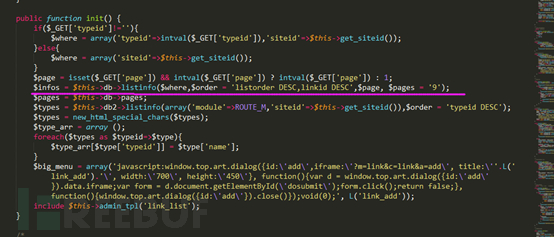

这里我们称之为链接模块。我们来看看这个模块的功能。

这里我们称之为链接模块。我们来看看这个模块的功能。

在这里我们可以看到我们提交的一些参数被安全过滤,也就是说,我们只是想将恶意数据插入后台基本上是不可能的。然后往下看,以下是直接存储的操作。

在这里我们可以看到我们提交的一些参数被安全过滤,也就是说,我们只是想将恶意数据插入后台基本上是不可能的。然后往下看,以下是直接存储的操作。

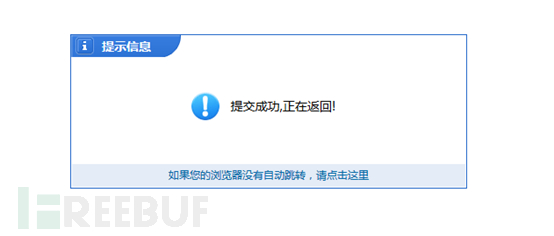

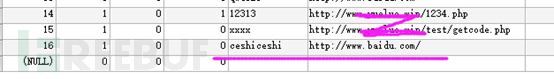

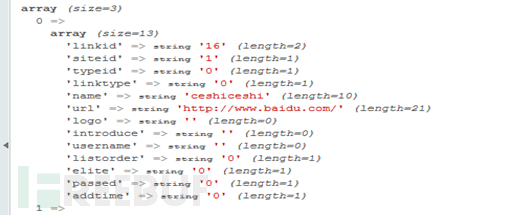

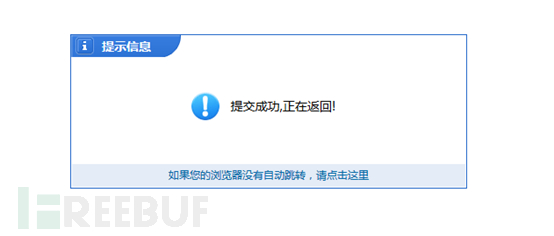

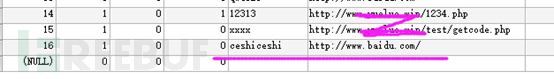

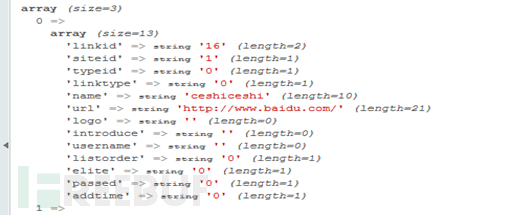

你可以看到它通常插在这里,数据是正常的。到现在为止是正常的。下一步是看看我们是否在后台阅读这些数据时遇到任何问题。

你可以看到它通常插在这里,数据是正常的。到现在为止是正常的。下一步是看看我们是否在后台阅读这些数据时遇到任何问题。

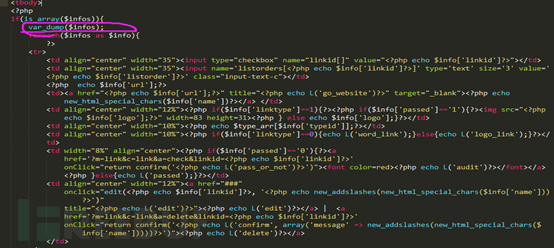

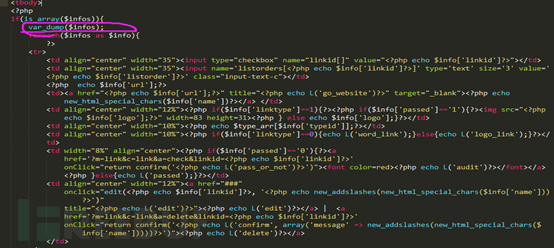

同样,我们找到了在后台读取数据库数据的代码。

同样,我们找到了在后台读取数据库数据的代码。

这里直接在数据库中获取表中的数据,其中非管理权限无法操作,这里没有问题,然后再跟着数据包流。

你可以看到这里加载了一个link_list文件,所以我们在这里点击它。在这里,我们将打印出页面的数据输出。

这里直接在数据库中获取表中的数据,其中非管理权限无法操作,这里没有问题,然后再跟着数据包流。

你可以看到这里加载了一个link_list文件,所以我们在这里点击它。在这里,我们将打印出页面的数据输出。

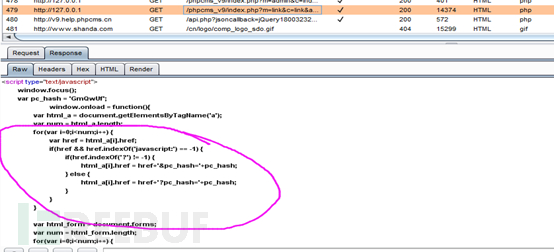

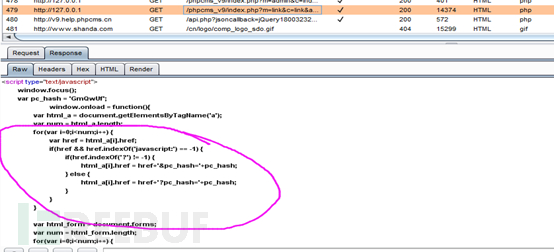

这似乎很正常,但在分析数据包时,我发现了一个处理响应数据包中url的JS。这里有一个问题,这里遍历所有的标签,并在a标签的href属性值之后添加pc_hash字段。

这似乎很正常,但在分析数据包时,我发现了一个处理响应数据包中url的JS。这里有一个问题,这里遍历所有的标签,并在a标签的href属性值之后添加pc_hash字段。

在此JS处理之后,我们之前提交的链接已变为以下格式:

在此JS处理之后,我们之前提交的链接已变为以下格式:

然后这个链接有一个很大的问题。在这里,当您访问之前提交的超链接时,此参数将在GET中携带。这导致会话凭据泄漏。

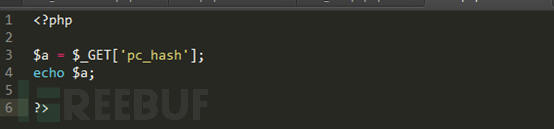

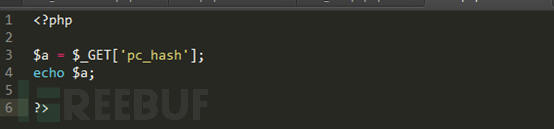

然后编写一个页面,在您自己的服务器中接收参数。

然后这个链接有一个很大的问题。在这里,当您访问之前提交的超链接时,此参数将在GET中携带。这导致会话凭据泄漏。

然后编写一个页面,在您自己的服务器中接收参数。

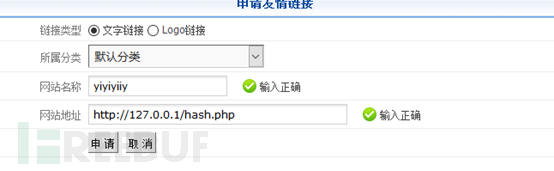

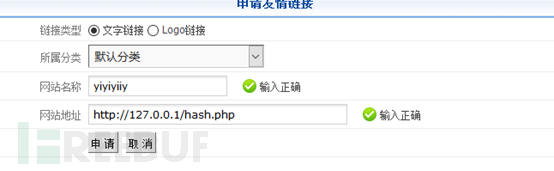

然后将您的本地链接提交给后台审核

然后将您的本地链接提交给后台审核

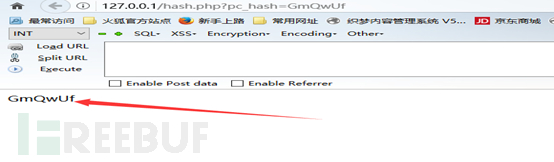

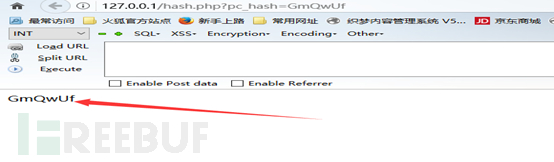

然后,当管理员检查您提交的链接时,您可以获取反csrf字符串,然后您可以执行很多操作。

然后,当管理员检查您提交的链接时,您可以获取反csrf字符串,然后您可以执行很多操作。

本文仅供研究之用,使用该程序的网站管理员应注意此问题。

*作者:sjy93812

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

本文仅供研究之用,使用该程序的网站管理员应注意此问题。

*作者:sjy93812

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

这是应用程序链接的入口点,此处输入的数据将显示在后台。在这里我们提交一个数据,然后抓包看看。

这是应用程序链接的入口点,此处输入的数据将显示在后台。在这里我们提交一个数据,然后抓包看看。

这里我们称之为链接模块。我们来看看这个模块的功能。

这里我们称之为链接模块。我们来看看这个模块的功能。

在这里我们可以看到我们提交的一些参数被安全过滤,也就是说,我们只是想将恶意数据插入后台基本上是不可能的。然后往下看,以下是直接存储的操作。

在这里我们可以看到我们提交的一些参数被安全过滤,也就是说,我们只是想将恶意数据插入后台基本上是不可能的。然后往下看,以下是直接存储的操作。

你可以看到它通常插在这里,数据是正常的。到现在为止是正常的。下一步是看看我们是否在后台阅读这些数据时遇到任何问题。

你可以看到它通常插在这里,数据是正常的。到现在为止是正常的。下一步是看看我们是否在后台阅读这些数据时遇到任何问题。

同样,我们找到了在后台读取数据库数据的代码。

同样,我们找到了在后台读取数据库数据的代码。

这里直接在数据库中获取表中的数据,其中非管理权限无法操作,这里没有问题,然后再跟着数据包流。

你可以看到这里加载了一个link_list文件,所以我们在这里点击它。在这里,我们将打印出页面的数据输出。

这里直接在数据库中获取表中的数据,其中非管理权限无法操作,这里没有问题,然后再跟着数据包流。

你可以看到这里加载了一个link_list文件,所以我们在这里点击它。在这里,我们将打印出页面的数据输出。

这似乎很正常,但在分析数据包时,我发现了一个处理响应数据包中url的JS。这里有一个问题,这里遍历所有的标签,并在a标签的href属性值之后添加pc_hash字段。

这似乎很正常,但在分析数据包时,我发现了一个处理响应数据包中url的JS。这里有一个问题,这里遍历所有的标签,并在a标签的href属性值之后添加pc_hash字段。

在此JS处理之后,我们之前提交的链接已变为以下格式:

在此JS处理之后,我们之前提交的链接已变为以下格式:

然后这个链接有一个很大的问题。在这里,当您访问之前提交的超链接时,此参数将在GET中携带。这导致会话凭据泄漏。

然后编写一个页面,在您自己的服务器中接收参数。

然后这个链接有一个很大的问题。在这里,当您访问之前提交的超链接时,此参数将在GET中携带。这导致会话凭据泄漏。

然后编写一个页面,在您自己的服务器中接收参数。

然后将您的本地链接提交给后台审核

然后将您的本地链接提交给后台审核

然后,当管理员检查您提交的链接时,您可以获取反csrf字符串,然后您可以执行很多操作。

然后,当管理员检查您提交的链接时,您可以获取反csrf字符串,然后您可以执行很多操作。

本文仅供研究之用,使用该程序的网站管理员应注意此问题。

*作者:sjy93812

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

本文仅供研究之用,使用该程序的网站管理员应注意此问题。

*作者:sjy93812

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-02 00:00

- 阅读 ( 1320 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论