用某品牌随身WiFi进行钓鱼测试

本文的内容仅代表作者的观点,仅是一个测试演示。目的是提醒读者WiFi网络的安全性,严禁将内容用于非法目的。

前言

设置网络钓鱼WiFi来窃取帐户密码已成为一种非常常见的攻击方法。我还看到作...

本文的内容仅代表作者的观点,仅是一个测试演示。目的是提醒读者WiFi网络的安全性,严禁将内容用于非法目的。

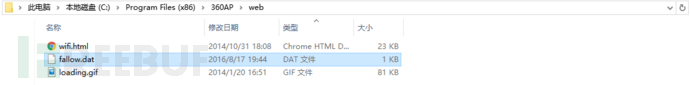

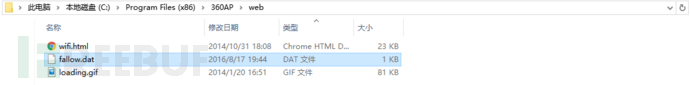

前言 设置网络钓鱼WiFi来窃取帐户密码已成为一种非常常见的攻击方法。我还看到作者98使用kali在Principal Road上的文章中构建网络钓鱼WiFi进行测试。因此,决定对其进行测试以进行研究和预防。话虽如此,因为学校的邪恶闪光不允许共享宽带,即使WiFi无法打开,所以我买了便携式WiFi,而且在我不想安装驱动程序之后,闪存无法直接启动(在厕所哭泣)。我不得不去学校内网实验,发现这个便携式WiFi有一种确认连接的方式。连接到WiFi时,客户端将弹出等待页面。如果您使用我们的伪造页面替换此页面,则将构建钓鱼WiFi。成功,你可以测试它。 01施工过程 安装从官方网站下载的驱动程序并插入便携式WiFi。 接下来,您可以看到管理页面弹出WiFi。我们可以切换到文件资源管理器下的C: \ Program Files(x86)\ XXXAP \ web目录,你可以看到三个文件: 这是客户端连接时弹出的身份验证界面。我们只需要替换伪造页面的HTML文件。但是,这里还有一点,因为客户端正在播放静态页面,密码无法存储,我们要建立本地服务器,这里有phpstudy,带上apache服务器和MySQL数据库,简单方便,点网站根目录C: \ Program Files(x86)\ XXXAP \ web,就是这样。

第一步:

安装驱动程序,不要插入便携式WiFi,进入web目录,用我们编写的网页替换目录,注意fallow.dat文件不知道要使用什么,暂时保留它。

这是客户端连接时弹出的身份验证界面。我们只需要替换伪造页面的HTML文件。但是,这里还有一点,因为客户端正在播放静态页面,密码无法存储,我们要建立本地服务器,这里有phpstudy,带上apache服务器和MySQL数据库,简单方便,点网站根目录C: \ Program Files(x86)\ XXXAP \ web,就是这样。

第一步:

安装驱动程序,不要插入便携式WiFi,进入web目录,用我们编写的网页替换目录,注意fallow.dat文件不知道要使用什么,暂时保留它。

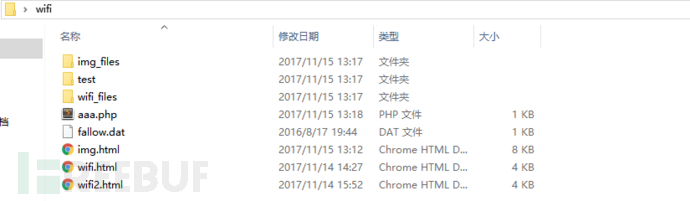

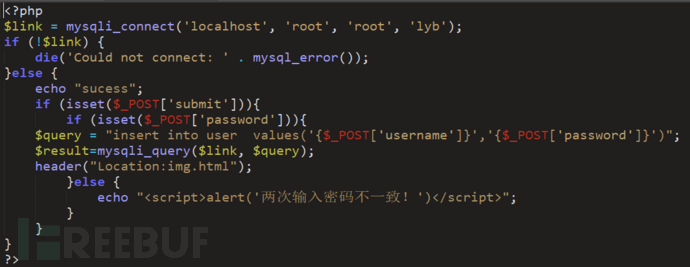

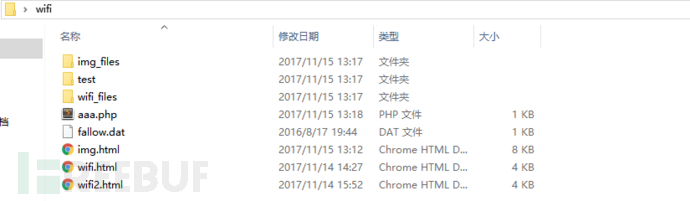

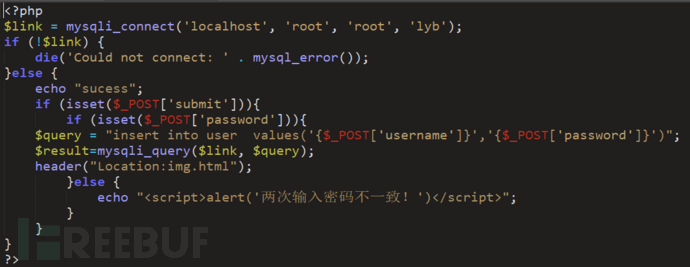

上述网络钓鱼网站文件,文件夹中的文件和三个html文件直接保存在我们学校的WiFi认证网站上,aaa.php是将用户输入密码存储到数据库中的文件。代码很难看,只是看看它。 。

上述网络钓鱼网站文件,文件夹中的文件和三个html文件直接保存在我们学校的WiFi认证网站上,aaa.php是将用户输入密码存储到数据库中的文件。代码很难看,只是看看它。 。

第二步:

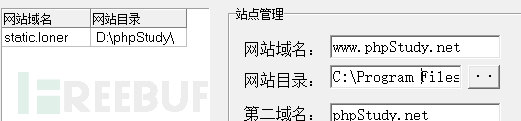

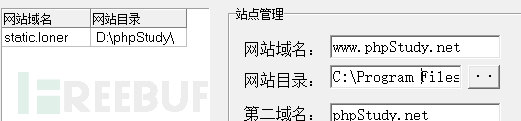

打开phpstudy,其他选项菜单 - >站点域管理 - >将网站根目录更改为C: \ Program Files(x86)\ XXXAP \ web - >保存配置文件。重新开始。

第二步:

打开phpstudy,其他选项菜单 - >站点域管理 - >将网站根目录更改为C: \ Program Files(x86)\ XXXAP \ web - >保存配置文件。重新开始。

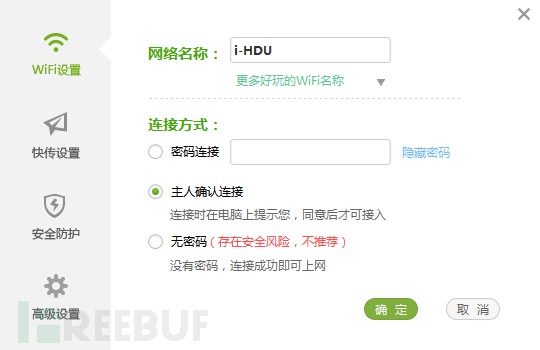

第三步:

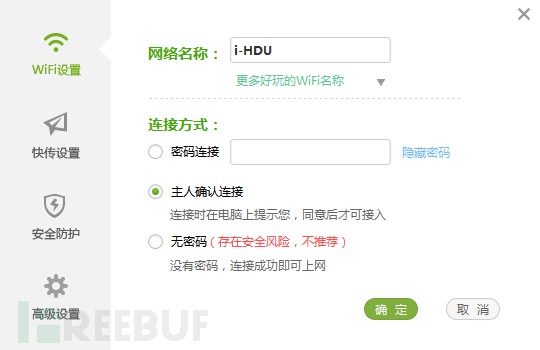

打开WiFi设置界面,转到设置中心,然后选择连接方法作为确认连接的主要人员。

第三步:

打开WiFi设置界面,转到设置中心,然后选择连接方法作为确认连接的主要人员。

ssid也改为学校WiFi的名称。基本上,客户无法分辨谁是假的。此时,WiFi设置已完成。

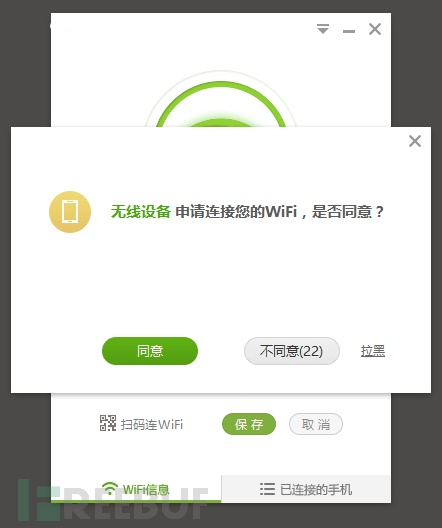

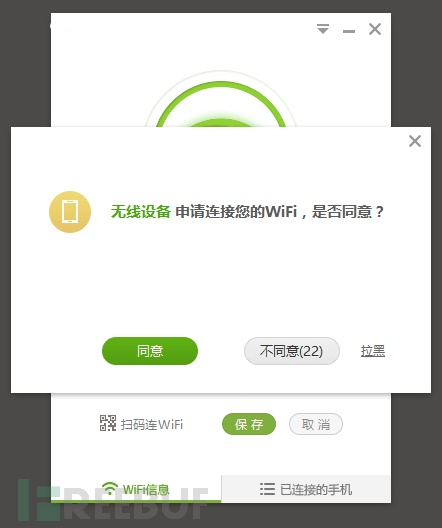

02测试演示

打开手机,连接到i-HDU,可以看到计算机是否会弹出页面确认连接。经过我的实际测试,无论是否同意或直接,客户端都会弹出认证界面,密码将被记录在数据库中。

ssid也改为学校WiFi的名称。基本上,客户无法分辨谁是假的。此时,WiFi设置已完成。

02测试演示

打开手机,连接到i-HDU,可以看到计算机是否会弹出页面确认连接。经过我的实际测试,无论是否同意或直接,客户端都会弹出认证界面,密码将被记录在数据库中。

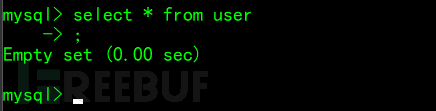

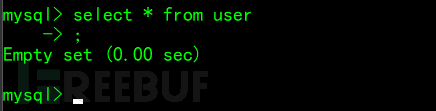

首先看看数据库中的数据是空的:

首先看看数据库中的数据是空的:

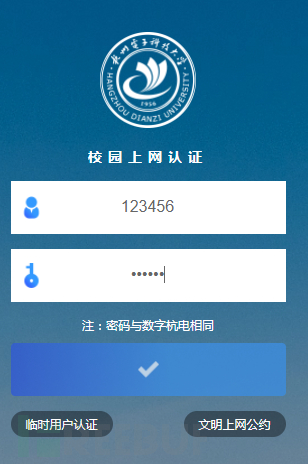

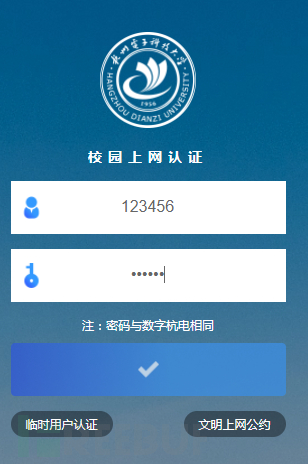

在网上诱骗页面中输入帐户密码:

在网上诱骗页面中输入帐户密码:

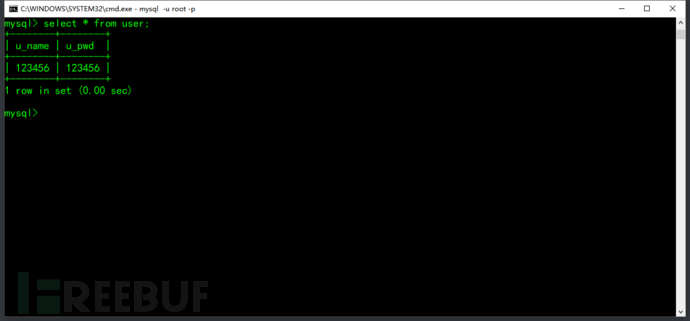

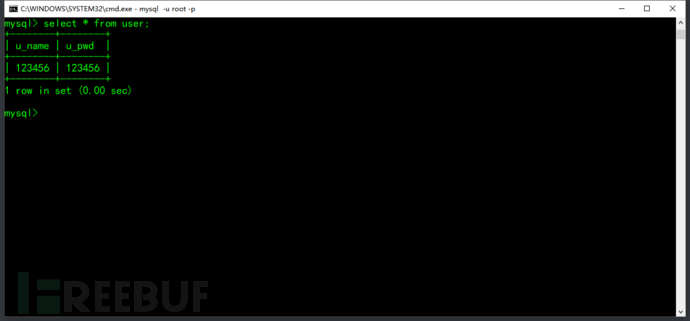

再次查看数据库:

再次查看数据库:

您可以看到已获取用户帐户和密码。

03总结

钓鱼WiFi的光很难与页面区分开来。当您连接到WiFi时,您必须查看身份验证页面的URL。小心被愚弄。

本文的内容仅代表作者的观点,仅是一个测试演示。目的是提醒读者WiFi网络的安全性,严禁将内容用于非法目的。

*本文原作者:iloveacm

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

您可以看到已获取用户帐户和密码。

03总结

钓鱼WiFi的光很难与页面区分开来。当您连接到WiFi时,您必须查看身份验证页面的URL。小心被愚弄。

本文的内容仅代表作者的观点,仅是一个测试演示。目的是提醒读者WiFi网络的安全性,严禁将内容用于非法目的。

*本文原作者:iloveacm

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

前言 设置网络钓鱼WiFi来窃取帐户密码已成为一种非常常见的攻击方法。我还看到作者98使用kali在Principal Road上的文章中构建网络钓鱼WiFi进行测试。因此,决定对其进行测试以进行研究和预防。话虽如此,因为学校的邪恶闪光不允许共享宽带,即使WiFi无法打开,所以我买了便携式WiFi,而且在我不想安装驱动程序之后,闪存无法直接启动(在厕所哭泣)。我不得不去学校内网实验,发现这个便携式WiFi有一种确认连接的方式。连接到WiFi时,客户端将弹出等待页面。如果您使用我们的伪造页面替换此页面,则将构建钓鱼WiFi。成功,你可以测试它。 01施工过程 安装从官方网站下载的驱动程序并插入便携式WiFi。 接下来,您可以看到管理页面弹出WiFi。我们可以切换到文件资源管理器下的C: \ Program Files(x86)\ XXXAP \ web目录,你可以看到三个文件:

这是客户端连接时弹出的身份验证界面。我们只需要替换伪造页面的HTML文件。但是,这里还有一点,因为客户端正在播放静态页面,密码无法存储,我们要建立本地服务器,这里有phpstudy,带上apache服务器和MySQL数据库,简单方便,点网站根目录C: \ Program Files(x86)\ XXXAP \ web,就是这样。

第一步:

安装驱动程序,不要插入便携式WiFi,进入web目录,用我们编写的网页替换目录,注意fallow.dat文件不知道要使用什么,暂时保留它。

这是客户端连接时弹出的身份验证界面。我们只需要替换伪造页面的HTML文件。但是,这里还有一点,因为客户端正在播放静态页面,密码无法存储,我们要建立本地服务器,这里有phpstudy,带上apache服务器和MySQL数据库,简单方便,点网站根目录C: \ Program Files(x86)\ XXXAP \ web,就是这样。

第一步:

安装驱动程序,不要插入便携式WiFi,进入web目录,用我们编写的网页替换目录,注意fallow.dat文件不知道要使用什么,暂时保留它。

上述网络钓鱼网站文件,文件夹中的文件和三个html文件直接保存在我们学校的WiFi认证网站上,aaa.php是将用户输入密码存储到数据库中的文件。代码很难看,只是看看它。 。

上述网络钓鱼网站文件,文件夹中的文件和三个html文件直接保存在我们学校的WiFi认证网站上,aaa.php是将用户输入密码存储到数据库中的文件。代码很难看,只是看看它。 。

第二步:

打开phpstudy,其他选项菜单 - >站点域管理 - >将网站根目录更改为C: \ Program Files(x86)\ XXXAP \ web - >保存配置文件。重新开始。

第二步:

打开phpstudy,其他选项菜单 - >站点域管理 - >将网站根目录更改为C: \ Program Files(x86)\ XXXAP \ web - >保存配置文件。重新开始。

第三步:

打开WiFi设置界面,转到设置中心,然后选择连接方法作为确认连接的主要人员。

第三步:

打开WiFi设置界面,转到设置中心,然后选择连接方法作为确认连接的主要人员。

ssid也改为学校WiFi的名称。基本上,客户无法分辨谁是假的。此时,WiFi设置已完成。

02测试演示

打开手机,连接到i-HDU,可以看到计算机是否会弹出页面确认连接。经过我的实际测试,无论是否同意或直接,客户端都会弹出认证界面,密码将被记录在数据库中。

ssid也改为学校WiFi的名称。基本上,客户无法分辨谁是假的。此时,WiFi设置已完成。

02测试演示

打开手机,连接到i-HDU,可以看到计算机是否会弹出页面确认连接。经过我的实际测试,无论是否同意或直接,客户端都会弹出认证界面,密码将被记录在数据库中。

首先看看数据库中的数据是空的:

首先看看数据库中的数据是空的:

在网上诱骗页面中输入帐户密码:

在网上诱骗页面中输入帐户密码:

再次查看数据库:

再次查看数据库:

您可以看到已获取用户帐户和密码。

03总结

钓鱼WiFi的光很难与页面区分开来。当您连接到WiFi时,您必须查看身份验证页面的URL。小心被愚弄。

本文的内容仅代表作者的观点,仅是一个测试演示。目的是提醒读者WiFi网络的安全性,严禁将内容用于非法目的。

*本文原作者:iloveacm

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

您可以看到已获取用户帐户和密码。

03总结

钓鱼WiFi的光很难与页面区分开来。当您连接到WiFi时,您必须查看身份验证页面的URL。小心被愚弄。

本文的内容仅代表作者的观点,仅是一个测试演示。目的是提醒读者WiFi网络的安全性,严禁将内容用于非法目的。

*本文原作者:iloveacm

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-05 00:00

- 阅读 ( 1614 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论