研究人员公开披露macOS 0-day漏洞详情,利用该漏洞可完全接管系统

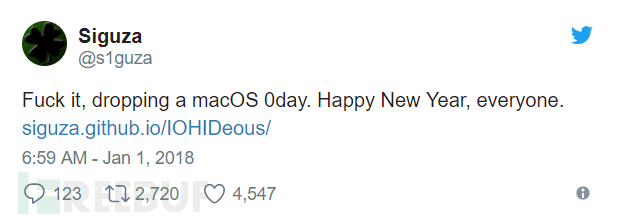

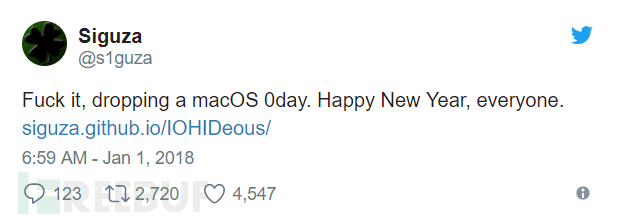

2017年12月31日,Twitter帐户发布了Siguza安全研究人员的macOS 0天漏洞详情。该漏洞是一个本地特权提升漏洞,它影响所有macOS版本,主要涉及内核驱动程序IOHIDFamily,用于人机界面设备,如触摸...

2017年12月31日,Twitter帐户发布了Siguza安全研究人员的macOS 0天漏洞详情。该漏洞是一个本地特权提升漏洞,它影响所有macOS版本,主要涉及内核驱动程序IOHIDFamily,用于人机界面设备,如触摸屏,按钮,加速度计等。攻击者可以利用此漏洞在内核中执行任意读/写操作,执行任意代码,获取root权限并接管系统。根据Siguza的说法,这个漏洞可以追溯到2002年。

Siguza最初分析了iOS中IOHIDFamily的漏洞,发现IOHIDSystem组件只存在于macOS上,最后发现了这个漏洞。 我原本想研究IOHIDSystem组件,希望找到一个可以渗透iOS内核的漏洞。结果发现,IOHIDFamily(尤其是IOHIDSystem)的某些部分仅存在于macOS上,并且在macOS上发现了 IOHIDFamily 组件中发现的漏洞。 Siguza还发布了一个名为IOHIDeous的 PoC代码,可以在Sierra和High Sierra(最高版本为10.13.1)上使用,以获得完整的内核读/写访问权限并禁用系统完整性保护(SIP)和Apple Mobile文件完整性(AMFI)保护。非特权用户还可以在所有最新版本的macOS上利用此漏洞。

Siguza还发布了一个名为IOHIDeous的 PoC代码,可以在Sierra和High Sierra(最高版本为10.13.1)上使用,以获得完整的内核读/写访问权限并禁用系统完整性保护(SIP)和Apple Mobile文件完整性(AMFI)保护。非特权用户还可以在所有最新版本的macOS上利用此漏洞。

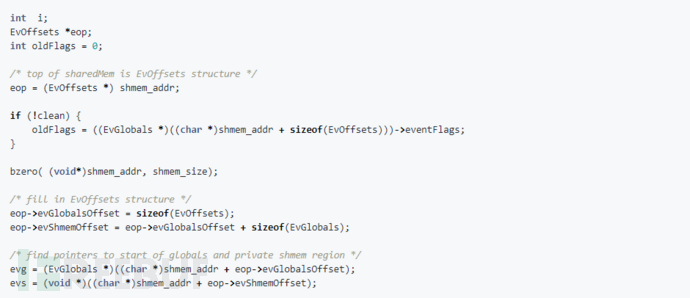

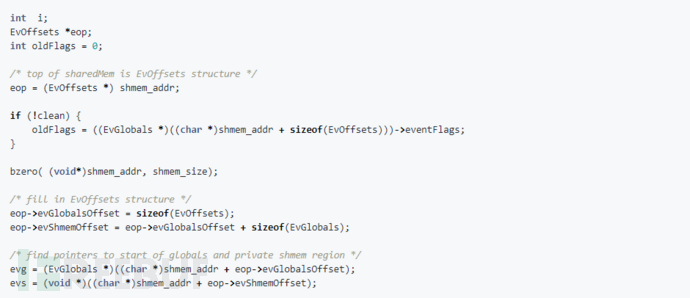

图:具有漏洞的IOHIDSystem代码

如上图所示,eop-> evGlobalsOffset=sizeof(EvOffsets);和evg=(EvGlobals *)((char *)shmem_addr + eop-> evGlobalsOffset);

其中,eop-> evGlobalsOffset的值可以改变,因此它会导致evg指向其他非预期的结果。

更多技术分析详情可在 找到。

图:具有漏洞的IOHIDSystem代码

如上图所示,eop-> evGlobalsOffset=sizeof(EvOffsets);和evg=(EvGlobals *)((char *)shmem_addr + eop-> evGlobalsOffset);

其中,eop-> evGlobalsOffset的值可以改变,因此它会导致evg指向其他非预期的结果。

更多技术分析详情可在 找到。

实验表明,漏洞利用代码运行速度非常快,避免了用户交互,甚至在系统关闭时“能够在用户注销和内核防病毒之前运行”。这意味着当用户注销,重新启动或关闭计算机时,他们很可能会受到攻击,并且攻击者获得root权限,即使是社会工作者也不需要它。

但是,Siguza发布的PoC代码似乎并不适用于Apple于2017年12月6日发布的macOS High Sierra 10.13.2版本,但他认为此版本可能仍存在问题。

出于某种原因,我的定时攻击不适用于High Sierra 10.13.2,但我不再讨论它了。也许这是因为10,13,2版本已修补,也许这只是一个随机的变化,我不知道或不关心。该漏洞仍然存在。此PoC反映了漏洞的信息泄漏和内核读/写特性,但这两个特性不在同一个二进制文件中。

实验表明,漏洞利用代码运行速度非常快,避免了用户交互,甚至在系统关闭时“能够在用户注销和内核防病毒之前运行”。这意味着当用户注销,重新启动或关闭计算机时,他们很可能会受到攻击,并且攻击者获得root权限,即使是社会工作者也不需要它。

但是,Siguza发布的PoC代码似乎并不适用于Apple于2017年12月6日发布的macOS High Sierra 10.13.2版本,但他认为此版本可能仍存在问题。

出于某种原因,我的定时攻击不适用于High Sierra 10.13.2,但我不再讨论它了。也许这是因为10,13,2版本已修补,也许这只是一个随机的变化,我不知道或不关心。该漏洞仍然存在。此PoC反映了漏洞的信息泄漏和内核读/写特性,但这两个特性不在同一个二进制文件中。

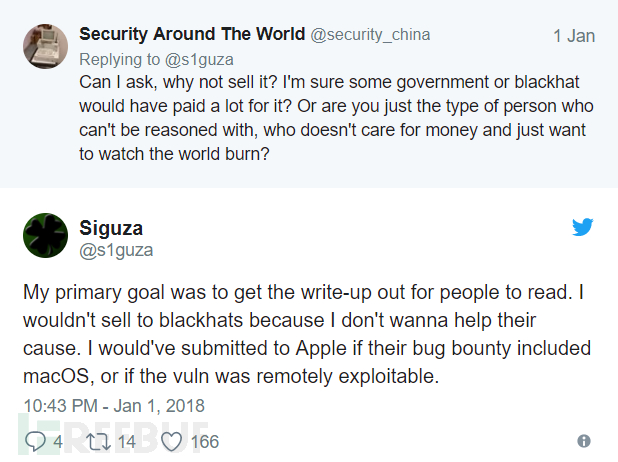

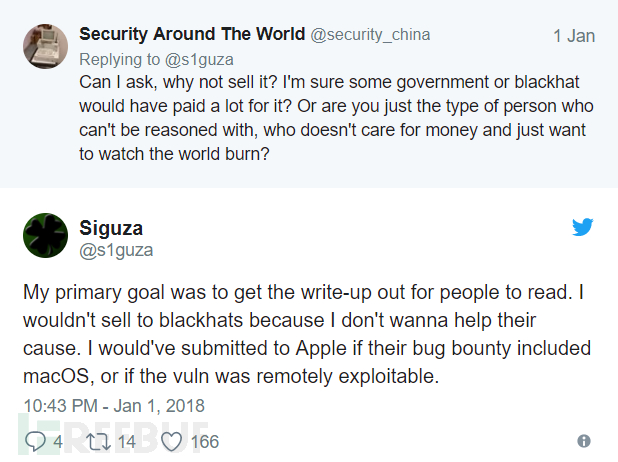

我的主要目的是让人们了解这个漏洞。我不会把这个漏洞卖给黑客,因为我不想帮忙。如果Apple的漏洞奖励计划包含macOS中的漏洞,或者如果漏洞被远程利用,我已经将漏洞提交给了Apple。

Siguza公开披露了这个macOS 0天漏洞,因为该漏洞已被本地攻击者利用,Apple的漏洞奖励计划未涵盖此类漏洞。因此,目前的漏洞尚未得到解决。因为如果访问计算机或攻击者已破坏计算机,则需要在本地利用此漏洞,Apple可能会将其列为非关键问题,并且不会立即修复。据推测,苹果可能会在下个月的安全更新中修复。

*参考资料来源:Securityaffairs,AngelaY汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

我的主要目的是让人们了解这个漏洞。我不会把这个漏洞卖给黑客,因为我不想帮忙。如果Apple的漏洞奖励计划包含macOS中的漏洞,或者如果漏洞被远程利用,我已经将漏洞提交给了Apple。

Siguza公开披露了这个macOS 0天漏洞,因为该漏洞已被本地攻击者利用,Apple的漏洞奖励计划未涵盖此类漏洞。因此,目前的漏洞尚未得到解决。因为如果访问计算机或攻击者已破坏计算机,则需要在本地利用此漏洞,Apple可能会将其列为非关键问题,并且不会立即修复。据推测,苹果可能会在下个月的安全更新中修复。

*参考资料来源:Securityaffairs,AngelaY汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

Siguza最初分析了iOS中IOHIDFamily的漏洞,发现IOHIDSystem组件只存在于macOS上,最后发现了这个漏洞。 我原本想研究IOHIDSystem组件,希望找到一个可以渗透iOS内核的漏洞。结果发现,IOHIDFamily(尤其是IOHIDSystem)的某些部分仅存在于macOS上,并且在macOS上发现了 IOHIDFamily 组件中发现的漏洞。

Siguza还发布了一个名为IOHIDeous的 PoC代码,可以在Sierra和High Sierra(最高版本为10.13.1)上使用,以获得完整的内核读/写访问权限并禁用系统完整性保护(SIP)和Apple Mobile文件完整性(AMFI)保护。非特权用户还可以在所有最新版本的macOS上利用此漏洞。

Siguza还发布了一个名为IOHIDeous的 PoC代码,可以在Sierra和High Sierra(最高版本为10.13.1)上使用,以获得完整的内核读/写访问权限并禁用系统完整性保护(SIP)和Apple Mobile文件完整性(AMFI)保护。非特权用户还可以在所有最新版本的macOS上利用此漏洞。

图:具有漏洞的IOHIDSystem代码

如上图所示,eop-> evGlobalsOffset=sizeof(EvOffsets);和evg=(EvGlobals *)((char *)shmem_addr + eop-> evGlobalsOffset);

其中,eop-> evGlobalsOffset的值可以改变,因此它会导致evg指向其他非预期的结果。

更多技术分析详情可在 找到。

图:具有漏洞的IOHIDSystem代码

如上图所示,eop-> evGlobalsOffset=sizeof(EvOffsets);和evg=(EvGlobals *)((char *)shmem_addr + eop-> evGlobalsOffset);

其中,eop-> evGlobalsOffset的值可以改变,因此它会导致evg指向其他非预期的结果。

更多技术分析详情可在 找到。

实验表明,漏洞利用代码运行速度非常快,避免了用户交互,甚至在系统关闭时“能够在用户注销和内核防病毒之前运行”。这意味着当用户注销,重新启动或关闭计算机时,他们很可能会受到攻击,并且攻击者获得root权限,即使是社会工作者也不需要它。

但是,Siguza发布的PoC代码似乎并不适用于Apple于2017年12月6日发布的macOS High Sierra 10.13.2版本,但他认为此版本可能仍存在问题。

出于某种原因,我的定时攻击不适用于High Sierra 10.13.2,但我不再讨论它了。也许这是因为10,13,2版本已修补,也许这只是一个随机的变化,我不知道或不关心。该漏洞仍然存在。此PoC反映了漏洞的信息泄漏和内核读/写特性,但这两个特性不在同一个二进制文件中。

实验表明,漏洞利用代码运行速度非常快,避免了用户交互,甚至在系统关闭时“能够在用户注销和内核防病毒之前运行”。这意味着当用户注销,重新启动或关闭计算机时,他们很可能会受到攻击,并且攻击者获得root权限,即使是社会工作者也不需要它。

但是,Siguza发布的PoC代码似乎并不适用于Apple于2017年12月6日发布的macOS High Sierra 10.13.2版本,但他认为此版本可能仍存在问题。

出于某种原因,我的定时攻击不适用于High Sierra 10.13.2,但我不再讨论它了。也许这是因为10,13,2版本已修补,也许这只是一个随机的变化,我不知道或不关心。该漏洞仍然存在。此PoC反映了漏洞的信息泄漏和内核读/写特性,但这两个特性不在同一个二进制文件中。

我的主要目的是让人们了解这个漏洞。我不会把这个漏洞卖给黑客,因为我不想帮忙。如果Apple的漏洞奖励计划包含macOS中的漏洞,或者如果漏洞被远程利用,我已经将漏洞提交给了Apple。

Siguza公开披露了这个macOS 0天漏洞,因为该漏洞已被本地攻击者利用,Apple的漏洞奖励计划未涵盖此类漏洞。因此,目前的漏洞尚未得到解决。因为如果访问计算机或攻击者已破坏计算机,则需要在本地利用此漏洞,Apple可能会将其列为非关键问题,并且不会立即修复。据推测,苹果可能会在下个月的安全更新中修复。

*参考资料来源:Securityaffairs,AngelaY汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

我的主要目的是让人们了解这个漏洞。我不会把这个漏洞卖给黑客,因为我不想帮忙。如果Apple的漏洞奖励计划包含macOS中的漏洞,或者如果漏洞被远程利用,我已经将漏洞提交给了Apple。

Siguza公开披露了这个macOS 0天漏洞,因为该漏洞已被本地攻击者利用,Apple的漏洞奖励计划未涵盖此类漏洞。因此,目前的漏洞尚未得到解决。因为如果访问计算机或攻击者已破坏计算机,则需要在本地利用此漏洞,Apple可能会将其列为非关键问题,并且不会立即修复。据推测,苹果可能会在下个月的安全更新中修复。

*参考资料来源:Securityaffairs,AngelaY汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-08 00:00

- 阅读 ( 1145 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论