远程桌面协议存在严重漏洞 通杀所有 Windows 版本

翻译声明

本文是一篇翻译文章,原作者Mohit Kumar,文章来源:https://thehackernews.com/

原文地址:https://thehackernews.com/2018/03/credssp-rdp-exploit.html

凭证安全支持提供程...

翻译声明

本文是一篇翻译文章,原作者Mohit Kumar,文章来源:https://thehackernews.com/

原文地址:https://thehackernews.com/2018/03/credssp-rdp-exploit.html 凭证安全支持提供程序协议 (CredSSP) 中存在一个严重漏洞,影响所有 Windows 版本,这可能导致远程攻击者窃取数据并使用 RDP 和 WinRAW 运行恶意代码。

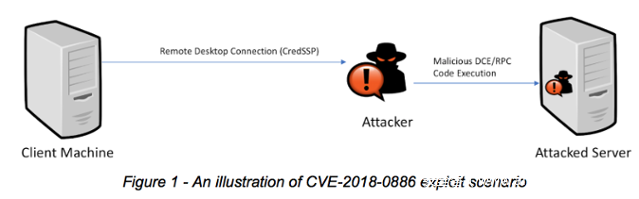

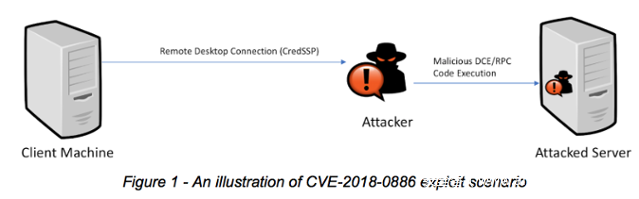

在3月的星期二补丁日,微软发布了一个针对CVE-2018-0886的补丁,这是由Preempt的研究人员发现的。该漏洞包含由RDP(远程桌面协议)和Windows远程管理(WinRMI)使用的凭据安全服务提供程序协议(CredSSP,负责将凭据安全地转发到目标服务器)中的逻辑缺陷。攻击者可以通过中间人攻击来利用此漏洞,以便在不在受害者网络上的计算机上实现远程运行代码。在许多实际场景中,受害者网络中存在易受攻击的网络设备,攻击者可利用该网络设备横向移动网络,甚至为域控制器安装恶意软件。目前,Preempt尚未检测到在野外利用此漏洞。这是一个影响所有当前Windows版本的逻辑漏洞。就这个问题的广度而言,我们可以发现RDP是当前流行的远程登录程序。为了进一步强调这一点,我们在Preempt的一项内部调查中发现,几乎所有企业用户都在使用RDP。这使他们容易受到漏洞的攻击。

攻击是怎么回事?

攻击者可以利用此漏洞与中间人攻击一起使用。攻击者打开中间人,等待CredSSP会话发生,一旦发生会窃取会话的身份验证,并在用户最初连接到的服务器上执行远程方法调用攻击(DCE/RPC)(例如服务器用户与RDP连接)。如果攻击者窃取了具有足够权限的用户会话,则可以使用本地管理员权限执行不同的命令。由于大多数域控制器默认启用远程方法调用(DCE/RPC),因此此漏洞对域控制有很大影响。

凭证安全支持提供程序协议 (CredSSP) 中存在一个严重漏洞,影响所有 Windows 版本,这可能导致远程攻击者窃取数据并使用 RDP 和 WinRAW 运行恶意代码。

在3月的星期二补丁日,微软发布了一个针对CVE-2018-0886的补丁,这是由Preempt的研究人员发现的。该漏洞包含由RDP(远程桌面协议)和Windows远程管理(WinRMI)使用的凭据安全服务提供程序协议(CredSSP,负责将凭据安全地转发到目标服务器)中的逻辑缺陷。攻击者可以通过中间人攻击来利用此漏洞,以便在不在受害者网络上的计算机上实现远程运行代码。在许多实际场景中,受害者网络中存在易受攻击的网络设备,攻击者可利用该网络设备横向移动网络,甚至为域控制器安装恶意软件。目前,Preempt尚未检测到在野外利用此漏洞。这是一个影响所有当前Windows版本的逻辑漏洞。就这个问题的广度而言,我们可以发现RDP是当前流行的远程登录程序。为了进一步强调这一点,我们在Preempt的一项内部调查中发现,几乎所有企业用户都在使用RDP。这使他们容易受到漏洞的攻击。

攻击是怎么回事?

攻击者可以利用此漏洞与中间人攻击一起使用。攻击者打开中间人,等待CredSSP会话发生,一旦发生会窃取会话的身份验证,并在用户最初连接到的服务器上执行远程方法调用攻击(DCE/RPC)(例如服务器用户与RDP连接)。如果攻击者窃取了具有足够权限的用户会话,则可以使用本地管理员权限执行不同的命令。由于大多数域控制器默认启用远程方法调用(DCE/RPC),因此此漏洞对域控制有很大影响。

在许多现实场景中,这种类型的攻击都是可能的。例如:

攻击者可以访问Wifi /物理网络:如果攻击者可以通过某种方式访问您的物理网络,他可以轻松发起中间人攻击。如果在您的网络区域部署了WiFi,则可能会受到密钥重新安装攻击(KRACK)的影响,因此通过WIFI通过RIFI连接的所有计算机都将受到影响。

ARP中毒:虽然这是一种老式的攻击技术,但在许多网络中仍然没有100%的ARP中毒保护。如果您的网络出现这种情况,则此漏洞意味着攻击者可以轻松地从已受控制的计算机横向移动并感染同一网段上的所有计算机。

攻击敏感服务(包括域控制器):有时攻击者可以控制组织中的多个工作站,并希望找到危及敏感业务关键型服务器(可能需要更高权限)的方法。如果网络中存在易受攻击的路由器实时交换机(例如CVE-2018-0101,某些Cisco路由器中的远程代码执行漏洞),则入侵关键服务器将相对容易。攻击者只需要入侵目标服务器附近的路由器,等待IT管理员使用RDP登录服务器。

以下是一段简短视频,概述了漏洞和攻击示例。

影响范围广

由于 RDP 是最常用的执行远程登录的应用程序,并且几乎所有企业客户都使用 RDP,因此大多数网络都容易受到攻击。

Preempt 去年8月,研究人员向微软发现并提交了这个以前未知的远程代码执行漏洞,但微软直到本周报告日期前七个月的“补丁星期二”才解决这个问题。

Microsoft紧急响应中心(MSRC)响应和时间表

微软承认这个问题,CVE已经发布(CVE-2018-0886),并发布了一个修复程序。

在许多现实场景中,这种类型的攻击都是可能的。例如:

攻击者可以访问Wifi /物理网络:如果攻击者可以通过某种方式访问您的物理网络,他可以轻松发起中间人攻击。如果在您的网络区域部署了WiFi,则可能会受到密钥重新安装攻击(KRACK)的影响,因此通过WIFI通过RIFI连接的所有计算机都将受到影响。

ARP中毒:虽然这是一种老式的攻击技术,但在许多网络中仍然没有100%的ARP中毒保护。如果您的网络出现这种情况,则此漏洞意味着攻击者可以轻松地从已受控制的计算机横向移动并感染同一网段上的所有计算机。

攻击敏感服务(包括域控制器):有时攻击者可以控制组织中的多个工作站,并希望找到危及敏感业务关键型服务器(可能需要更高权限)的方法。如果网络中存在易受攻击的路由器实时交换机(例如CVE-2018-0101,某些Cisco路由器中的远程代码执行漏洞),则入侵关键服务器将相对容易。攻击者只需要入侵目标服务器附近的路由器,等待IT管理员使用RDP登录服务器。

以下是一段简短视频,概述了漏洞和攻击示例。

影响范围广

由于 RDP 是最常用的执行远程登录的应用程序,并且几乎所有企业客户都使用 RDP,因此大多数网络都容易受到攻击。

Preempt 去年8月,研究人员向微软发现并提交了这个以前未知的远程代码执行漏洞,但微软直到本周报告日期前七个月的“补丁星期二”才解决这个问题。

Microsoft紧急响应中心(MSRC)响应和时间表

微软承认这个问题,CVE已经发布(CVE-2018-0886),并发布了一个修复程序。

时间线: 2017年8月20日 - 向MSRC初步披露 2017年8月30日 - 微软再现攻击并确认问题 2017年9月18日 - 微软要求延长90天的SLA 12/03/2018 - 微软将CVE-2018-0886作为三月份补丁的一部分。 我如何保护自己免受这些漏洞的侵害? 以下是您需要采取的一些主要步骤,以确保您可以抵御最近的威胁。 确保您的工作站和服务器已正确修补。这是一项基本要求。但是,应该注意的是,仅修补是不够的。您还需要将其配置为应用修补程序以保护它。有关应用修补程序的更多详细信息,请参阅Microsoft公告。 与许多以前的漏洞一样,阻止相关应用程序的端口/服务(RDP,DEC/RPC)也可以阻止攻击。建议使用其本地网段策略来阻止不必要的端口和服务。 与许多其他基于凭据的攻击技术(例如NTLM Relay,pass-the-hash)一样,执行攻击的能力依赖于使用其凭据执行IT操作的特权用户。为了更好地保护您的网络,您应该尽量减少特权帐户的使用,并在适当的时候使用非特权用户。如果您是经验丰富的IT管理员,您可能已经知道这可能是一项艰巨的任务。为了减少特权用户的使用,首先需要确保使用工具来确认特权帐户的使用时间和位置。 有关更多详细信息,请访问Eyal Karni的 技术博客 深入了解技术细节。 该漏洞将于3月23日在Black Hat 2018 Asia由Preempt团队(Eyal Karni,Yaron Zinar和Roman Blachman)发布。 本文翻译自:https://thehackernews.com/ 译者:360 Code Guardian

如果转载,请注明出处:https://thehackernews.com/ 黑客业务列表介绍和一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

原文地址:https://thehackernews.com/2018/03/credssp-rdp-exploit.html

凭证安全支持提供程序协议 (CredSSP) 中存在一个严重漏洞,影响所有 Windows 版本,这可能导致远程攻击者窃取数据并使用 RDP 和 WinRAW 运行恶意代码。

在3月的星期二补丁日,微软发布了一个针对CVE-2018-0886的补丁,这是由Preempt的研究人员发现的。该漏洞包含由RDP(远程桌面协议)和Windows远程管理(WinRMI)使用的凭据安全服务提供程序协议(CredSSP,负责将凭据安全地转发到目标服务器)中的逻辑缺陷。攻击者可以通过中间人攻击来利用此漏洞,以便在不在受害者网络上的计算机上实现远程运行代码。在许多实际场景中,受害者网络中存在易受攻击的网络设备,攻击者可利用该网络设备横向移动网络,甚至为域控制器安装恶意软件。目前,Preempt尚未检测到在野外利用此漏洞。这是一个影响所有当前Windows版本的逻辑漏洞。就这个问题的广度而言,我们可以发现RDP是当前流行的远程登录程序。为了进一步强调这一点,我们在Preempt的一项内部调查中发现,几乎所有企业用户都在使用RDP。这使他们容易受到漏洞的攻击。

攻击是怎么回事?

攻击者可以利用此漏洞与中间人攻击一起使用。攻击者打开中间人,等待CredSSP会话发生,一旦发生会窃取会话的身份验证,并在用户最初连接到的服务器上执行远程方法调用攻击(DCE/RPC)(例如服务器用户与RDP连接)。如果攻击者窃取了具有足够权限的用户会话,则可以使用本地管理员权限执行不同的命令。由于大多数域控制器默认启用远程方法调用(DCE/RPC),因此此漏洞对域控制有很大影响。

凭证安全支持提供程序协议 (CredSSP) 中存在一个严重漏洞,影响所有 Windows 版本,这可能导致远程攻击者窃取数据并使用 RDP 和 WinRAW 运行恶意代码。

在3月的星期二补丁日,微软发布了一个针对CVE-2018-0886的补丁,这是由Preempt的研究人员发现的。该漏洞包含由RDP(远程桌面协议)和Windows远程管理(WinRMI)使用的凭据安全服务提供程序协议(CredSSP,负责将凭据安全地转发到目标服务器)中的逻辑缺陷。攻击者可以通过中间人攻击来利用此漏洞,以便在不在受害者网络上的计算机上实现远程运行代码。在许多实际场景中,受害者网络中存在易受攻击的网络设备,攻击者可利用该网络设备横向移动网络,甚至为域控制器安装恶意软件。目前,Preempt尚未检测到在野外利用此漏洞。这是一个影响所有当前Windows版本的逻辑漏洞。就这个问题的广度而言,我们可以发现RDP是当前流行的远程登录程序。为了进一步强调这一点,我们在Preempt的一项内部调查中发现,几乎所有企业用户都在使用RDP。这使他们容易受到漏洞的攻击。

攻击是怎么回事?

攻击者可以利用此漏洞与中间人攻击一起使用。攻击者打开中间人,等待CredSSP会话发生,一旦发生会窃取会话的身份验证,并在用户最初连接到的服务器上执行远程方法调用攻击(DCE/RPC)(例如服务器用户与RDP连接)。如果攻击者窃取了具有足够权限的用户会话,则可以使用本地管理员权限执行不同的命令。由于大多数域控制器默认启用远程方法调用(DCE/RPC),因此此漏洞对域控制有很大影响。

在许多现实场景中,这种类型的攻击都是可能的。例如:

攻击者可以访问Wifi /物理网络:如果攻击者可以通过某种方式访问您的物理网络,他可以轻松发起中间人攻击。如果在您的网络区域部署了WiFi,则可能会受到密钥重新安装攻击(KRACK)的影响,因此通过WIFI通过RIFI连接的所有计算机都将受到影响。

ARP中毒:虽然这是一种老式的攻击技术,但在许多网络中仍然没有100%的ARP中毒保护。如果您的网络出现这种情况,则此漏洞意味着攻击者可以轻松地从已受控制的计算机横向移动并感染同一网段上的所有计算机。

攻击敏感服务(包括域控制器):有时攻击者可以控制组织中的多个工作站,并希望找到危及敏感业务关键型服务器(可能需要更高权限)的方法。如果网络中存在易受攻击的路由器实时交换机(例如CVE-2018-0101,某些Cisco路由器中的远程代码执行漏洞),则入侵关键服务器将相对容易。攻击者只需要入侵目标服务器附近的路由器,等待IT管理员使用RDP登录服务器。

以下是一段简短视频,概述了漏洞和攻击示例。

影响范围广

由于 RDP 是最常用的执行远程登录的应用程序,并且几乎所有企业客户都使用 RDP,因此大多数网络都容易受到攻击。

Preempt 去年8月,研究人员向微软发现并提交了这个以前未知的远程代码执行漏洞,但微软直到本周报告日期前七个月的“补丁星期二”才解决这个问题。

Microsoft紧急响应中心(MSRC)响应和时间表

微软承认这个问题,CVE已经发布(CVE-2018-0886),并发布了一个修复程序。

在许多现实场景中,这种类型的攻击都是可能的。例如:

攻击者可以访问Wifi /物理网络:如果攻击者可以通过某种方式访问您的物理网络,他可以轻松发起中间人攻击。如果在您的网络区域部署了WiFi,则可能会受到密钥重新安装攻击(KRACK)的影响,因此通过WIFI通过RIFI连接的所有计算机都将受到影响。

ARP中毒:虽然这是一种老式的攻击技术,但在许多网络中仍然没有100%的ARP中毒保护。如果您的网络出现这种情况,则此漏洞意味着攻击者可以轻松地从已受控制的计算机横向移动并感染同一网段上的所有计算机。

攻击敏感服务(包括域控制器):有时攻击者可以控制组织中的多个工作站,并希望找到危及敏感业务关键型服务器(可能需要更高权限)的方法。如果网络中存在易受攻击的路由器实时交换机(例如CVE-2018-0101,某些Cisco路由器中的远程代码执行漏洞),则入侵关键服务器将相对容易。攻击者只需要入侵目标服务器附近的路由器,等待IT管理员使用RDP登录服务器。

以下是一段简短视频,概述了漏洞和攻击示例。

影响范围广

由于 RDP 是最常用的执行远程登录的应用程序,并且几乎所有企业客户都使用 RDP,因此大多数网络都容易受到攻击。

Preempt 去年8月,研究人员向微软发现并提交了这个以前未知的远程代码执行漏洞,但微软直到本周报告日期前七个月的“补丁星期二”才解决这个问题。

Microsoft紧急响应中心(MSRC)响应和时间表

微软承认这个问题,CVE已经发布(CVE-2018-0886),并发布了一个修复程序。 时间线: 2017年8月20日 - 向MSRC初步披露 2017年8月30日 - 微软再现攻击并确认问题 2017年9月18日 - 微软要求延长90天的SLA 12/03/2018 - 微软将CVE-2018-0886作为三月份补丁的一部分。 我如何保护自己免受这些漏洞的侵害? 以下是您需要采取的一些主要步骤,以确保您可以抵御最近的威胁。 确保您的工作站和服务器已正确修补。这是一项基本要求。但是,应该注意的是,仅修补是不够的。您还需要将其配置为应用修补程序以保护它。有关应用修补程序的更多详细信息,请参阅Microsoft公告。 与许多以前的漏洞一样,阻止相关应用程序的端口/服务(RDP,DEC/RPC)也可以阻止攻击。建议使用其本地网段策略来阻止不必要的端口和服务。 与许多其他基于凭据的攻击技术(例如NTLM Relay,pass-the-hash)一样,执行攻击的能力依赖于使用其凭据执行IT操作的特权用户。为了更好地保护您的网络,您应该尽量减少特权帐户的使用,并在适当的时候使用非特权用户。如果您是经验丰富的IT管理员,您可能已经知道这可能是一项艰巨的任务。为了减少特权用户的使用,首先需要确保使用工具来确认特权帐户的使用时间和位置。 有关更多详细信息,请访问Eyal Karni的 技术博客 深入了解技术细节。 该漏洞将于3月23日在Black Hat 2018 Asia由Preempt团队(Eyal Karni,Yaron Zinar和Roman Blachman)发布。 本文翻译自:https://thehackernews.com/ 译者:360 Code Guardian

如果转载,请注明出处:https://thehackernews.com/ 黑客业务列表介绍和一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-03-18 00:00

- 阅读 ( 4879 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论