挖洞经验 | 看我如何在瑞士最大的托管服务提供商系统中发现了一个数据库泄漏漏洞

在开发我们最新的安全软件即服务(SaaS)流程(允许任何用户检测自己服务器的安全级别)时,我们测试了自己的网站。由于该网站是瑞士最大的托管服务提供商之一(为了法律问题,本文暂称为SHP)...

在开发我们最新的安全软件即服务(SaaS)流程(允许任何用户检测自己服务器的安全级别)时,我们测试了自己的网站。由于该网站是瑞士最大的托管服务提供商之一(为了法律问题,本文暂称为SHP),期待找到任何严重的安全漏洞,但显然我们错了。

我们开发的服务称为Security Guardian - Service Portal,旨在为用户提供一种简单,快速,直观的方法来检测服务器漏洞。您只需要让它每天扫描您的服务器,如果它检测到漏洞,它会提醒您。在产品的早期测试阶段,我们要求它监控我们在SHP上托管的其中一个站点并观察它运行很长时间。第一批测试数据非常令人满意,我们没有发现任何漏洞,我们非常满意,并加入了其他测试对象(网站服务)。

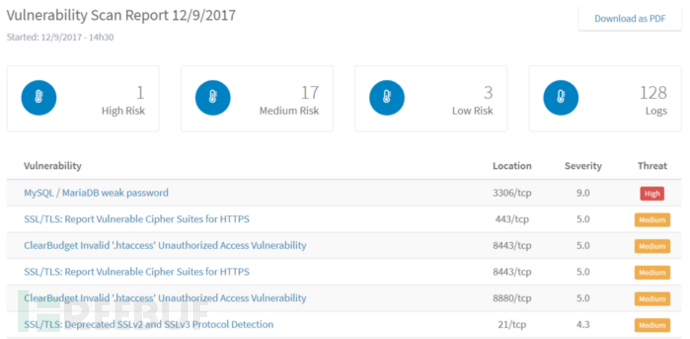

经过几天的监控,我们收到了来自Security Guardian的电子邮件,并告诉我们它在托管infoteam.ch的服务器中发现了一个严重的安全漏洞。我们一开始并不相信。此漏洞涉及MySQL数据库的弱密码问题。严重程度很高(9/10),因此我们很快就调查了这个问题。

在开发我们最新的安全软件即服务(SaaS)流程(允许任何用户检测自己服务器的安全级别)时,我们测试了自己的网站。由于该网站是瑞士最大的托管服务提供商之一(为了法律问题,本文暂称为SHP),期待找到任何严重的安全漏洞,但显然我们错了。

我们开发的服务称为Security Guardian - Service Portal,旨在为用户提供一种简单,快速,直观的方法来检测服务器漏洞。您只需要让它每天扫描您的服务器,如果它检测到漏洞,它会提醒您。在产品的早期测试阶段,我们要求它监控我们在SHP上托管的其中一个站点并观察它运行很长时间。第一批测试数据非常令人满意,我们没有发现任何漏洞,我们非常满意,并加入了其他测试对象(网站服务)。

经过几天的监控,我们收到了来自Security Guardian的电子邮件,并告诉我们它在托管infoteam.ch的服务器中发现了一个严重的安全漏洞。我们一开始并不相信。此漏洞涉及MySQL数据库的弱密码问题。严重程度很高(9/10),因此我们很快就调查了这个问题。

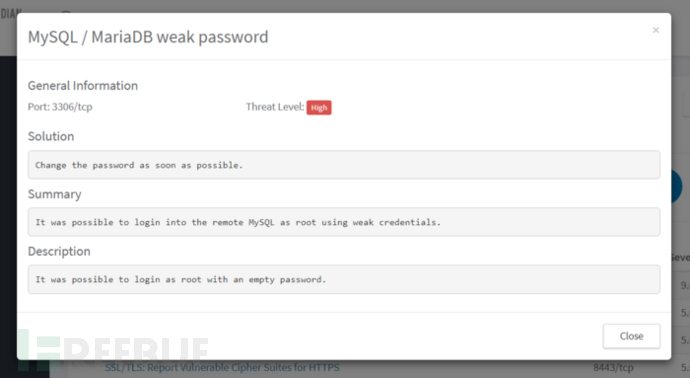

SecurityGuardian每天都会提供监控报告,如果发现漏洞,它会在报告中提供有关漏洞的简单信息。正如当天报告中所提到的,攻击者使用root帐户在没有密码的情况下远程登录数据库是非常奇怪的。毕竟,我们正在使用瑞士最大的托管服务提供商。其中一个SHP。

SecurityGuardian每天都会提供监控报告,如果发现漏洞,它会在报告中提供有关漏洞的简单信息。正如当天报告中所提到的,攻击者使用root帐户在没有密码的情况下远程登录数据库是非常奇怪的。毕竟,我们正在使用瑞士最大的托管服务提供商。其中一个SHP。

由于产品仍处于初始测试阶段,我们开始认为我们的产品可能存在错误。但我们仍然决定手动登录数据库,看看漏洞是否确实存在。果然,我们的产品没有漏洞,我们可以真正使用简单的SQL客户端并在没有密码的情况下登录数据库。

登录后,我们可以直接访问服务器上的所有数据库信息,包括大量客户。虽然我们只对数据库具有只读权限,但我们无法修改或删除其他数据,但对于客户(包括我们)来说,这绝对是一个严重的安全漏洞。

由于产品仍处于初始测试阶段,我们开始认为我们的产品可能存在错误。但我们仍然决定手动登录数据库,看看漏洞是否确实存在。果然,我们的产品没有漏洞,我们可以真正使用简单的SQL客户端并在没有密码的情况下登录数据库。

登录后,我们可以直接访问服务器上的所有数据库信息,包括大量客户。虽然我们只对数据库具有只读权限,但我们无法修改或删除其他数据,但对于客户(包括我们)来说,这绝对是一个严重的安全漏洞。

我们很快与团队取得了联系,他们很快回应了我们。然后他们立即调查并修复了漏洞。但是,他们没有向我们解释为什么会出现这个问题,为什么没有密码就可以访问root帐户,他们只是说他们不知道..

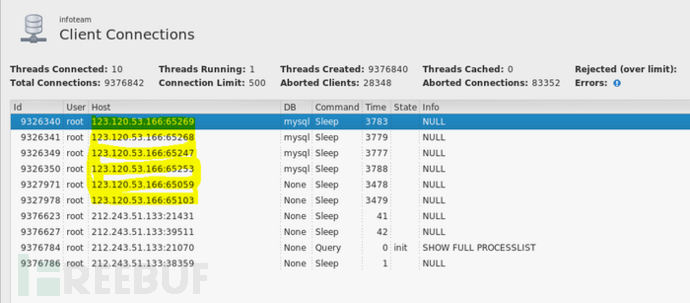

现在我们已经登录了,让我们来看看除了我们之外谁访问了这个数据库。我们发现我们实际上“并不孤单”,因为来自天体的一些“用户”也使用root帐户来访问该服务器的数据库。

我们很快与团队取得了联系,他们很快回应了我们。然后他们立即调查并修复了漏洞。但是,他们没有向我们解释为什么会出现这个问题,为什么没有密码就可以访问root帐户,他们只是说他们不知道..

现在我们已经登录了,让我们来看看除了我们之外谁访问了这个数据库。我们发现我们实际上“并不孤单”,因为来自天体的一些“用户”也使用root帐户来访问该服务器的数据库。

当他们修复漏洞时,Security Guardian也确认了修复。但是一周之后,我们收到了来自Security Guardian的新警报,并告诉我们漏洞再次出现。接下来,故事再次重演。我们联系了主机,然后再次修复了漏洞,这太不专业了。但这一次,他们阻止了我们扫描仪的IP地址,因此我们再也无法扫描他们的服务器了! WTF?

总结一下

我们想告诉您的是,即使您使用的是云服务器,也并不意味着您不需要关心其安全性。不要盲目信任您的托管服务提供商,即使它是最着名的。那个。这个故事可能发生在任何人身上,这就是为什么持续监控服务器安全性可能是一项非常重要的任务。

后来的话

现在Security Guardian准备就绪,感兴趣的学生可以直接使用该服务,只需几秒钟就可以知道您的服务器是否安全。如果您不扫描,您可能永远不会知道您使用的服务器中存在“太多”安全漏洞。

SecurityGuardian:[立即使用]

*参考来源:infoteam,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

当他们修复漏洞时,Security Guardian也确认了修复。但是一周之后,我们收到了来自Security Guardian的新警报,并告诉我们漏洞再次出现。接下来,故事再次重演。我们联系了主机,然后再次修复了漏洞,这太不专业了。但这一次,他们阻止了我们扫描仪的IP地址,因此我们再也无法扫描他们的服务器了! WTF?

总结一下

我们想告诉您的是,即使您使用的是云服务器,也并不意味着您不需要关心其安全性。不要盲目信任您的托管服务提供商,即使它是最着名的。那个。这个故事可能发生在任何人身上,这就是为什么持续监控服务器安全性可能是一项非常重要的任务。

后来的话

现在Security Guardian准备就绪,感兴趣的学生可以直接使用该服务,只需几秒钟就可以知道您的服务器是否安全。如果您不扫描,您可能永远不会知道您使用的服务器中存在“太多”安全漏洞。

SecurityGuardian:[立即使用]

*参考来源:infoteam,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-03-24 00:00

- 阅读 ( 1110 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论