快讯 | Office 365中的0-day漏洞baseStriker出现在野利用实例

5月1日,Avanan研究人员在Office 365中发现了一个名为baseStriker的0天漏洞。攻击者可以利用此漏洞绕过Office 365的帐户安全机制发送恶意电子邮件。

baseStriker漏洞的代码使用较不常见的&nbs...

5月1日,Avanan研究人员在Office 365中发现了一个名为baseStriker的0天漏洞。攻击者可以利用此漏洞绕过Office 365的帐户安全机制发送恶意电子邮件。

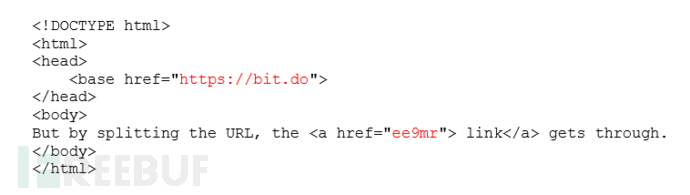

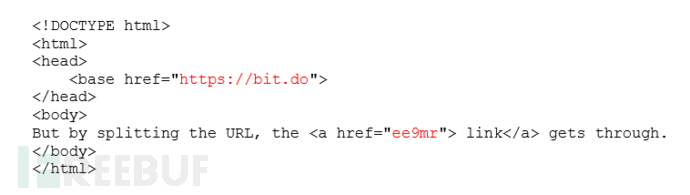

baseStriker漏洞的代码使用较不常见的 <基数> HTML标记,主要用于为相对链接创建基本URL。开发人员经常在< head>中声明此标记。 HTML文档(网页)的一部分。 例如,网站可能通过以下方式声明其基本URL: < base href='https://www.example.com'/> 在语句之后,开发人员将链接添加到基本URL的全文,但您不需要编写所有代码: < img src='/images/slal/photo-.png'/> 在底部,HTML呈现引擎(通常是浏览器)将基本URL和相对路径合并为以下内容: https://www.example.com/images/slider/photo-1.png 问题是Office 365不支持“基本”HTML标记。因此,攻击者只需要以富文本格式发送邮件,Office 365无法扫描和检测URL中隐藏的恶意软件代码。此富文本格式消息的结构如下: Outlook将正确显示链接,这意味着用户可以单击链接并进入预设页面。但是,Office365安全机制(如高级威胁防护(ATP)和Safelinks)在扫描链接之前不会合并基本URL和相对路径。这些系统仅分别扫描每个部分。

Avanan的研究人员测试了各种电子邮件服务,发现只有Office 365易受baseStriker攻击。

Outlook将正确显示链接,这意味着用户可以单击链接并进入预设页面。但是,Office365安全机制(如高级威胁防护(ATP)和Safelinks)在扫描链接之前不会合并基本URL和相对路径。这些系统仅分别扫描每个部分。

Avanan的研究人员测试了各种电子邮件服务,发现只有Office 365易受baseStriker攻击。

baseStriker漏洞暴露了一个星期左右,研究人员发现了野外使用的相关实例。黑客使用此漏洞发送网络钓鱼攻击并分发勒索软件,恶意软件和其他恶意内容。 Avanan已与微软联系并报告了调查结果,但微软尚未做出回应。

有关野外使用的详细信息,请参阅Avanan的演示视频:

看不到?点击这里

*参考源:bleepingcomputer,AngelaY编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

baseStriker漏洞暴露了一个星期左右,研究人员发现了野外使用的相关实例。黑客使用此漏洞发送网络钓鱼攻击并分发勒索软件,恶意软件和其他恶意内容。 Avanan已与微软联系并报告了调查结果,但微软尚未做出回应。

有关野外使用的详细信息,请参阅Avanan的演示视频:

看不到?点击这里

*参考源:bleepingcomputer,AngelaY编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

baseStriker漏洞的代码使用较不常见的 <基数> HTML标记,主要用于为相对链接创建基本URL。开发人员经常在< head>中声明此标记。 HTML文档(网页)的一部分。 例如,网站可能通过以下方式声明其基本URL: < base href='https://www.example.com'/> 在语句之后,开发人员将链接添加到基本URL的全文,但您不需要编写所有代码: < img src='/images/slal/photo-.png'/> 在底部,HTML呈现引擎(通常是浏览器)将基本URL和相对路径合并为以下内容: https://www.example.com/images/slider/photo-1.png 问题是Office 365不支持“基本”HTML标记。因此,攻击者只需要以富文本格式发送邮件,Office 365无法扫描和检测URL中隐藏的恶意软件代码。此富文本格式消息的结构如下:

Outlook将正确显示链接,这意味着用户可以单击链接并进入预设页面。但是,Office365安全机制(如高级威胁防护(ATP)和Safelinks)在扫描链接之前不会合并基本URL和相对路径。这些系统仅分别扫描每个部分。

Avanan的研究人员测试了各种电子邮件服务,发现只有Office 365易受baseStriker攻击。

Outlook将正确显示链接,这意味着用户可以单击链接并进入预设页面。但是,Office365安全机制(如高级威胁防护(ATP)和Safelinks)在扫描链接之前不会合并基本URL和相对路径。这些系统仅分别扫描每个部分。

Avanan的研究人员测试了各种电子邮件服务,发现只有Office 365易受baseStriker攻击。

baseStriker漏洞暴露了一个星期左右,研究人员发现了野外使用的相关实例。黑客使用此漏洞发送网络钓鱼攻击并分发勒索软件,恶意软件和其他恶意内容。 Avanan已与微软联系并报告了调查结果,但微软尚未做出回应。

有关野外使用的详细信息,请参阅Avanan的演示视频:

看不到?点击这里

*参考源:bleepingcomputer,AngelaY编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

baseStriker漏洞暴露了一个星期左右,研究人员发现了野外使用的相关实例。黑客使用此漏洞发送网络钓鱼攻击并分发勒索软件,恶意软件和其他恶意内容。 Avanan已与微软联系并报告了调查结果,但微软尚未做出回应。

有关野外使用的详细信息,请参阅Avanan的演示视频:

看不到?点击这里

*参考源:bleepingcomputer,AngelaY编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-05-14 00:00

- 阅读 ( 1376 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论