挖洞经验 | 看我如何在前期踩点过程中发现价值$4500的漏洞

在本文中,我描述了在上一次侦察步骤中漏洞邀请项目中的Uber子域劫持漏洞的案例。该漏洞是由Uber在暂停AWS服务后未及时删除CNAME域记录引起的。

当我踩到现场时,我才发现。

首先,我用来测试...

在本文中,我描述了在上一次侦察步骤中漏洞邀请项目中的Uber子域劫持漏洞的案例。该漏洞是由Uber在暂停AWS服务后未及时删除CNAME域记录引起的。

当我踩到现场时,我才发现。

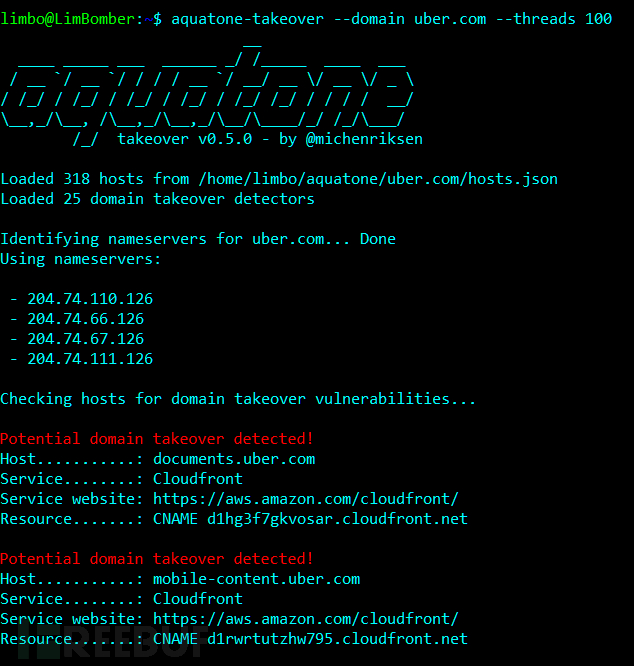

首先,我用来测试子域漏洞的工具是Aquatone(洛克希德U2侦察机的代码也叫这个),这个工具非常好用,可以算是许多白帽子必备的工具。幸运的是,我用它来无意中测试目标,我发现它就像一个累积奖金!

在运行命令 aquatone-takeover -domain {{target}}。com 之后,我发现在AWS上设置的目标网站的子域中存在一个劫持漏洞。起初,我并不感到兴奋,因为大多数CNAME记录域名通常仍被目标测试公司使用。当然,这些子域名无法申请注册。但仔细分析后,我发现目标公司似乎已暂停AWS服务,并且忘记删除CNAME域记录,我可以申请注册我的CNAME域名!

在本文中,我描述了在上一次侦察步骤中漏洞邀请项目中的Uber子域劫持漏洞的案例。该漏洞是由Uber在暂停AWS服务后未及时删除CNAME域记录引起的。

当我踩到现场时,我才发现。

首先,我用来测试子域漏洞的工具是Aquatone(洛克希德U2侦察机的代码也叫这个),这个工具非常好用,可以算是许多白帽子必备的工具。幸运的是,我用它来无意中测试目标,我发现它就像一个累积奖金!

在运行命令 aquatone-takeover -domain {{target}}。com 之后,我发现在AWS上设置的目标网站的子域中存在一个劫持漏洞。起初,我并不感到兴奋,因为大多数CNAME记录域名通常仍被目标测试公司使用。当然,这些子域名无法申请注册。但仔细分析后,我发现目标公司似乎已暂停AWS服务,并且忘记删除CNAME域记录,我可以申请注册我的CNAME域名!

分析脆弱性原则

CNAME:别名记录。此类记录允许您将多个名称映射到另一个域名。与WWW和MAIL对应的CNAME域名可以是www.mydomain.com和mail.mydomain.com。但实际上他们都指向host.mydomain.com。这里的clonefront.net样式CNAME域是指向优步的Uber.com域名。

这里的子域劫持原则是,在优步使用亚马逊AWS服务后,由于延迟暂停,它取消了AWS服务,但忘记及时删除cloundfront.net样式的CNAME域记录。此时,此CNAME域名存在被其他人注册的风险。恶意攻击者可以通过注册域名并匹配未删除的CNAME记录来实现对原始超级游戏的劫持。

漏洞测试

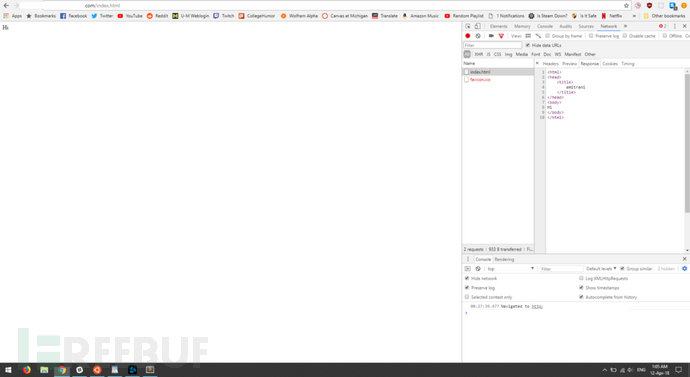

当然,Uber已经使用的域名无法应用,我们的目标是clonefront.net样式的CNAME域名。这是一个简单快速的子域名劫持验证方法,也就是说,在上图中的两个相应域名中,http和https协议用于测试开放。如果两者返回的错误响应相同,则可以预先确定子预测的存在。域名劫持是可能的。

如果要申请注册的子域名,为了不影响目标测试公司的声誉,最好将自己的测试页放在网站的非根目录中。我申请注册上面的cloundfront.net样式域名,并将我的简单HTML测试PoC页面指向其域名解析,如下所示:

分析脆弱性原则

CNAME:别名记录。此类记录允许您将多个名称映射到另一个域名。与WWW和MAIL对应的CNAME域名可以是www.mydomain.com和mail.mydomain.com。但实际上他们都指向host.mydomain.com。这里的clonefront.net样式CNAME域是指向优步的Uber.com域名。

这里的子域劫持原则是,在优步使用亚马逊AWS服务后,由于延迟暂停,它取消了AWS服务,但忘记及时删除cloundfront.net样式的CNAME域记录。此时,此CNAME域名存在被其他人注册的风险。恶意攻击者可以通过注册域名并匹配未删除的CNAME记录来实现对原始超级游戏的劫持。

漏洞测试

当然,Uber已经使用的域名无法应用,我们的目标是clonefront.net样式的CNAME域名。这是一个简单快速的子域名劫持验证方法,也就是说,在上图中的两个相应域名中,http和https协议用于测试开放。如果两者返回的错误响应相同,则可以预先确定子预测的存在。域名劫持是可能的。

如果要申请注册的子域名,为了不影响目标测试公司的声誉,最好将自己的测试页放在网站的非根目录中。我申请注册上面的cloundfront.net样式域名,并将我的简单HTML测试PoC页面指向其域名解析,如下所示:

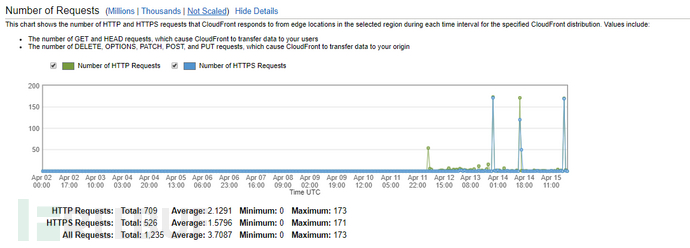

非常好,无疑是子域名劫持测试。在我向HackerOne报告此漏洞后,他们非常认真地对待它并在4天内完成了错误修复和响应。然而,更有趣的是,在我的子域劫持测试期间,由于子域的管理权限,我从后台收集了一些令人难以置信的数据。

极具竞争力的公共领域

非常好,无疑是子域名劫持测试。在我向HackerOne报告此漏洞后,他们非常认真地对待它并在4天内完成了错误修复和响应。然而,更有趣的是,在我的子域劫持测试期间,由于子域的管理权限,我从后台收集了一些令人难以置信的数据。

极具竞争力的公共领域

在上面的流量分析中,您可以看到总共有超过1200个请求测试。许多网络行为似乎都是针对网站的漏洞检测漏洞黑客,其中包含大量各种目录测试枚举,XSS测试,开放式重定向验证等。这可以反映出我们的漏洞赏金项目也具有很强的竞争力,但是幸运的是,我很幸运地参与了竞争力较弱的邀请项目,并发现这个漏洞非常幸运。

最后,由于漏洞中涉及的子域名可以在其中设置有效的cookie信息,因此存在很高的安全风险,因此项目发起人将获得4,500美元的奖励。

漏洞报告流程

2018.4.12 漏洞报告分类

2018.4.16 错误修复

2018.5.3 $ 4500

*参考源:中,FreeBuf小编云编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

在上面的流量分析中,您可以看到总共有超过1200个请求测试。许多网络行为似乎都是针对网站的漏洞检测漏洞黑客,其中包含大量各种目录测试枚举,XSS测试,开放式重定向验证等。这可以反映出我们的漏洞赏金项目也具有很强的竞争力,但是幸运的是,我很幸运地参与了竞争力较弱的邀请项目,并发现这个漏洞非常幸运。

最后,由于漏洞中涉及的子域名可以在其中设置有效的cookie信息,因此存在很高的安全风险,因此项目发起人将获得4,500美元的奖励。

漏洞报告流程

2018.4.12 漏洞报告分类

2018.4.16 错误修复

2018.5.3 $ 4500

*参考源:中,FreeBuf小编云编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-05-18 00:00

- 阅读 ( 1228 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论